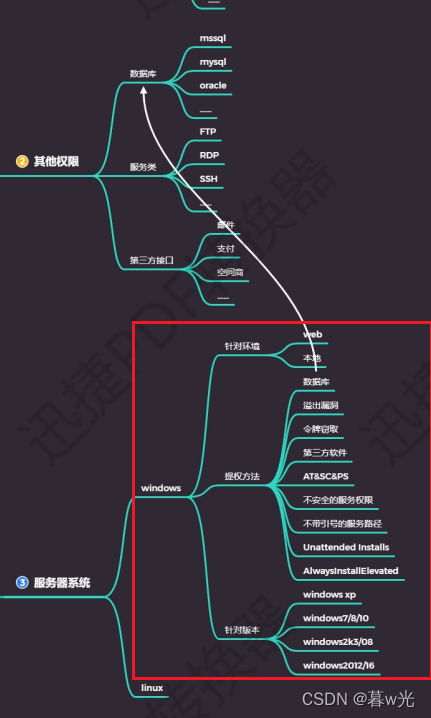

1.权限提升环境问题:WEB与本地提权

- web:我们借助web的网站权限webshell进而获取服务器操作系统的用户权限此为web提权。

- 本地:windows上有许多用户:普通用户,system用户,administrator用户等,我们将普通用户提升到高权限用户称为本地提权。

两者比较显然web提权更繁琐难度更大。windows系统版本一般也以winserver08/12居多,winxp/7/10很少用来搭服务器。

windows各种用户权限:

常见windows命令也要记住:

3.

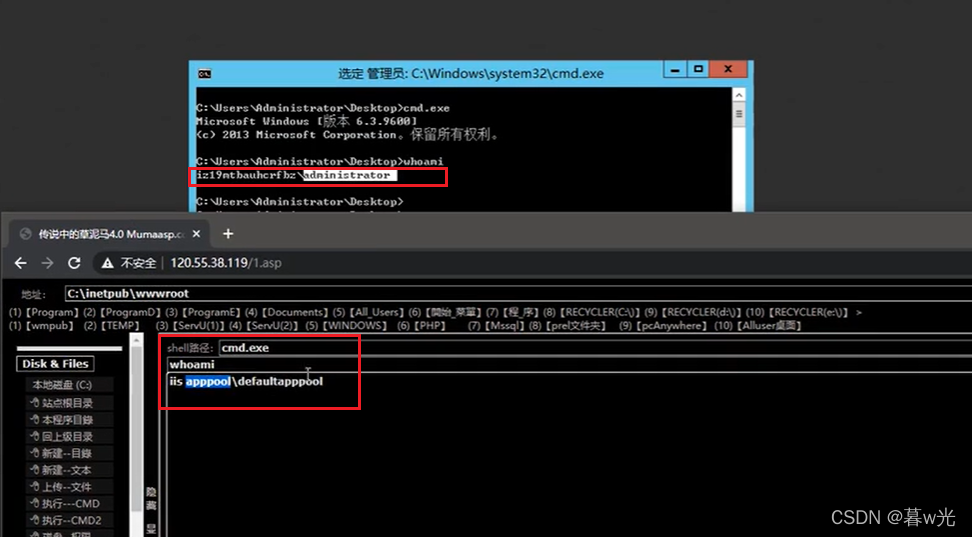

我们利用webshell查看自己用户和直接在服务器查看自己用户并不相同,并且webshell也无法添加用户等等很多权限不一样:

不过我的阿里云服务器安全性不高,回显一样,就一个adminnisitator用户。

如何判断使用哪种溢出漏洞?漏洞哪里找?怎么利用?

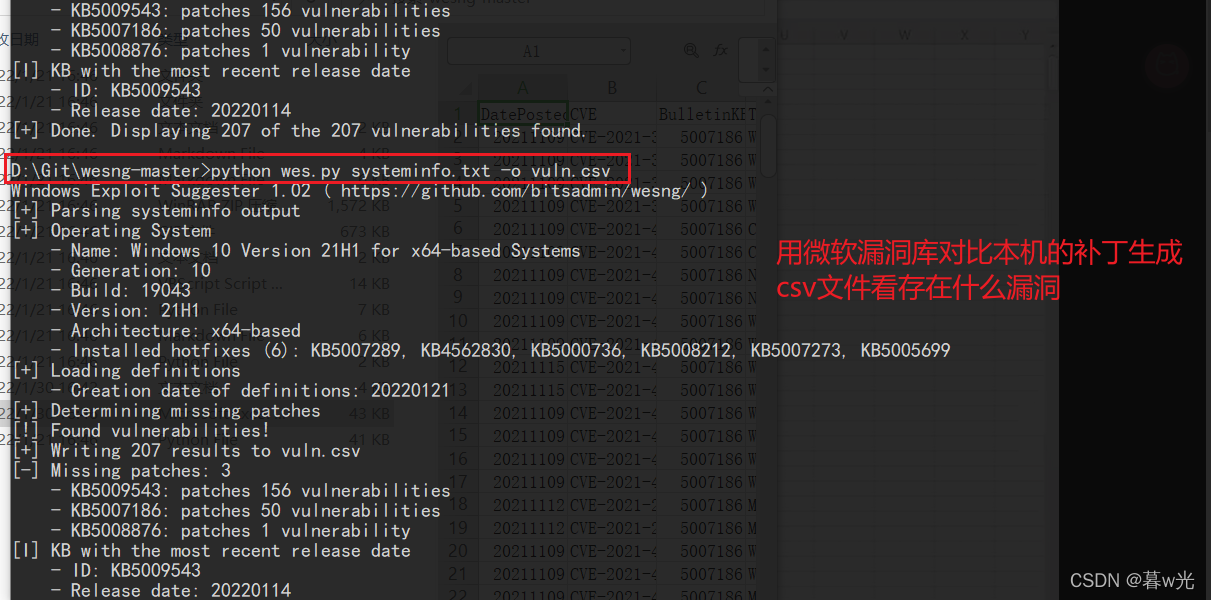

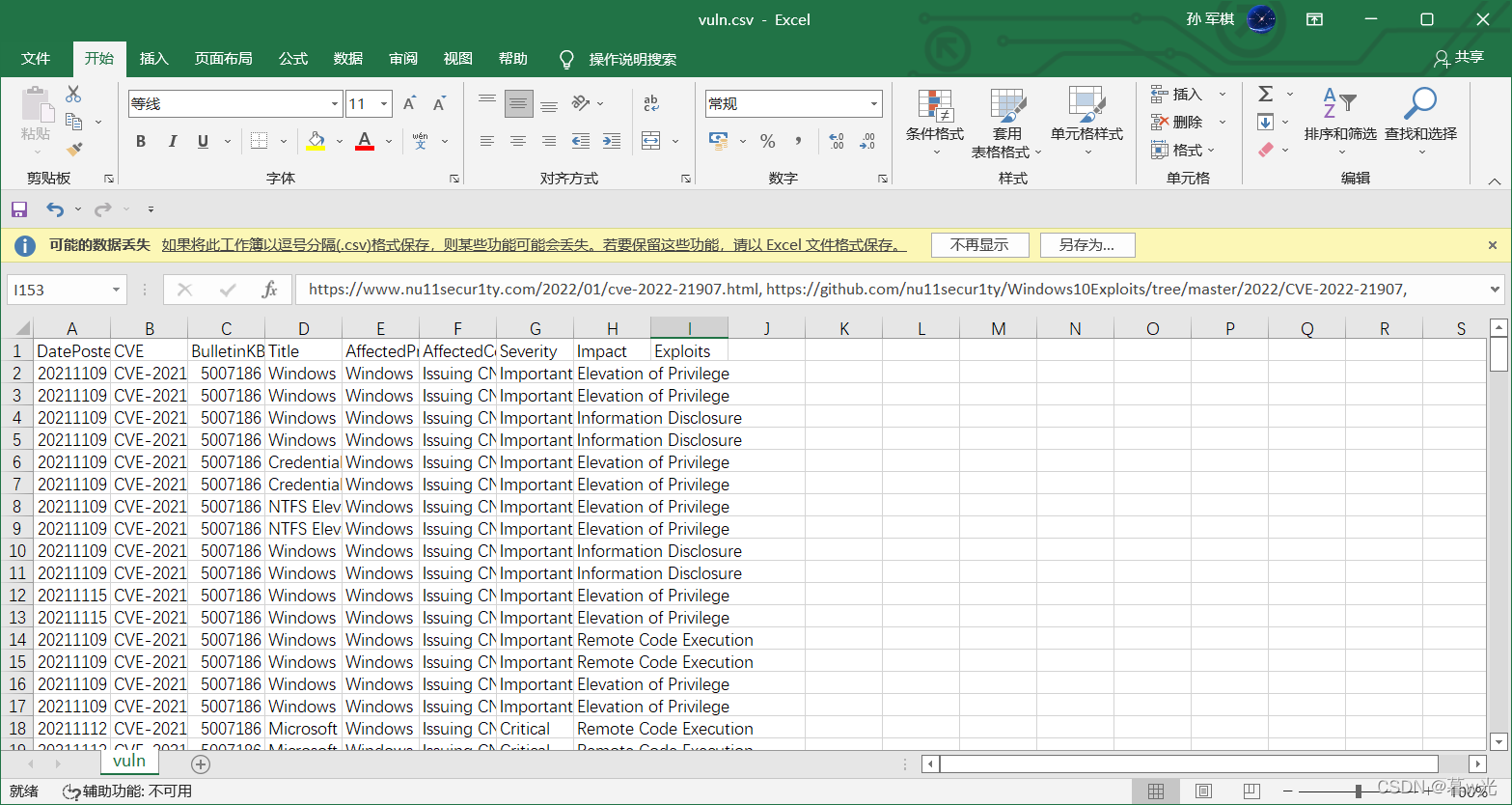

过程:信息收集->补丁筛选(systeminfo命令)->利用MSF或特定EXP(推荐使用MSF)->执行->吃瓜。

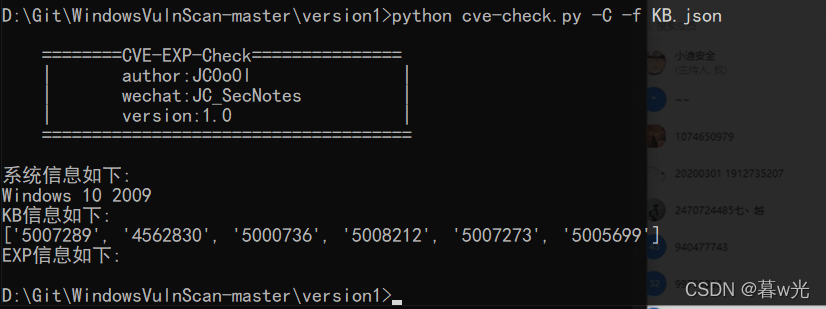

项目工具:Vulmap,Wesng,WindowsVulnScan及windows-exp-suggester

- Vulmap:这款Linux的工具挺好用,但是对于Windows系统层面不太适用,而且只能在powershell打开,cmd打不开。

- Wesng:python项目从微软库里的对比漏洞信息,我们利用时直接获取到systeminfo信息在本机上对比即可。

- WindowVulScan:powershell生成的kb.json(改为utf-8格式)其实与systeminfo.txt差不多,因此也可以webshell即cmd下运行systeminfo来替换该文件,可以不运行powershell即可。

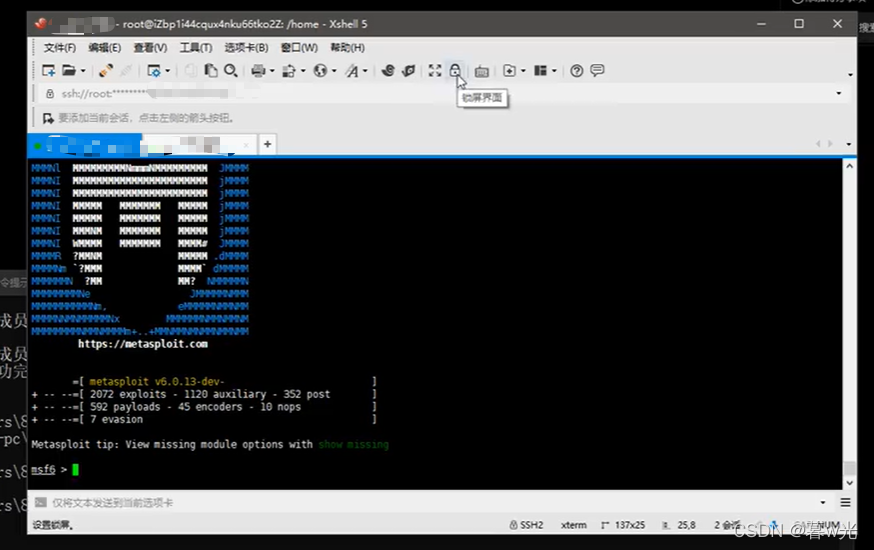

利用:检测到漏洞编号就可以找exp了,用msf工具(需要自己部署在公网上,内网接受反弹shell很麻烦,端口映射、隧道技术等内网知识)或查看发布的文章来利用。msf好用且保险但不是实时更新exp的,别人的exp好找不过可能未必正确。

Metasploit工具:

metasploit msfconsole 命令参数

metasploit 使用教程

案例:本地环境(而非webshell环境)可利用漏洞情况—CVE-2020-0708 BitsArbitraryFileMoveExploit—一个可执行文件(exp),直接普通用户提权到system用户!

at命令案例:win2003—at 15:13 /interactive cmd.exe 到时间后直接弹出系统用户权限窗口。

9.

sc命令实例:也是winserver03,

直接系统权限。

ps命令实例:winserver08: psexec.exe -accepteula -s -i -d notepad.exe 用来提权。

#案例给到的思路点总结如下:

1.提权方法有部分适用在不同环境,当然也有通用方法。

2.提权方法也有操作系统版本区分,特性决定方法利用面。

3.提权方法有部分需要特定环境,如数据库,第三方提权等。