系统扫描型攻击实验

我们在系统安全级别上进行的一些实验 以及一些对系统安全构成威胁的攻击

一、实验目的

- 扫描的基本原理已经掌握。

- 研究所利用Nmap扫描方案扫描目标并适当分析调查结果。

- 了解如何在攻击者系统扫描的情况下采取适当的防御行动。

二、实验环境:

客户操作系统:Windows XP;服务器操作系统:Windows Server 2008;

Nmap、X-Scan和Wiresark是软件工具的例子。

三、实验步骤:

- Nmap 用于扫描主机 。

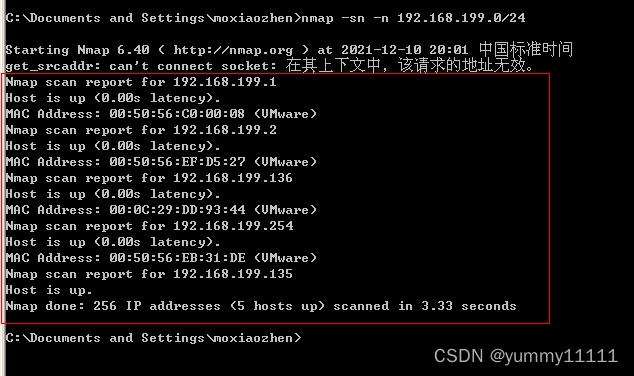

1)Nmap -sn -n 192.168.199.0/24

检测主机,没有港口被扫描

- n:规定没有DNS分辨率;

图片描述了扫描过程中发现的主要飞行器及其是否打开:

输入命令 Nmap- v/24- v: 扫描时显示信息 :

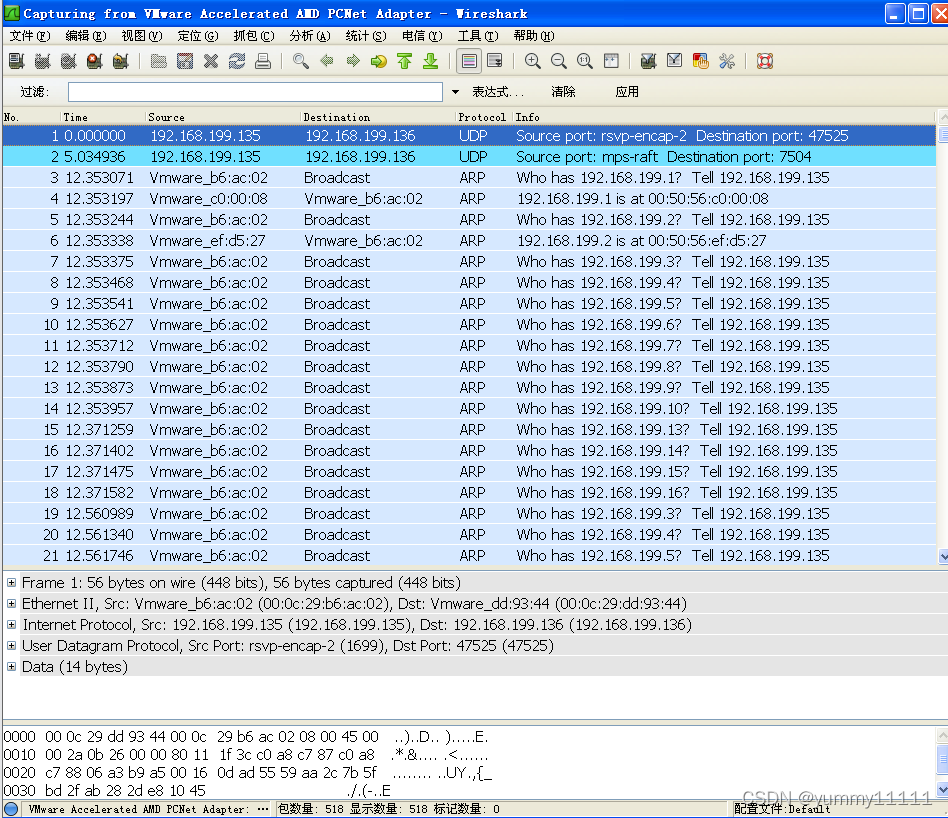

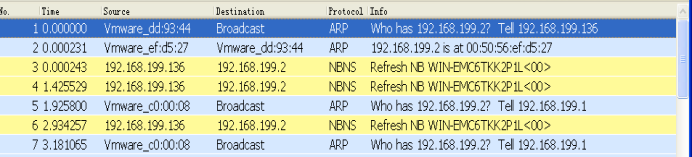

使用Wiresark来取袋:

2) 扫瞄:检查目标主机是否在线:扫描主机是否在线。

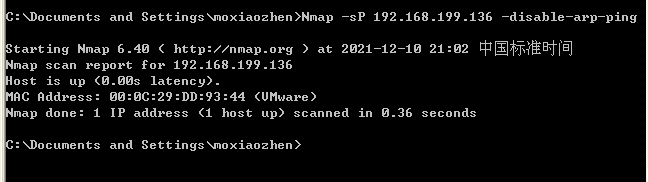

您可以在线观察输入命令 :Nmap -sP 192.168.199.136 -disable-arp-ping

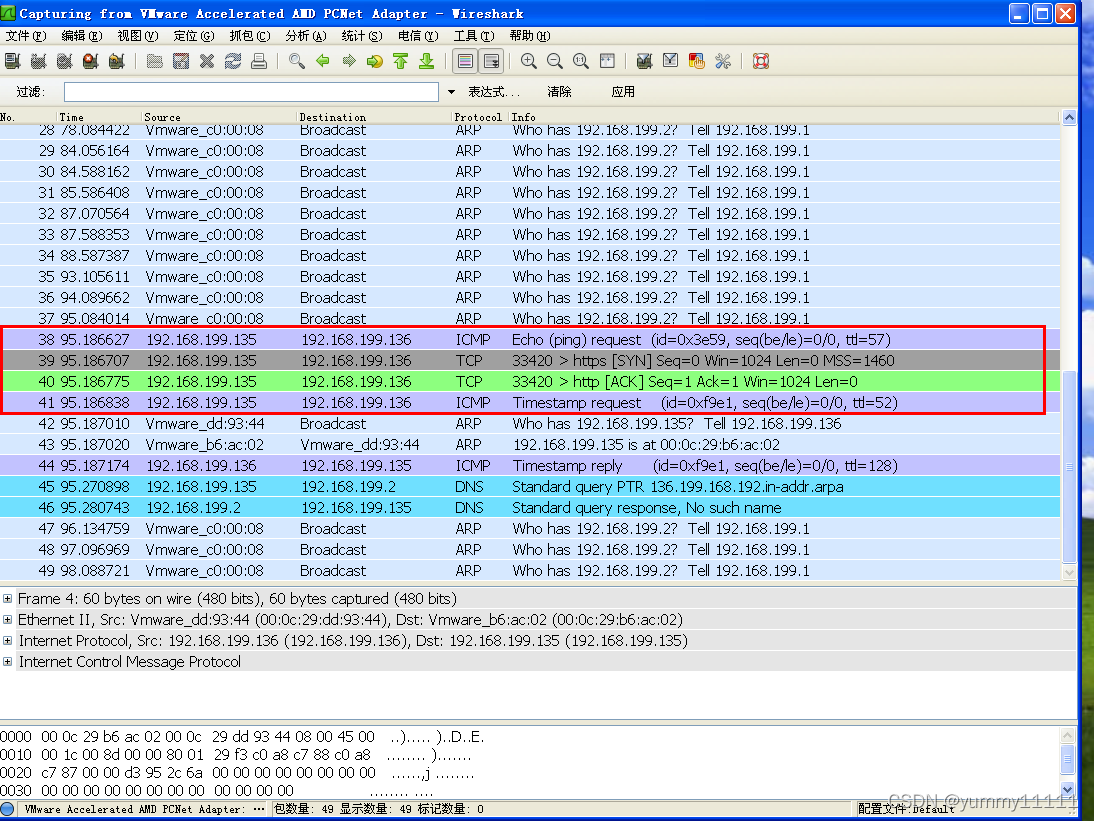

使用Wiresark来取袋:可以看到抓包抓到的信息如下:因为扫描的主机是在线的,所以在使用wireshark抓包的时候也可以看到数据:

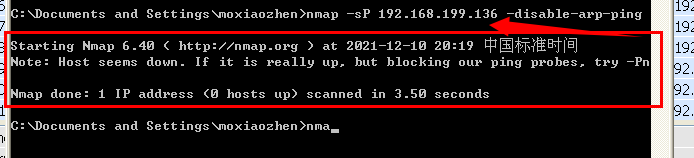

使用 Nmap- sP- discable- arp- ping 命令激活目标主机的防火墙: 主机无法扫描, 因为防火墙被打开: - SP: 很容易被防火墙过滤

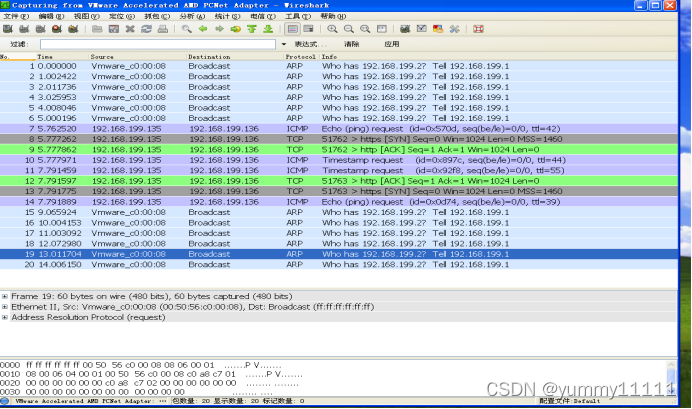

使用Wiresark来取袋:如下结果可以看到:

使用 Nmap- sn-n- 命令 :

其原因是, SP 选项很容易在防火墙上过滤。

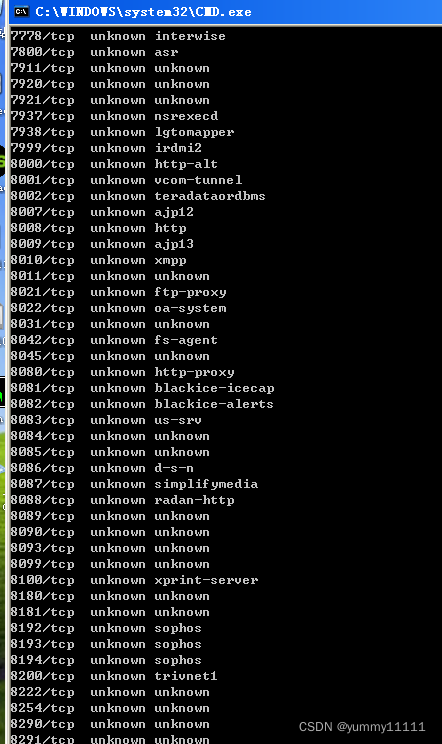

- 不同类型的端口扫描

1) 绘制全连接扫描图:

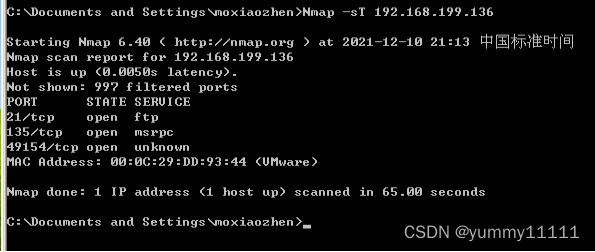

1 使用参数st,输入命令,对目标主机进行全面连接扫描。

2 使用快速扫描打开端口以定位目标主机,然后使用参数-st来验证端口135是打开的:

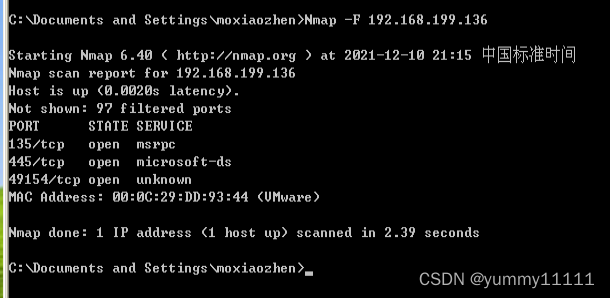

输入命令 Nmap- F: 扫描以查看是否打开任何端口 。

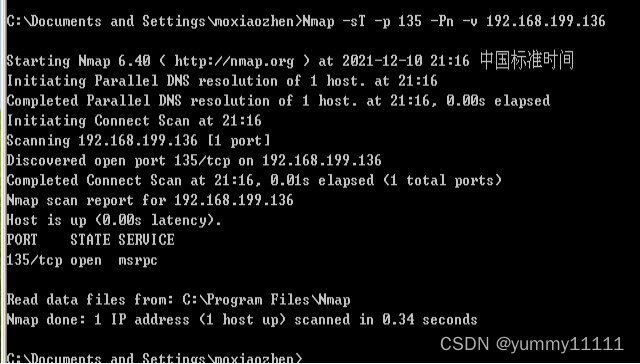

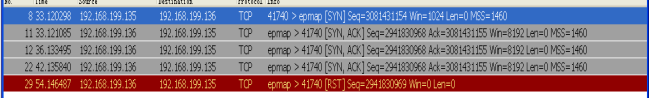

运行 Nmap-st- p 135- Pn- v 命令以验证135 端口状态再次打开 。如你所见,结果是可见的。135次扫描程序的表面结果如下:

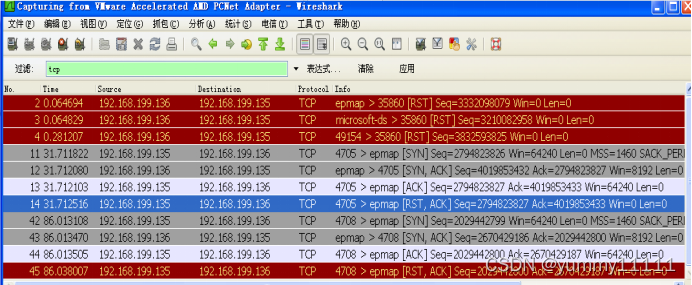

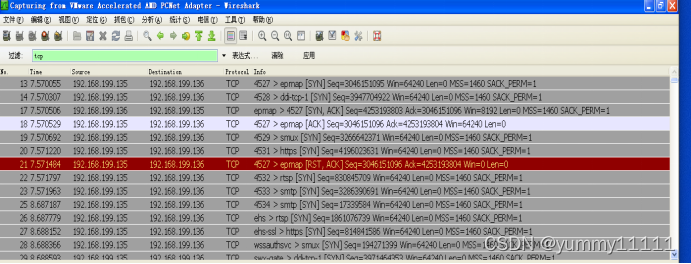

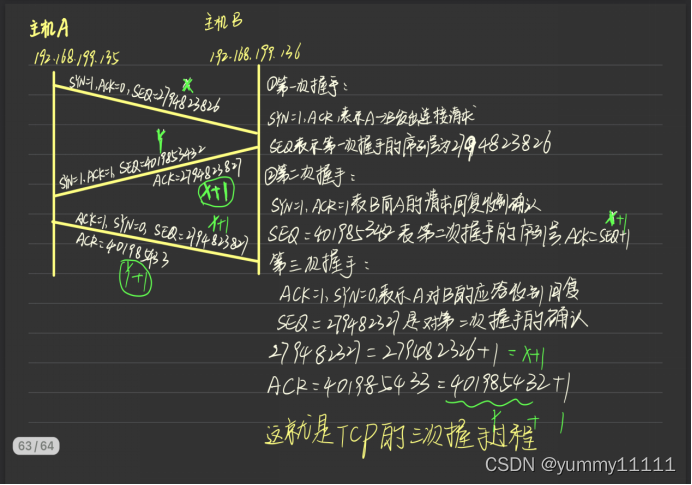

Wiresark用来收集袋子和分析三个TCP握手过程:

分析过程:

要确认关闭的端口 80 是否打开, 请使用参数st 进行彻底连接扫描 :

键入以下命令: Nmap-st-p80-Pn-v:

目标主机直接返回 RST/ACK 软件包:

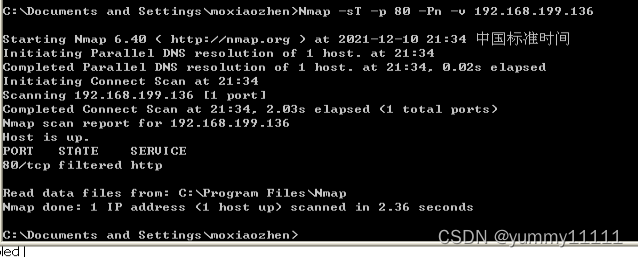

运行 4 参数-st 进行彻底连接扫描, 看看防火墙保护端口135 是否打开 :

切换目标主机的防火墙, 街区端口135通信, 并运行命令 Nmap-st- p- 135- Pn- v :

发现13.5立方立方立方立方公尺msrpc

目标主机没有回应:

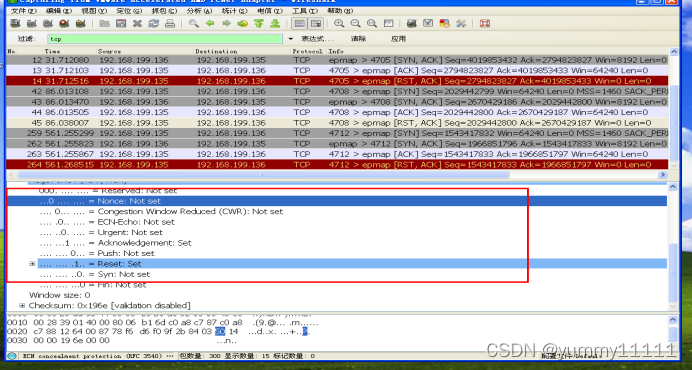

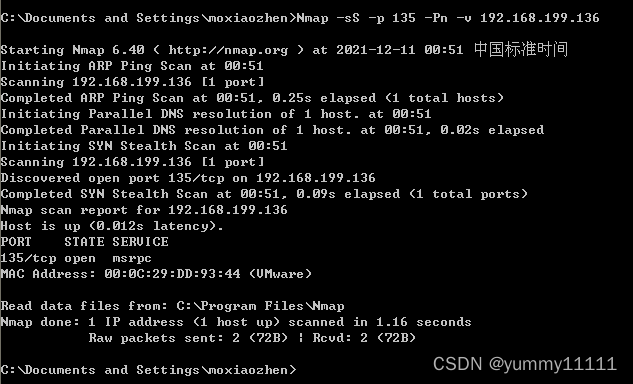

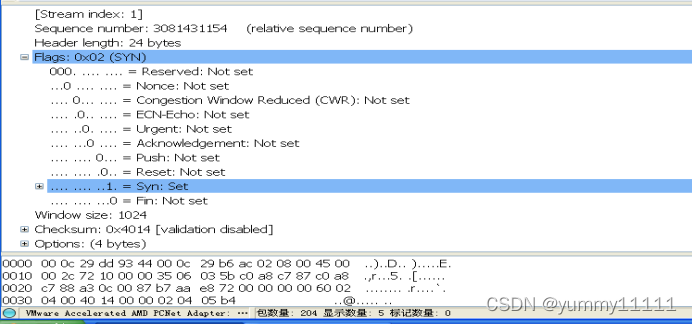

2)Nmap半连接扫描:

使用参数SS对目标主机进行 SYN 扫描,然后执行命令

Nmap -sS -p 135 -Pn -v 192.168.199.136:

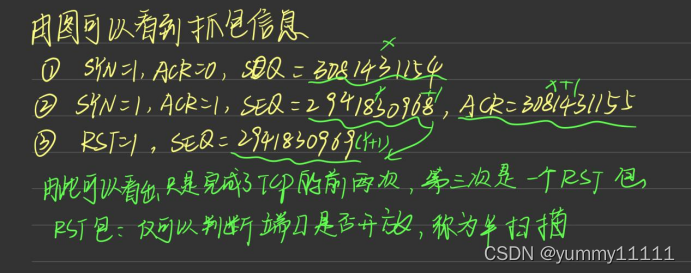

握手程序使用 Wiresark 捕捉并分析:

(3) FIN、XMAS和NULL扫描使用Nmap:

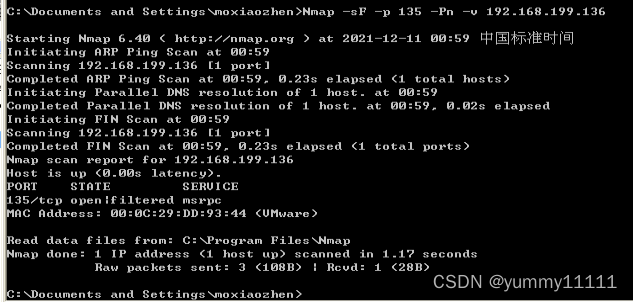

1 FIN 使用参数SF 扫描目标主机的 135 端口,然后输入命令

Nmap -sF -p 135 -Pn -v 192.168.199.136:

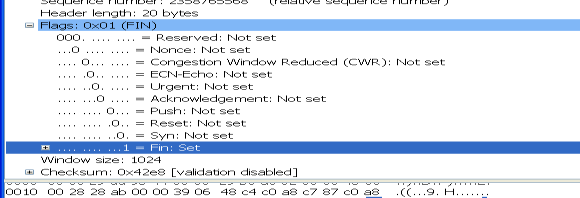

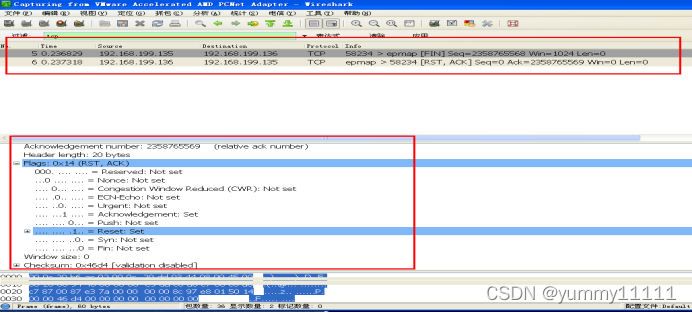

Wiresark是捕捉和分析通信进程的工具:

FIN 扫描软件包的特点 :

ANASIS:第一个数据集可以在抓取数据中看到,表示如果在将目标主机从 FIN 传送到 Linux 时端口存在, Linux 将会删除包件。 收到的数据集是 SRST, ACK, 显示该端口符合扫描结果 。

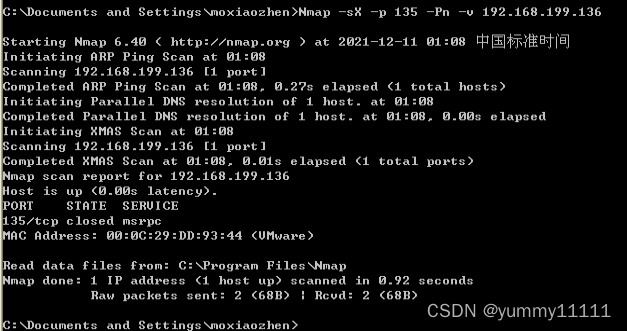

2 使用参数- sX 扫描目标主机端口的 XMAS 135, 然后输入命令 。

Nmap-sX-p 135-Pn-v: 如你所见, 扫描结果是一个封闭的端口 。

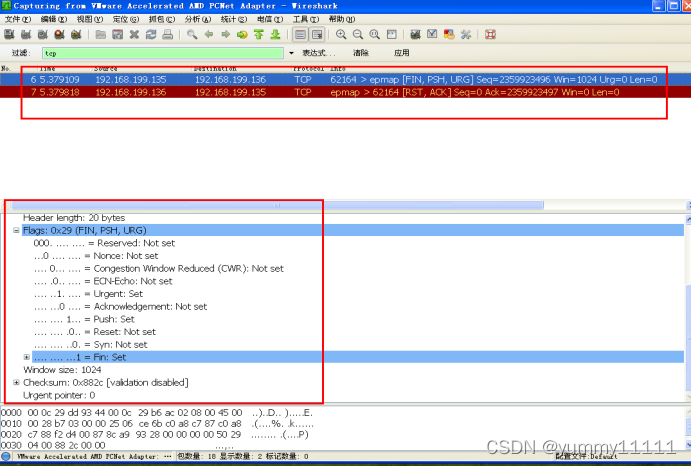

Wiresark是收集和分析通信业务和数据包属性的工具。

分析:

通过传输包括以下标记的 tcp 数据包:

URG:当引导数据时,应迅速处理紧急数据。

PSH: 将数据输入缓冲区。

FIN: 将在 TCP 会话结束时使用。

通常情况下,三个标记可能不是同时设定的,但它们可用于检测在这种扫描中港口是封闭的还是开放的。

从抓到的数据包来看

发出了一个URG/PSH/FIN软件包,并收到了一个RST软件包,表明港口已经关闭。

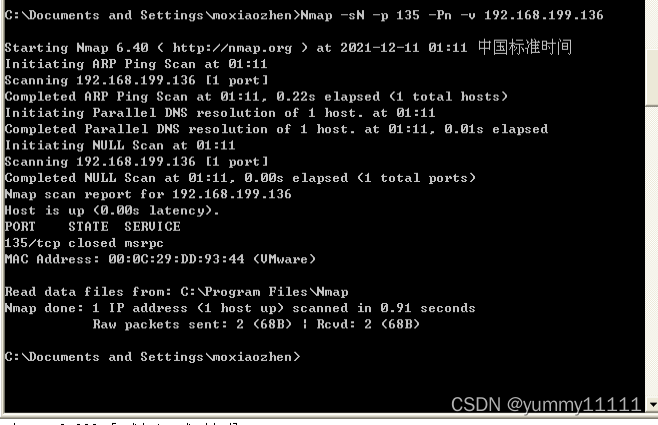

3 NULL 扫描目标主机端口 135 使用参数- sn, 然后输入命令

Nmap -sN -p 135 -Pn -v 192.168.199.136:

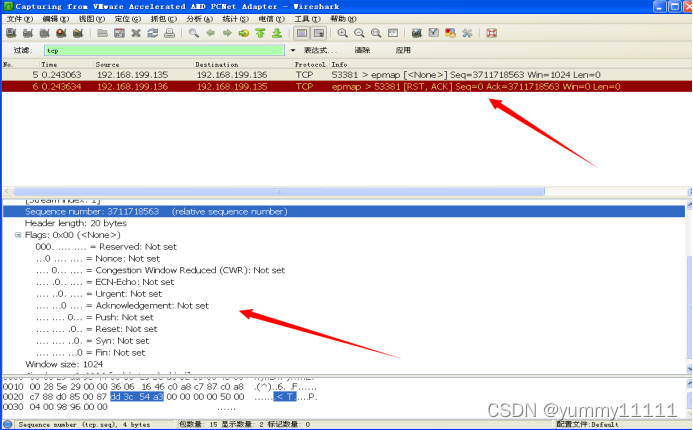

Wiresark是收集和分析通信业务和数据包属性的工具。

反向扫描 - 想法是将数据包传送到没有标记位的 TCP 端口 。在典型的通信中,至少应安装一个路标。根据FRC 793的请求:如果港口关闭,如果您得到了一个无标记的数据字段,因此,东道主应删除这一分段。此外,还传送RST数据包。否则,不会向开始扫描的客户计算机发送任何回复。也就是说,当 TCP 端口关闭时, 它会响应 RST 数据包 。如果是开放的,则没有可比性。

一份RST数据包回答说,根据上述与扫描结果相符的有线沙克抓获袋收到的数据,该港口关闭了。

4) UDP Nmap 扫描仪。

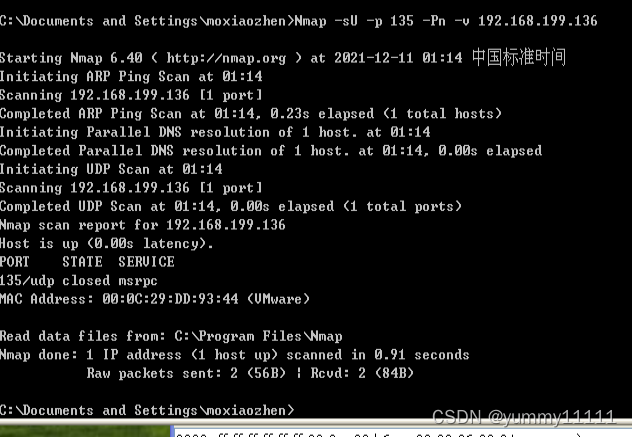

1 UDP 扫描目标主机端口135 带有参数- su 的 UDP 扫描, 输入命令

Nmap -sU -p 135 -Pn -v 192.168.199.136:

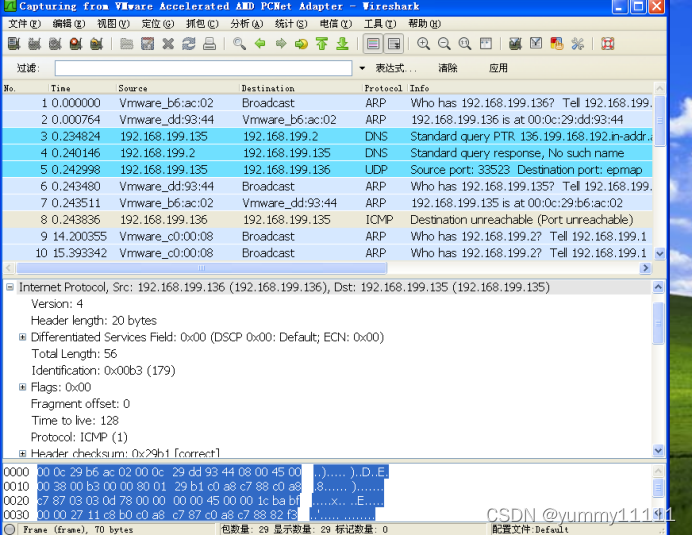

显示扫描的端口是关闭的状态,Wiresark是捕捉和分析通信进程的工具:

分析采集数据: -sU 表示扫描 UDP 端口 。

UDP扫描用于检查 UDP 端口的状态 。向目标主机的UDP港口提供检测包。如果您得到对“ ICCMP 端口无法到达” 的回复, 这意味着港口已经关闭; 如果您没有得到回复, 这意味着港口是开放的 。这意味着联合民主党港口要么是开放的,要么是受保护的。因此,采用逆向排斥办法确定哪些联合民主党港口可以不受限制。

可以观察到的是,在使用电锯渔获物时,扫描港口期间透露的135个港口被关闭和接收:国际船舶和港口委员会港口无法到达,这表明渔获港确实关闭了。

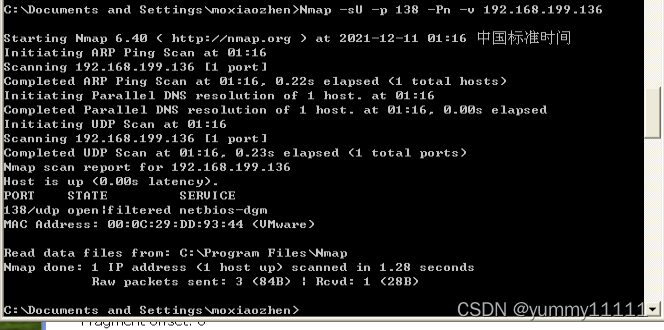

2 使用参数-su对目标主机上打开的 UDP 端口 138 进行扫描,然后输入命令。

Nmap -sU -p 138 -Pn -v 192.168.199.136:

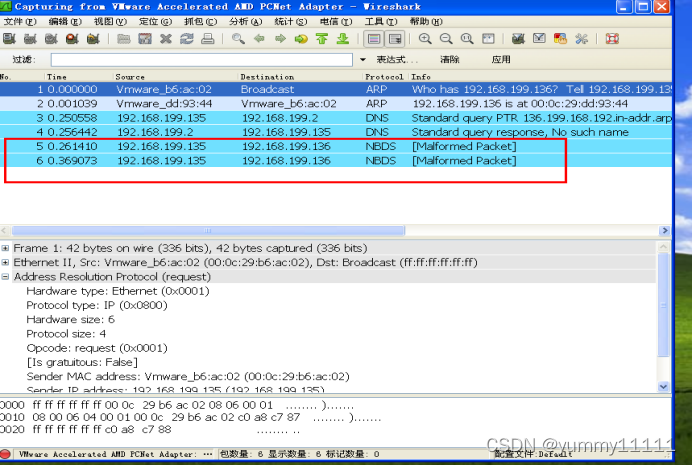

可以看到138端口是开着的Wiresark是捕捉和分析通信进程的工具:

138港捕获数据分析:

第一个Nmap扫描结果表明,港口已经开放。当你使用铁沙袋时,你得到了一个数据包。在138个端口抓抓器中显示以下返回包: NBS 错误的包显示端口未关闭 。.。符合Nmap扫描的道德结果

- 检查不同的操作系统和服务种类

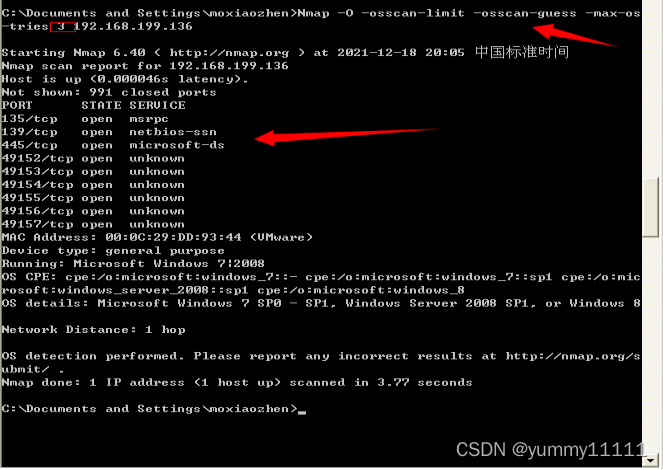

(1) 在扫描操作系统类型时,使用Nmap:

向目标主机发送命令 。

Nmap -O -osscan-limit -osscan-guess -max-os-tries 3 192.168.199.136:

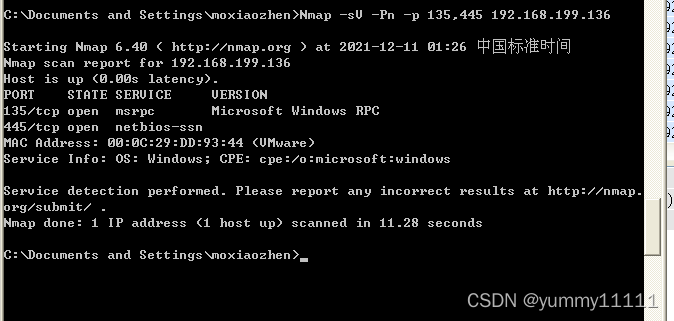

2) 服务型扫描,使用Nmap:

向目标主机发送命令 。

Nmap -sV -Pn -p 135,445 192.168.199.136: