提示:撰写文章后,可自动生成目录,以及如何创建右侧可访问的帮助页面。

文章目录

- 注意

- 1.实验环境

- 2.准备设置

- I. 检查视窗基线

- 第一,安装了最新的系统。

- 两台机器安装了最新的安全装置

- 二. 正在审查地方安全战略。

- 1.密码策略

- 2.账户锁定策略

- 3.审核策略

- 4.安全选项

- 5.事件查看器

- 三、安全选项检查

- 1. 微软网络服务器

- 2.故障恢复控制台

- 3.关机

- 4.交互式登陆

- 5.账户

- 四、注册表检查

- 1.禁止自动登陆

- 二. 禁用自动 CD 回放 :

- 3. 从服务器上移除共享的管理员 :

- 四. 协助防止碎片包装攻击。

- 五,防止SYN洪水发动攻击。

- 6.SYN攻击保护

- 五、额外检查选择和风险级别

- 1.禁止某些服务

- 2.转换磁盘格式

- 六. 正在审查个人防火墙和反病毒软件。

- 1. 检查第三方防火墙

- 二,看看异常服务或港口

- 3.用户权限分配

- 4.本地组策略管理

注意

1.实验环境

设置为 Windows 信息安全阶段保护( Standard 2.0) 安全配置验证, 这是 Windows 服务器或 Windows Pro Windows 操作系统所必需的。 这里的环境是 Windows Server 2012 虚拟机和 Windows10 专门版 。

2.准备设置

在下面键入命令。要打开桌面图标设置功能,请按回车或单击“确定”按钮。

rundll32.exe shell32.dll,Control_RunDLL desk.cpl,,0

选中的图标将显示在桌面桌面上的桌面图标配置功能中, 如果不选中, 则不会显示在桌面上的图标, 如下图所示 :

I. 检查视窗基线

第一,安装了最新的系统。

两台机器安装了最新的安全装置

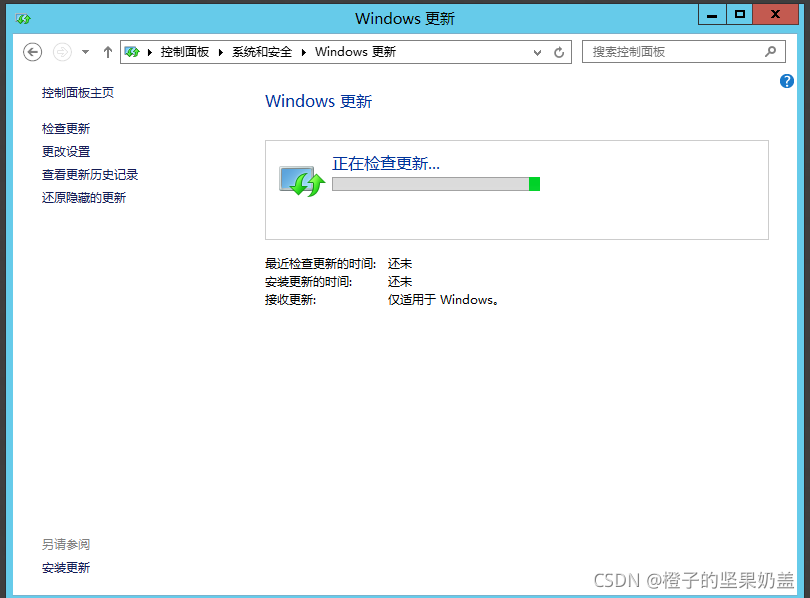

打开控制面板->系统和安全->windows更新,检车是否有可用更新。

二. 正在审查地方安全战略。

1.密码策略

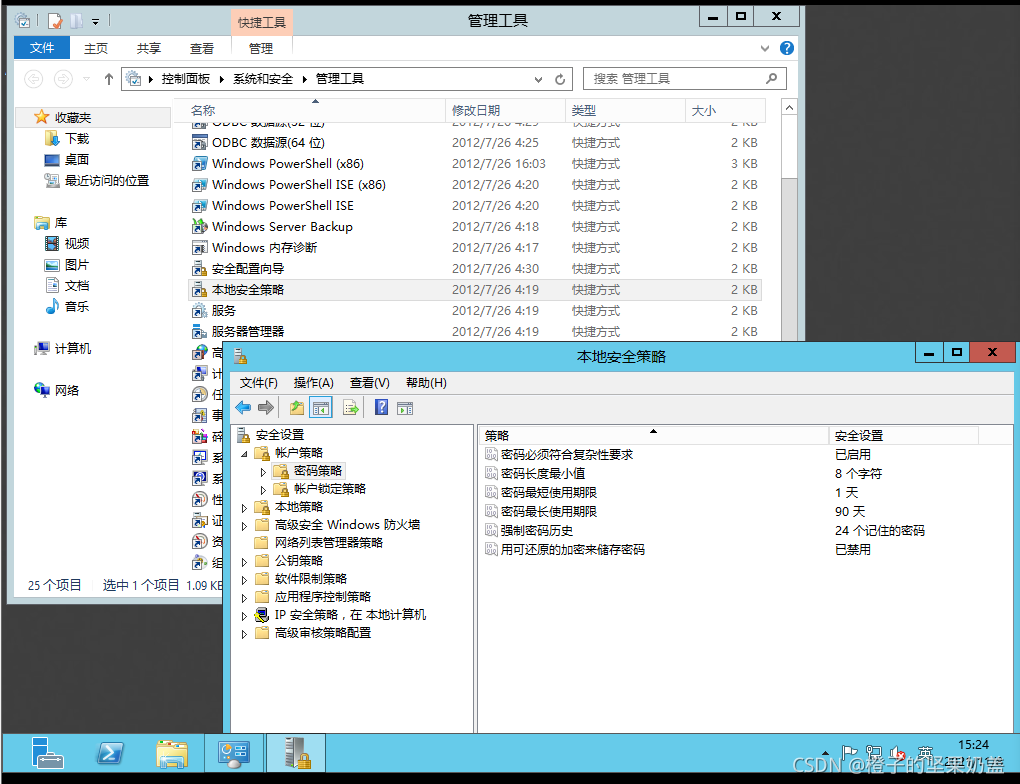

打开起始菜单,选择管理工具,选择本地安全政策,在左侧“安全设置”栏打开账户政策,然后是密码政策。

1 选择推进器,然后双击 " 密码必须符合困难标准 " 。

2 双击 " 最低密码长度 ",设定为8个字符。

3 双击“ 最小密码使用时间 ”, 设定为 1 天 。

4 双击“ 最大使用术语 ”, 然后将其修改为( 90 天 ) 。

在“强制密码历史”上双击5次,其配置为(24),限制用户使用先前使用的密码更改密码,以防止密码被破解。

第六,使用双击关闭“可恢复加密以保存密码”。

该设置如下图所示已完成:

2.账户锁定策略

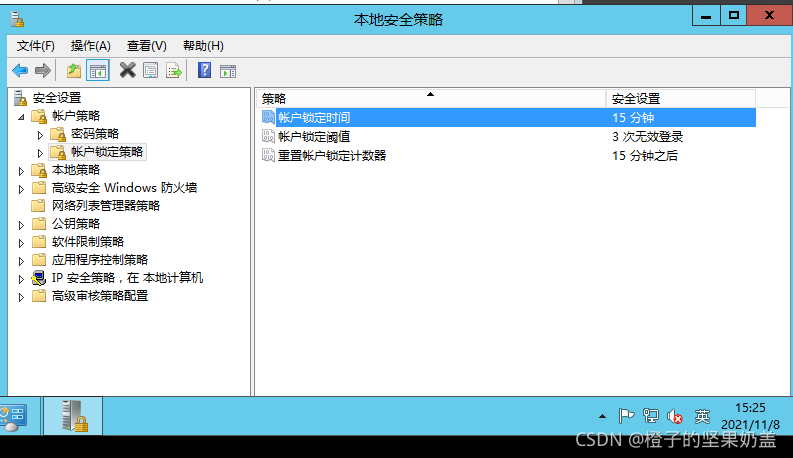

点击位于密码战略下的账户锁定战略,可以采取以下行动:

第一,将账户锁定阈值修改为(3个无效登录),并确定弹出框。

设置账户锁定时间(15分钟)替换账户锁定柜台(15分钟后)(见下文):

3.审核策略

点击“ 本地战略” - “ 安全设置” 栏左侧的“ 审计战略 ” 。

1 经审计的政策变化(成功或失败)

2 登录事故审计(成功或失败)

3个对象访问(失败) [跟踪特定用户访问具体文件]

4 审计过程跟踪(可选)[每次监测用户启动、停止或改变过程时,事件日志增长很快,因此建议只在必要时使用。 ]

5 审计目录服务存取(未定义)[仅域控制器需要审计目录服务存取]

6 未审计特权使用情况[用户监测用户对额外特权的使用]

7次审计系统事件(成功和失败)[系统事件审查至关重要,包括计算机启动和关闭以及其他与安全有关的事件]

审计8次账户登录(成功和不成功)

9 审计账户管理(成功和失败)[用户监测账户创建、名称变更、用户组创建和变更、账户密码变更等等。 ]

设置完成结果如下:

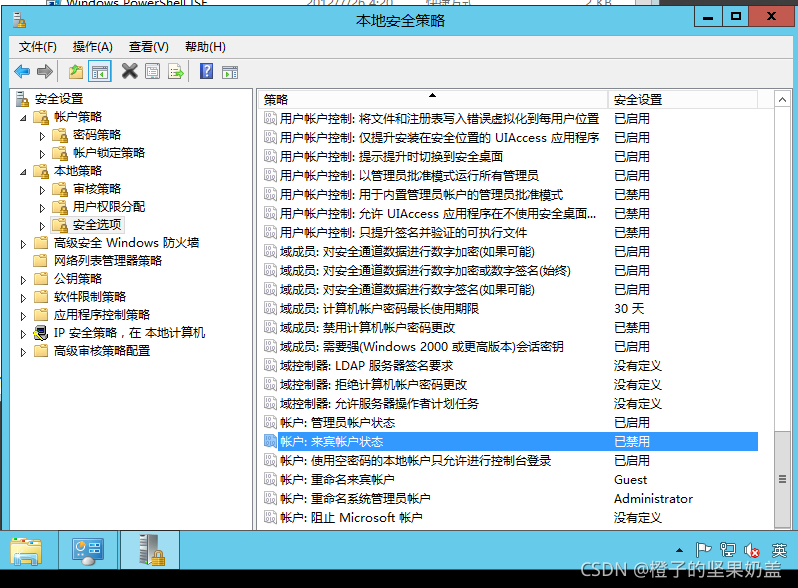

4.安全选项

点击“ 本地政策” 下的“ 安全选项 ”, 然后找到“ 账户: 客人身份 ”, 并将其状态确认为( 禁用 ) 。

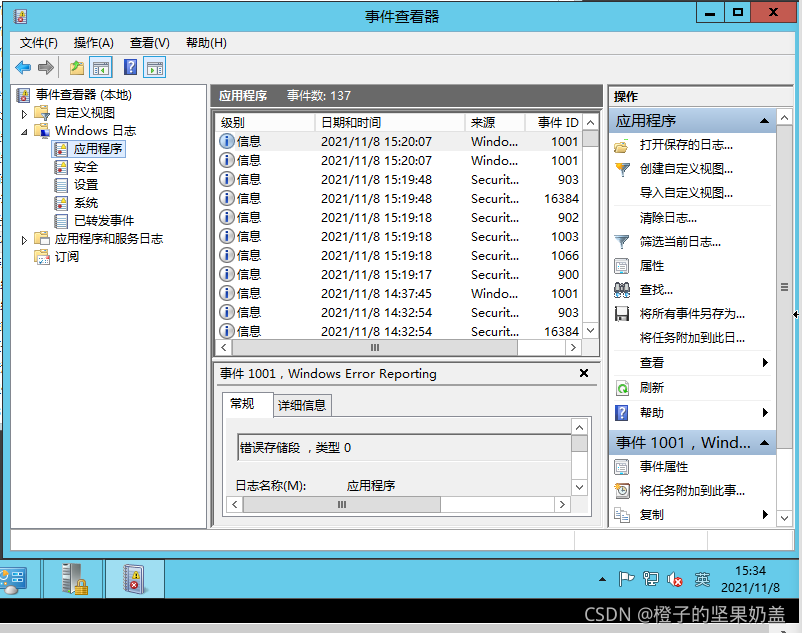

5.事件查看器

在启动菜单的 Windows 管理工具中可以找到“ Event 查看器 ” 。

1 打开事件查看器窗口,向左边的事件查看器(本地) Windows 日志文件夹导航,并点击引用应用程序。

在此界面下, 点击工具栏 " 操作 " 标签, 从下拉菜单中选择 " 属性 " 选项, 并调整 " 到达日志小时 " 以覆盖事件日志所需的最大占用空间( 80MB 或 81920KB), 如以下图像所示 :

三、安全选项检查

继续在开始菜单->“管理工具”->“本地安全策略”->’‘本地策略’’->安全选项中,找到以下相关的若干策略,检查如下设置:

1. 微软网络服务器

1 在登录计时器过期(可使用)后自动取消用户 [可能妨碍用户在不方便的时候加入系统,或因用户登录到系统后忘记退出登录]

结束通话前2分钟必要的自由时间(不到30分钟)

3 将未加密的密码发送到第三方 SMB 服务器(禁用)

2.故障恢复控制台

1 禁用所有驱动器和文件夹的磁盘复制和存取。

[Windows 200 控制台恢复的另一个特性是限制访问硬盘启动时的所有文件和目录。 它只允许访问卷根和系统根% 及子目录。 但是它限制了从硬盘启动器到软盘复制文件的能力。 ]

2 启用自动系统管理登录( 禁用) 。

[恢复控制台是一个新的Windows 200功能,它为无法启动的系统提供了一个有限的命令线访问界面。这一功能可能允许任何能够通过克服账户密码限制和其他安全设置而重新启动系统的人进入系统。 ]

3.关机

1 (禁用) 清除虚拟内存页面文件

2 使系统在着陆(禁用)之前能够关闭。

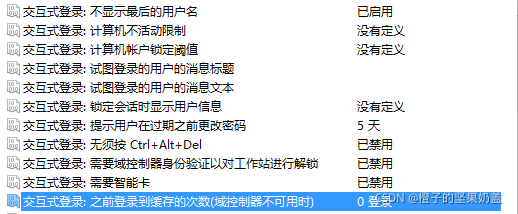

4.交互式登陆

1 不显示最新的用户名( 可使用)

2 不需要打ctrl+alt+delete(残疾)。

3 前3个可以缓存的着陆点( 如果没有域控制器) (0)

5.账户

将系统管理员账户重命名为除署长账户以外的任何其他账户。

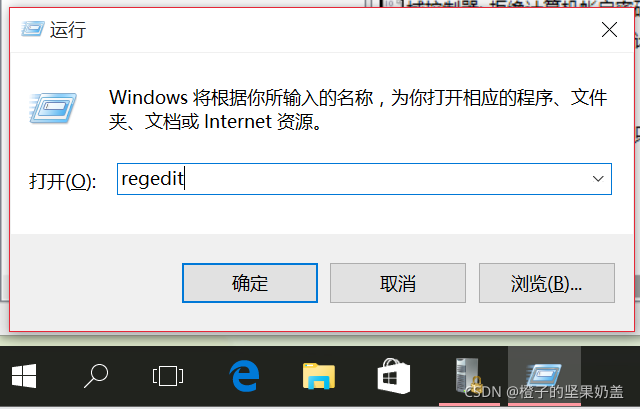

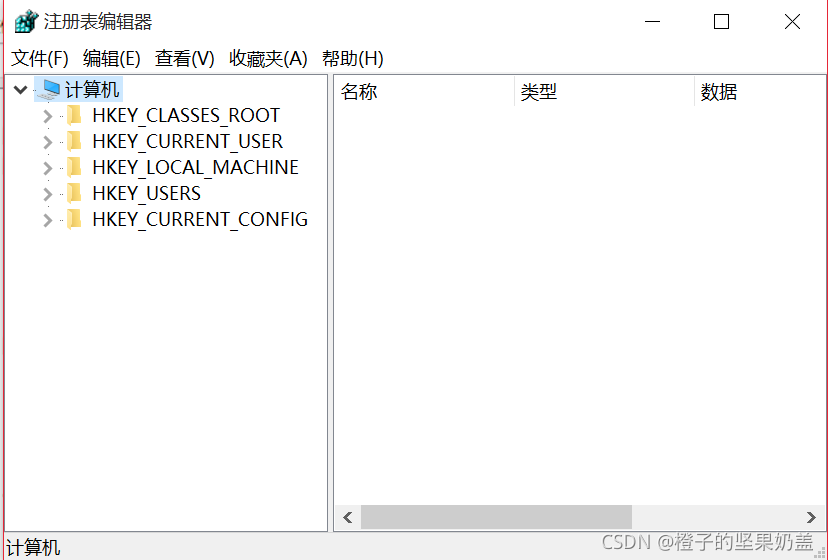

四、注册表检查

要退出系统的运行页面并打开重贴,请使用 ctrl+R 如下:

当点被确认时, 我们可以看到注册表格的编辑页面。 左侧有各种对象可以折叠和拉伸, 这些是注册表格目录 。

1.禁止自动登陆

[在注册表格中,自动着陆将明确记录用户姓名和密码。 ]

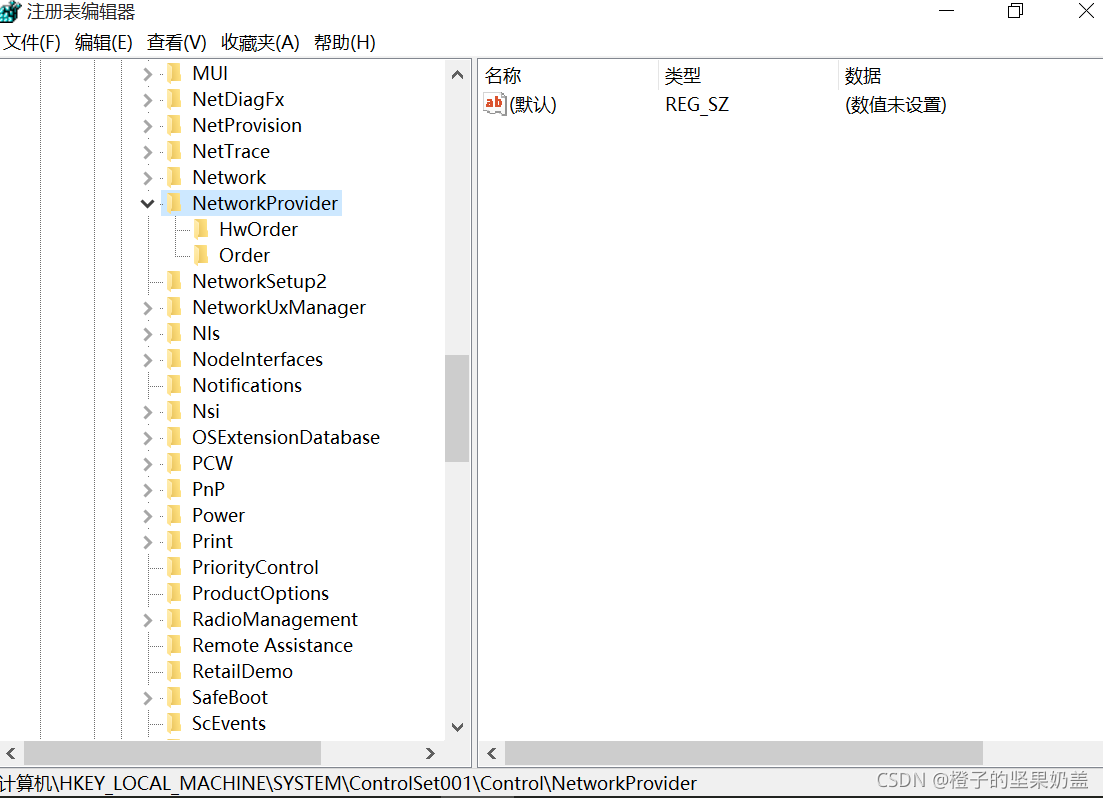

1 在左栏中,选择 HKEY_LOCAL_MACHINE 的条目,并在前方点一个可以扩展的小三角形。在扩展的条目中再次扩展系统条目。在网络Provider 条目上单击网络Provider 条目发现并打开了该条目,如下图所示:

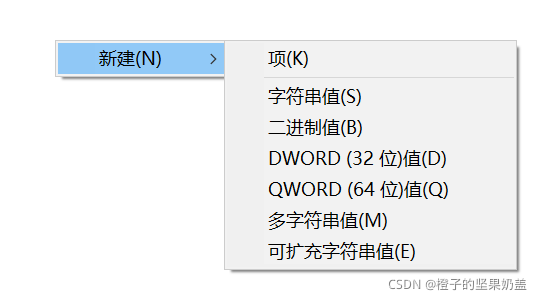

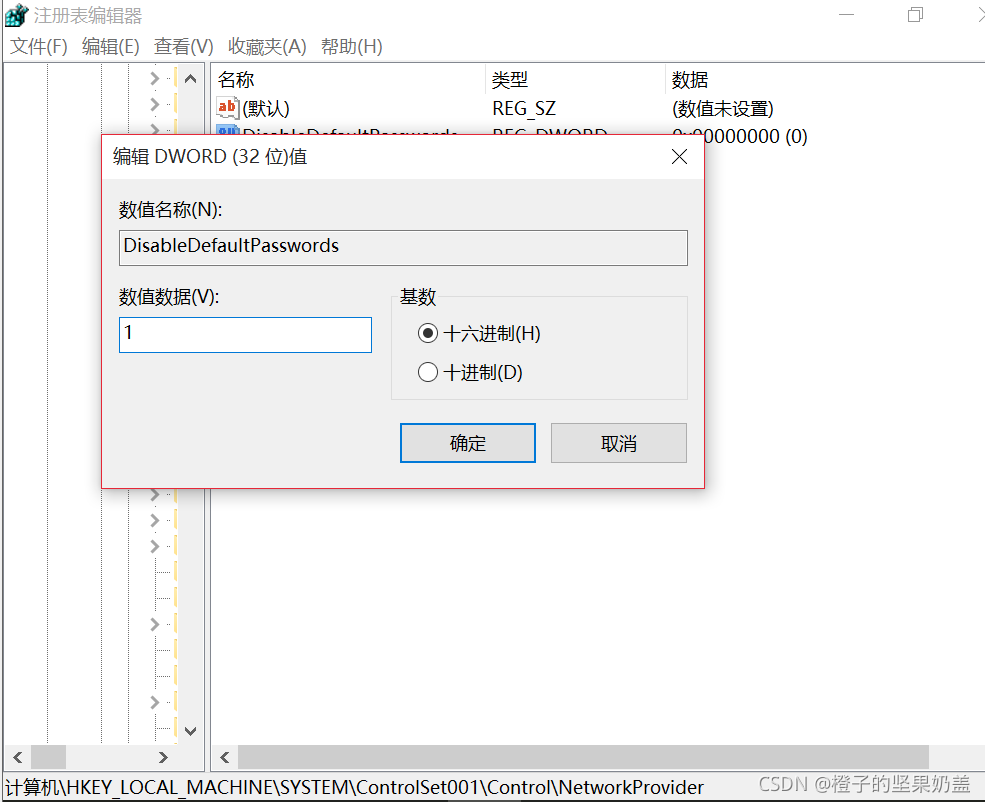

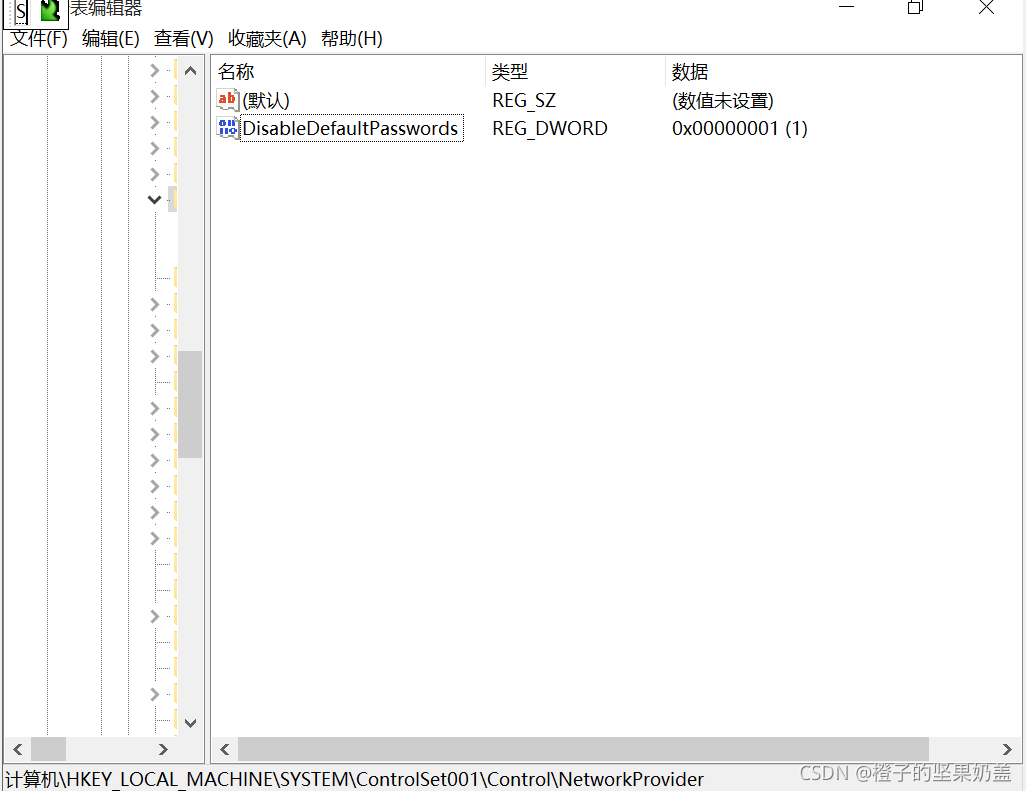

2, 右键单击右键窗口, 以创建一个新的 DWRE 值, 名为“ 禁用 DefaultPasswords ”, 并将新的“ 禁用” DefaultPasswords 值设置为 1, 以决定后点, 如图表所示 。

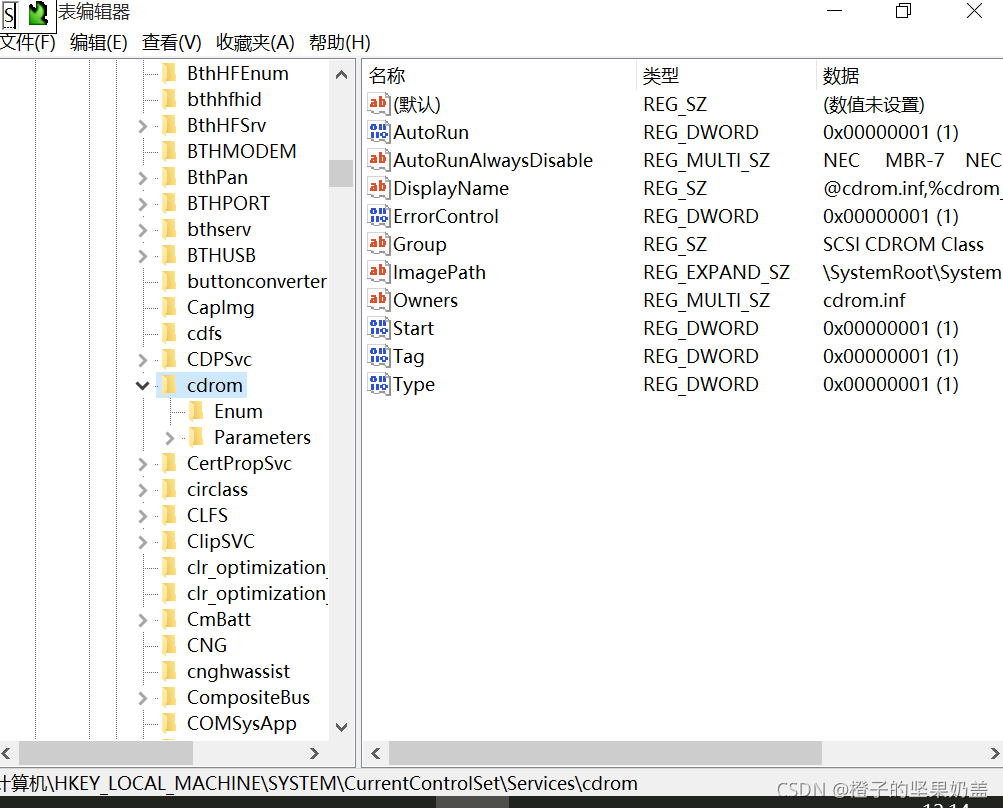

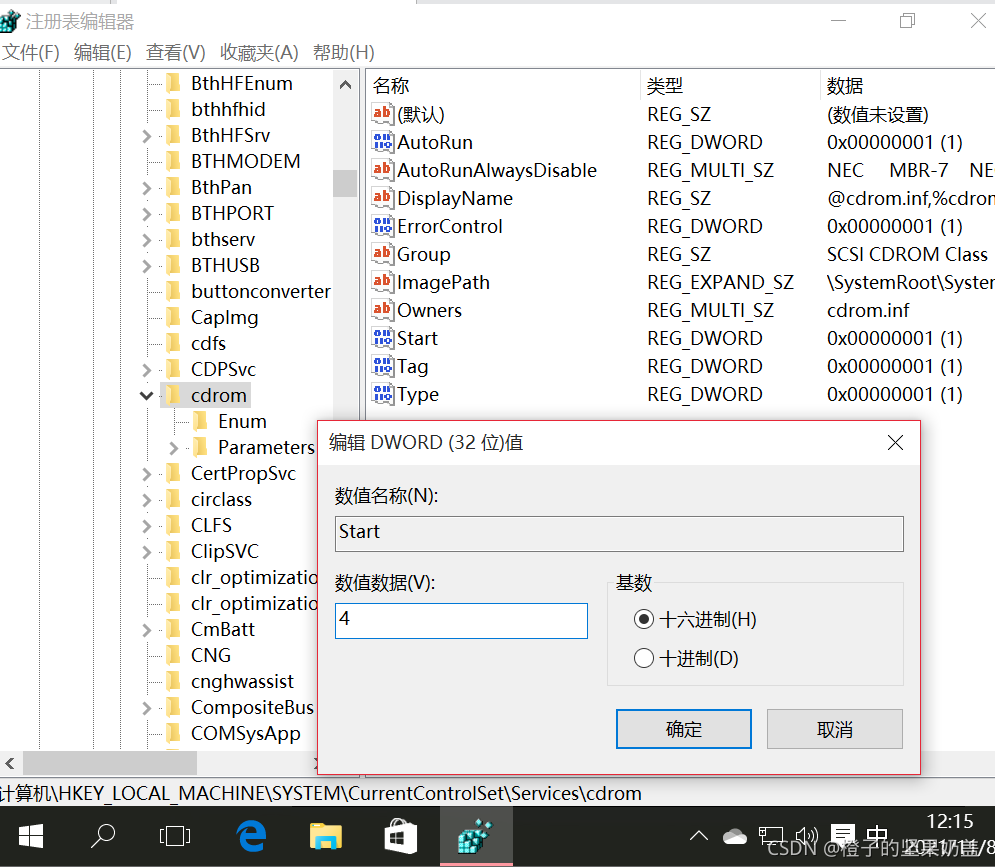

二. 禁用自动 CD 回放 :

防止光盘上可能有害的应用自动发射

1 点击底部钻探器,扩大Hakey_LOCOL_MACHINESTEME 控制服务平台。

2 定位点和双击右侧的启动按钮,将值修改为 4 。单击“确定”。

重新启动计算机以隐藏光驱动器。 如果您需要恢复它, 请重复此动作, 但这一次该值将被设置为一个 。

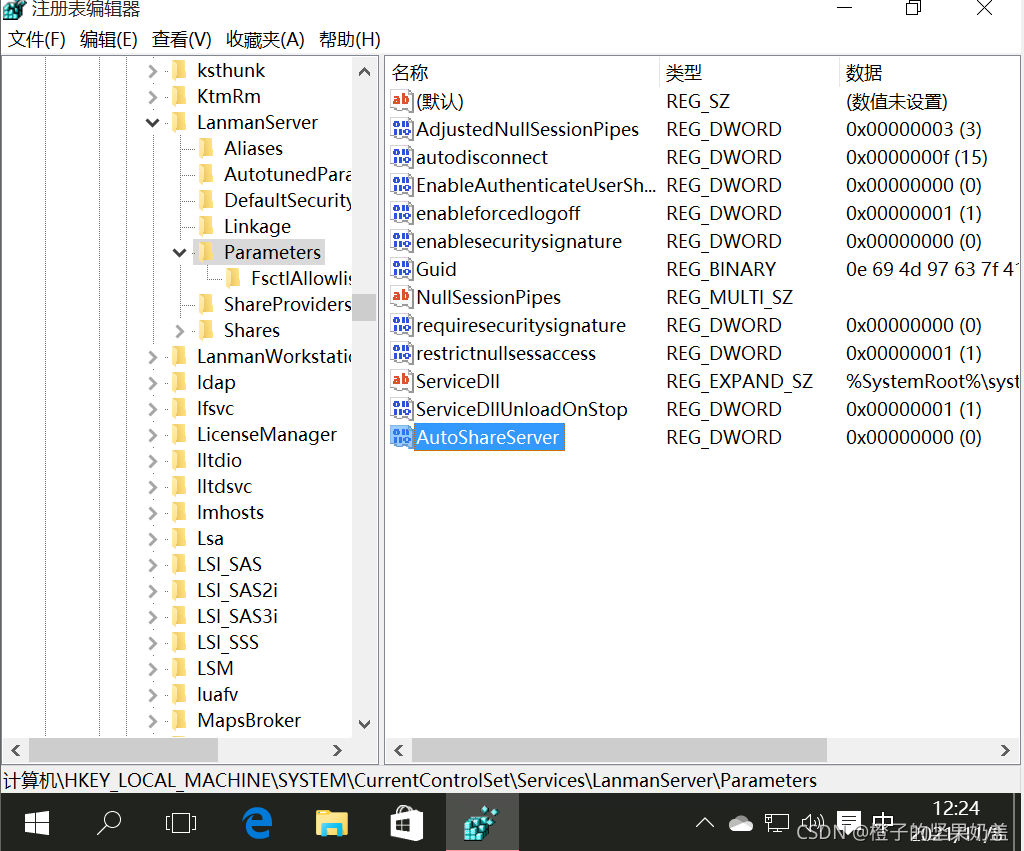

3. 从服务器上移除共享的管理员 :

[安装后,WindowsNT/200每台机器默认为“管理员共享 ”, 并且它们仅限于管理员, 但是它们暴露了网络上每个磁盘的根目录和% systemroot% 。

点击 HKEY_LOCAL_ MACHINESYSTEM 当前控制服务服务器, 开始选择下面的参数。 点击此点可在右侧创建新空间, 类型 (REG_ DWORD), 名为 AutoShare Server, 其值为零 。 如以下图像所示 :

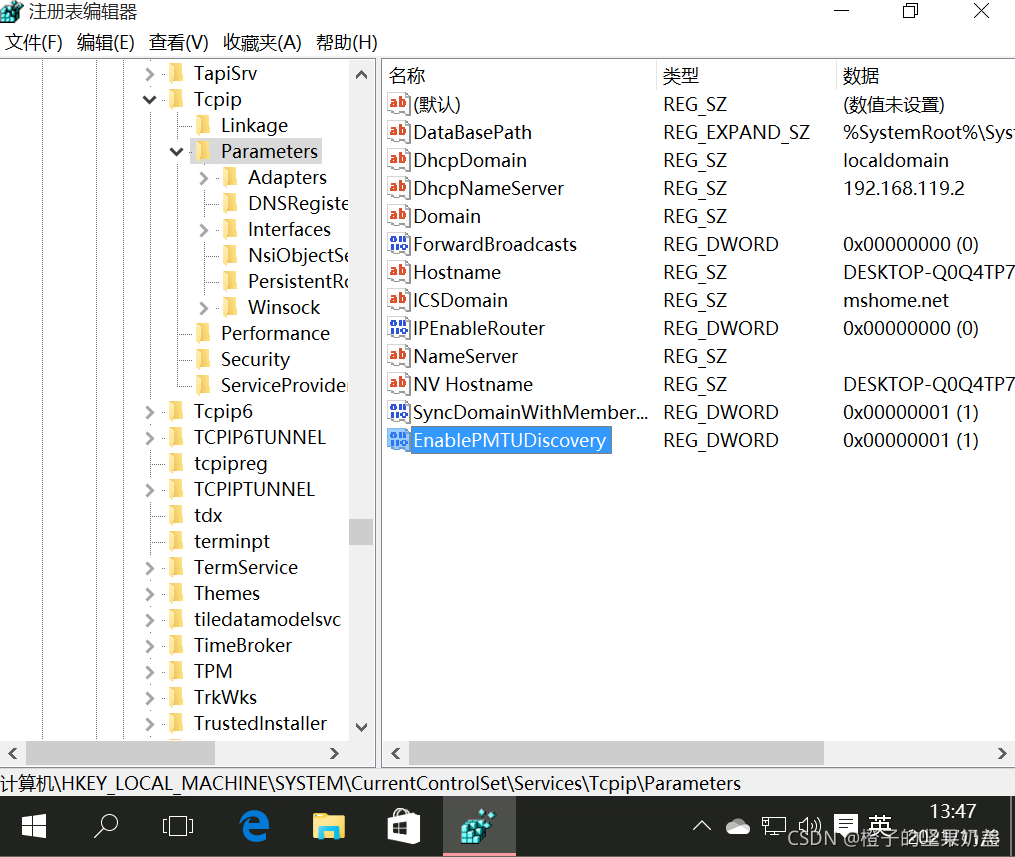

四. 协助防止碎片包装攻击。

开始到HAKEY_LOCOL_MACHINESSTENSISTENCENCER 控制服务器设置技术中心,然后到参数, 并建立一个新型的新型致能PMTU(REG_DWORD), 值为 1 。

五,防止SYN洪水发动攻击。

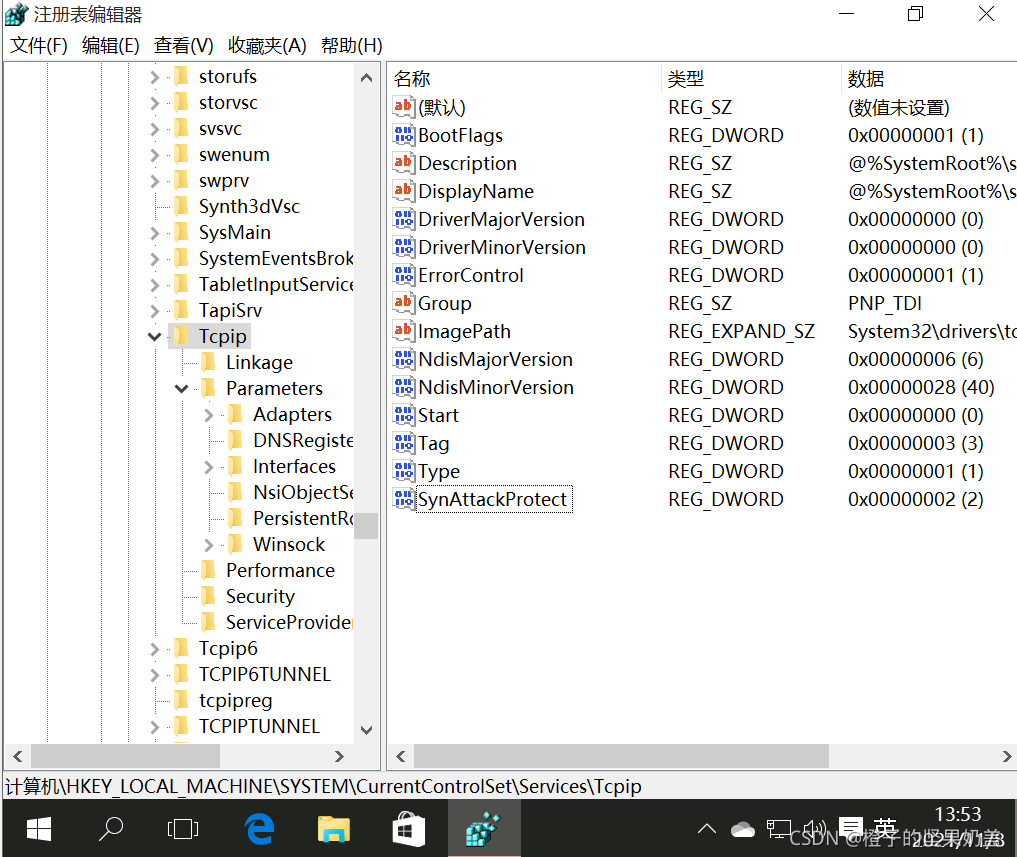

开始选择 HKEY_LOCOL_MACHI ENECURENCERNAT Set Set Services 和 Tcpip, 以创建新型同步项目( REG_ DWORD), 其值为 2 。

6.SYN攻击保护

"TCP半口袋管理信息"

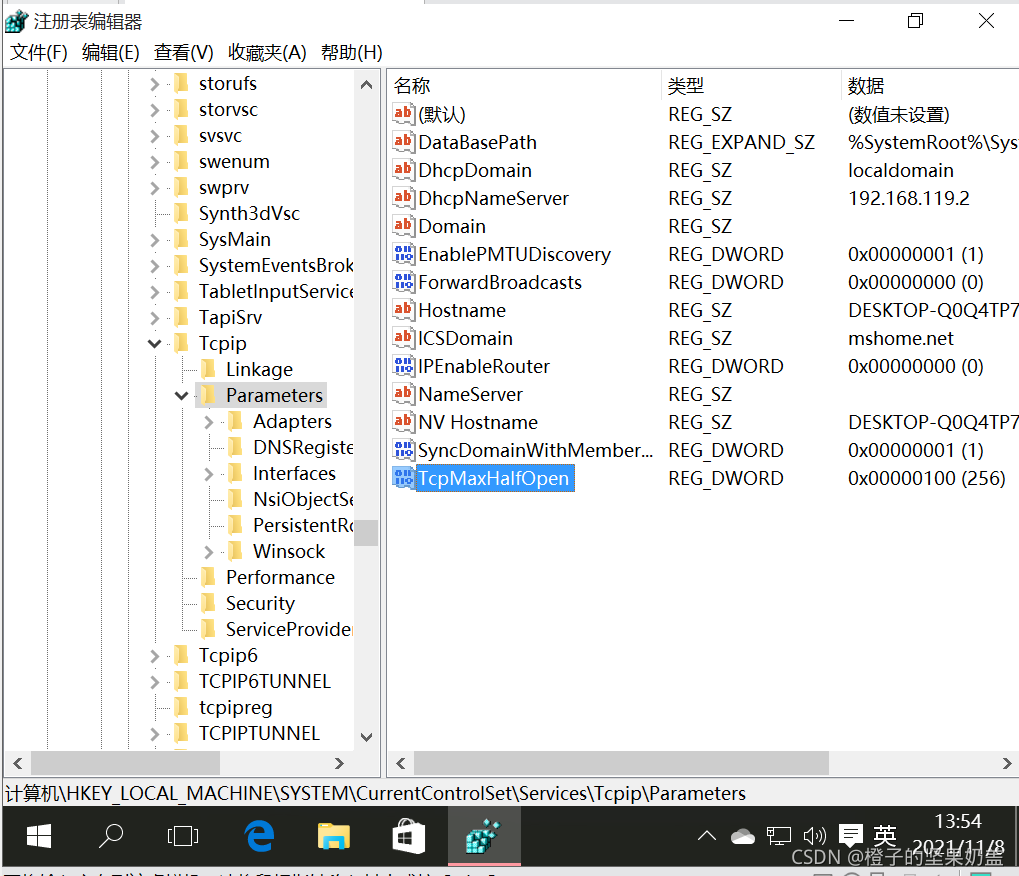

开始右键点击 HKEY_LOCOL_MACHI NECENENCORTION ControlSet Set ServicesTcpip, 然后点击参数创建新的 TcpmaxHalf Open, 类型 (REG_ DWORD), 然后输入值为 100 或 500 。

五、额外检查选择和风险级别

1.禁止某些服务

按下 Win+R 打开运行, 然后输入 Services. msc, 然后打开服务调整并设定以下顺序 :

1 禁止警报

[用户服务常常用来在印刷任务等各种程序之间传递信息,还用来连接Messenge,以便在一个网络的机器之间传递同样的信息。

禁用 - 剪贴簿

[剪贴板服务用于在网络设备之间传输剪贴板上的信息。在大多数情况下,用户不需要与其他机器工作站服务共享这些信息,而是用于在网络设备之间传输剪贴板上的信息。在多数情况下,用户不需要与其他机器共享这些信息。

禁止使用计算机浏览器

[计算机浏览器服务用于追踪网络字段中的计算机。 它允许用户找到他们不知道其在线邻居真实姓名的共享资源。 但是, 它允许任何人不经授权浏览。

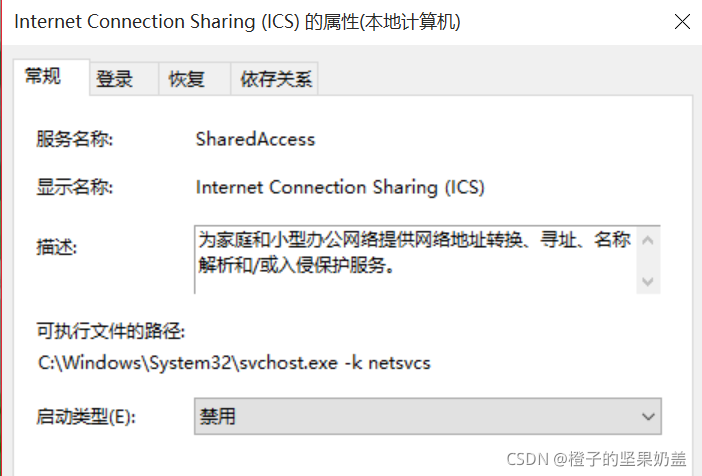

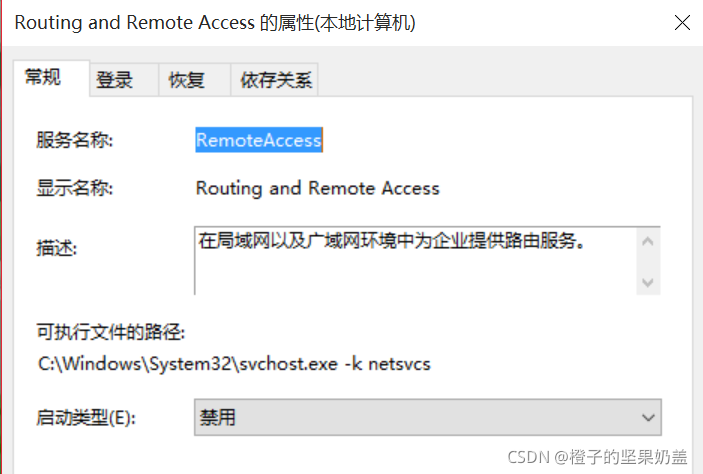

在线口供分享是非法的

5 紫禁梅森盖

禁止禁止的远程远程登记处

严格禁止道路和远程出入。

8 简单邮件传送协议(SMTP) - 禁止

该服务是IIS的一部分,应当被禁用或完全取消。

9 禁止的简单网络管理生产服务

10 SNMP(简化网络管理协议)

不允许使用 Telnet 。

12 被禁万维网出版服务

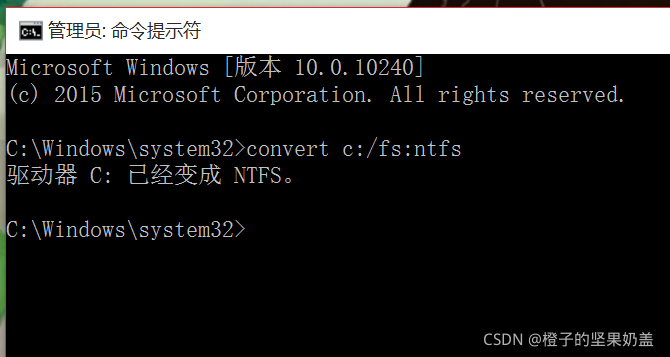

2.转换磁盘格式

NTFS档案系统更安全,有强大的出入控制机制。

计算机软盘一般采用FAT32格式,因此使用以下技术将所有软盘转换成NTFS格式。

在搜索框中输入 CMD 命令,然后单击起始菜单作为管理员启动 cd 程序。

②输入命令convert c:/fs:ntfs返回您的汽车,然后将 c 盘转换为 NTFS 格式。

在三次转换后见磁盘特性:

六. 正在审查个人防火墙和反病毒软件。

1. 检查第三方防火墙

安装了来自第三方的1个个人防火墙版本

安装了2个防病毒软件程序

3 抗病毒软件的特性和检查引擎是最新的。

进入控制面板->添加或删除程序,查看是否安装有防病毒软件。同时打开防病毒软件控制面板,查看病毒码更新日期。

如果安装了反病毒软件,病毒代码必须每月更新一次,系统代码更新必须遵守系统法律。

4 设置和自动更新抗病毒软件

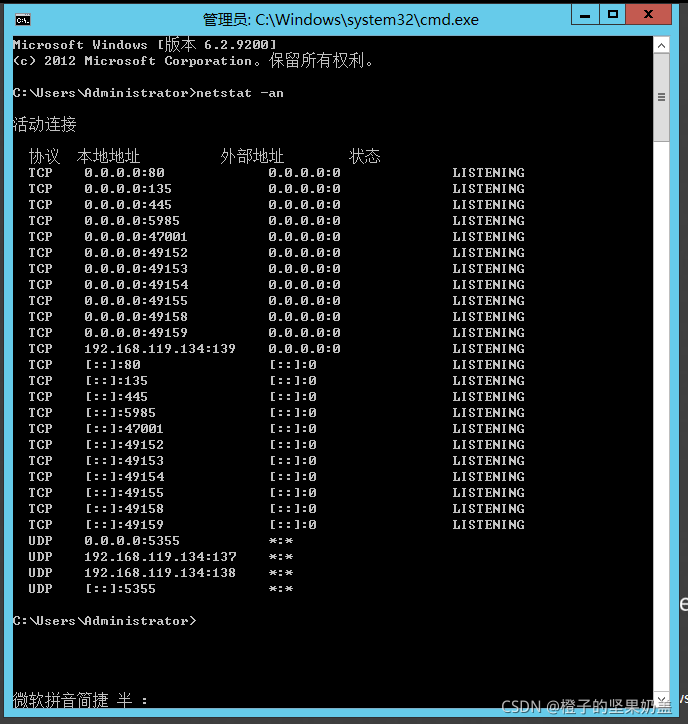

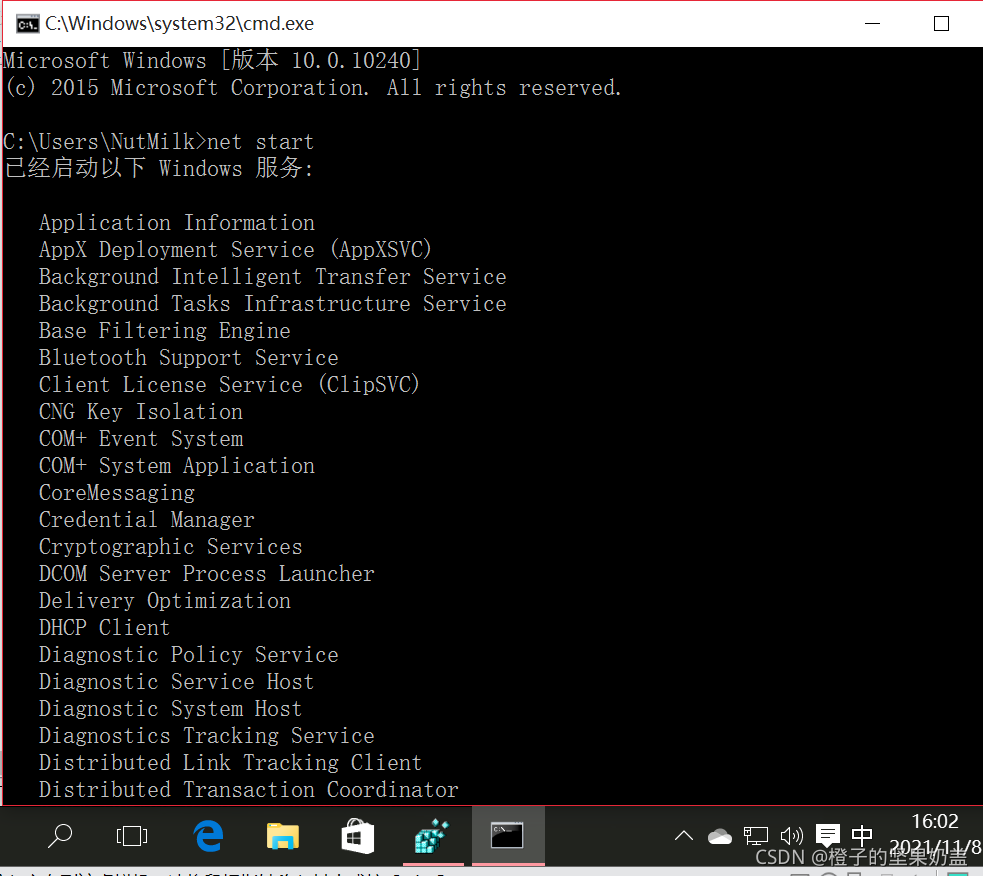

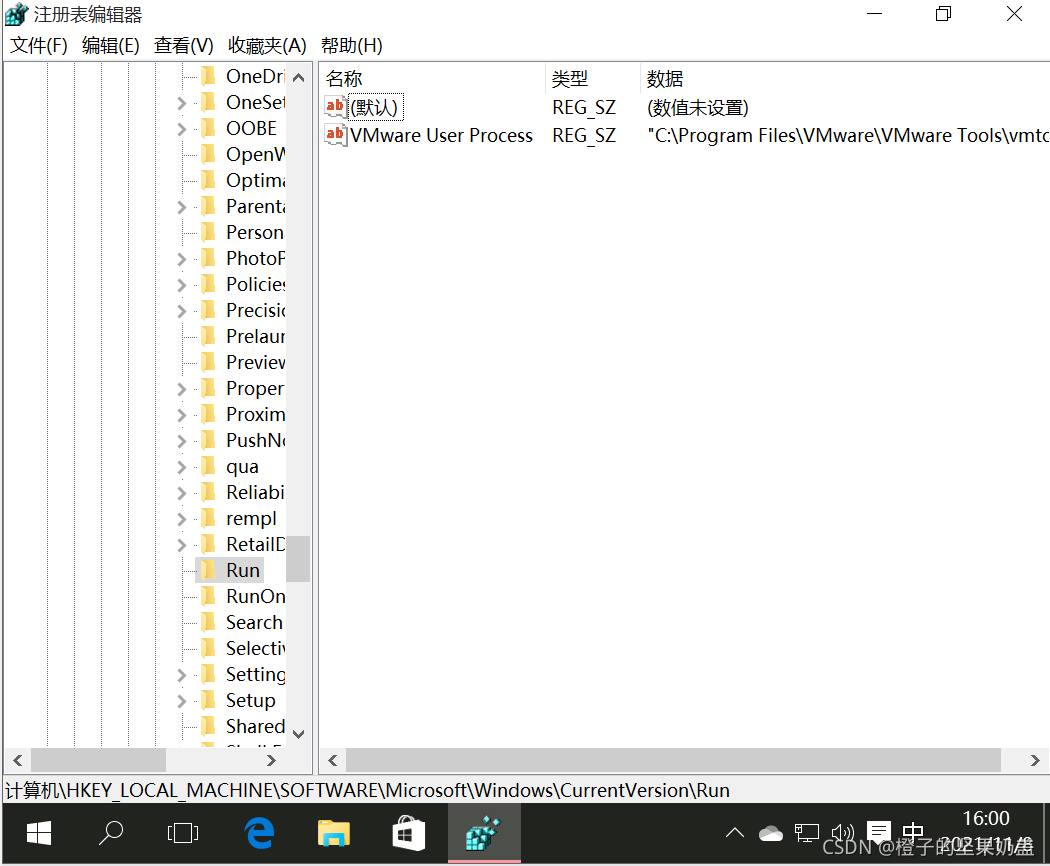

二,看看异常服务或港口

1 没有反常港口(netstat-an)(netstat-an)(netstat-anb)。

2 没有非正规服务(网络启动)。

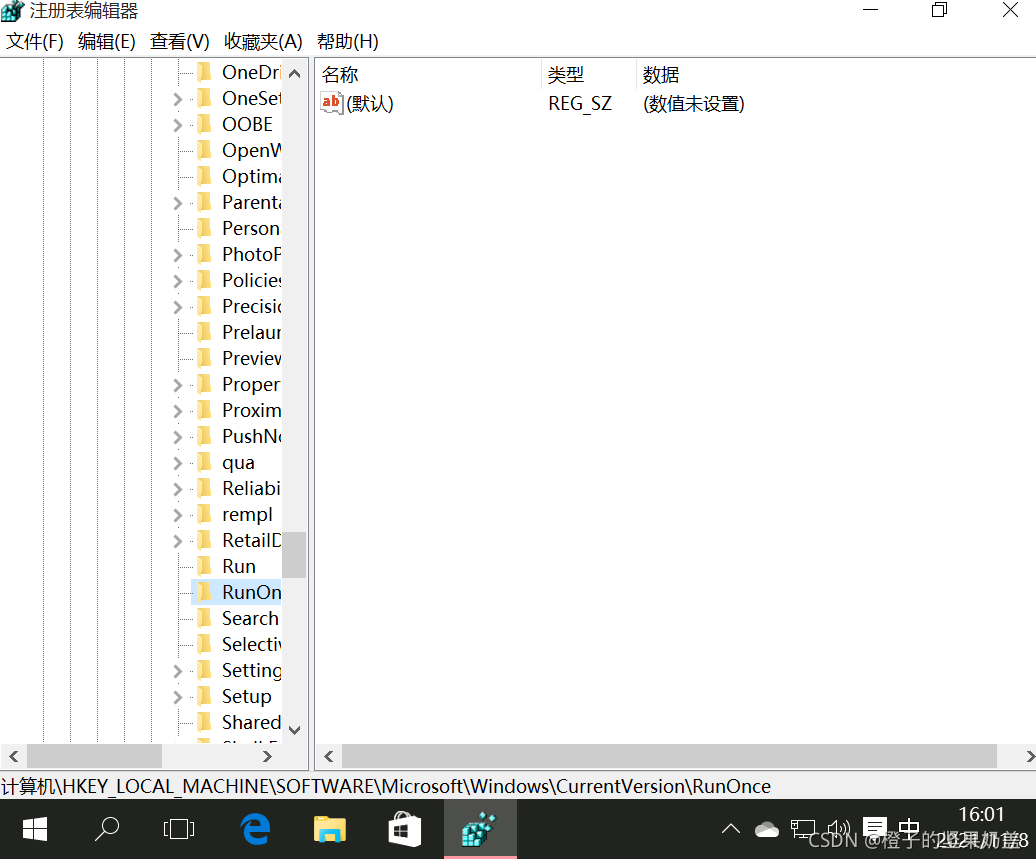

3 如HKEY_LOCOL_MACHESFWARE Windows externVersionRun所发现,登记表自动运行的物品没有异常。

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

4 系统中没有异常系统账户。

进入毒杀软件的历史。没有一个感染还没有被消灭。

3.用户权限分配

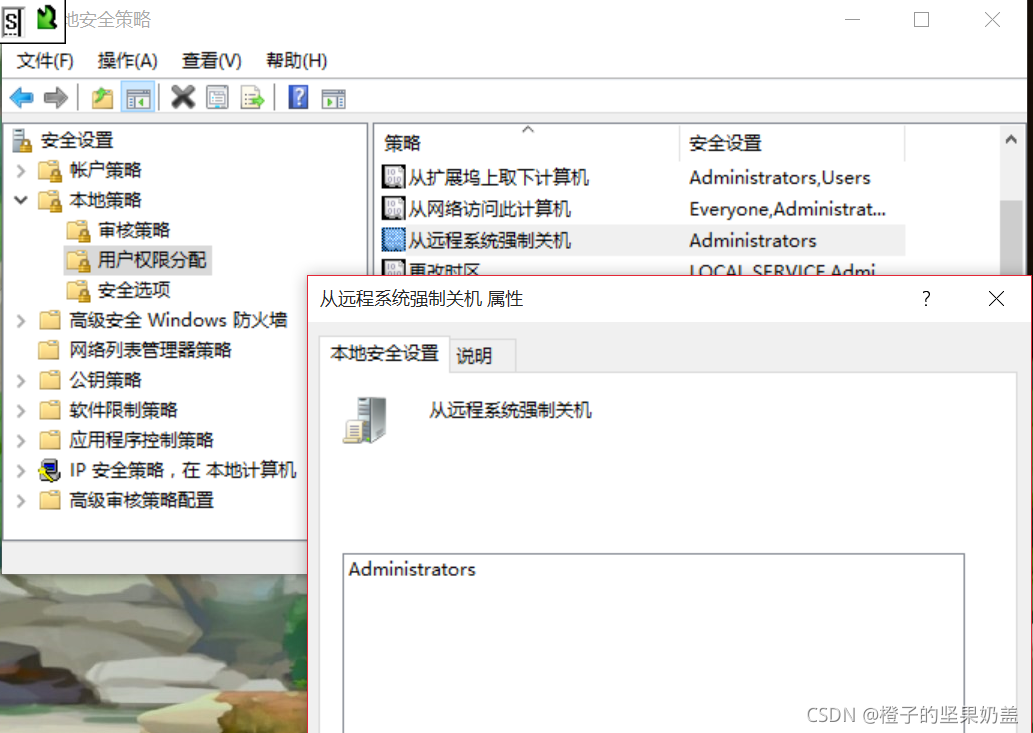

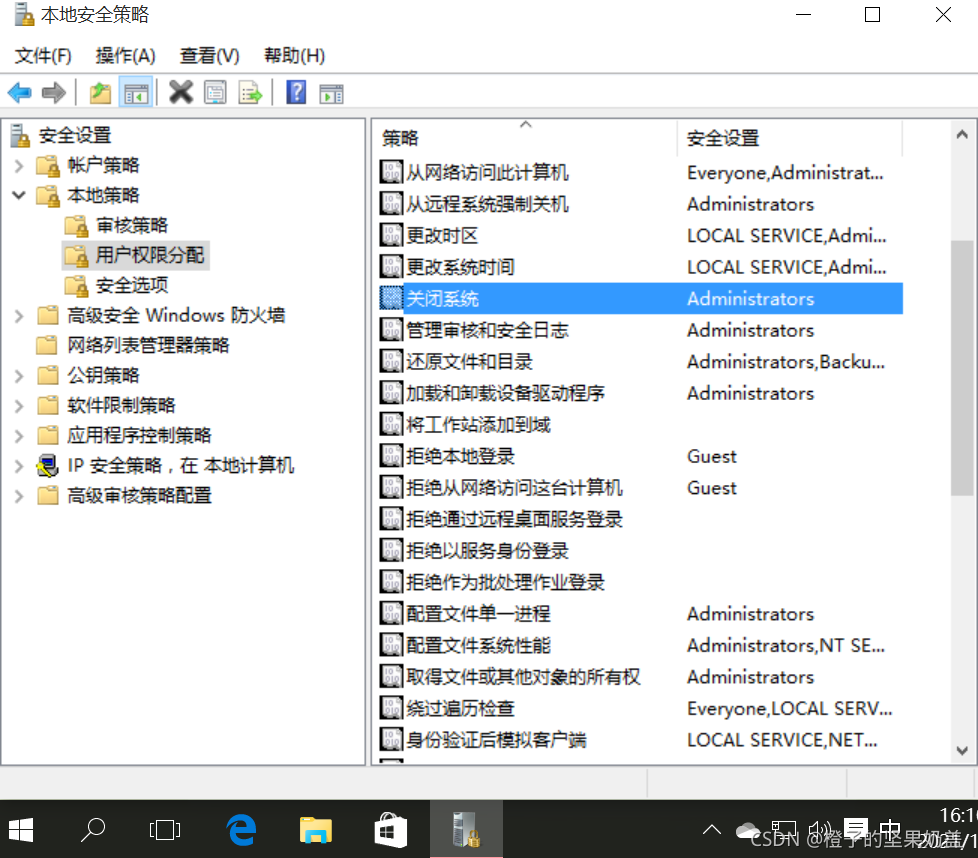

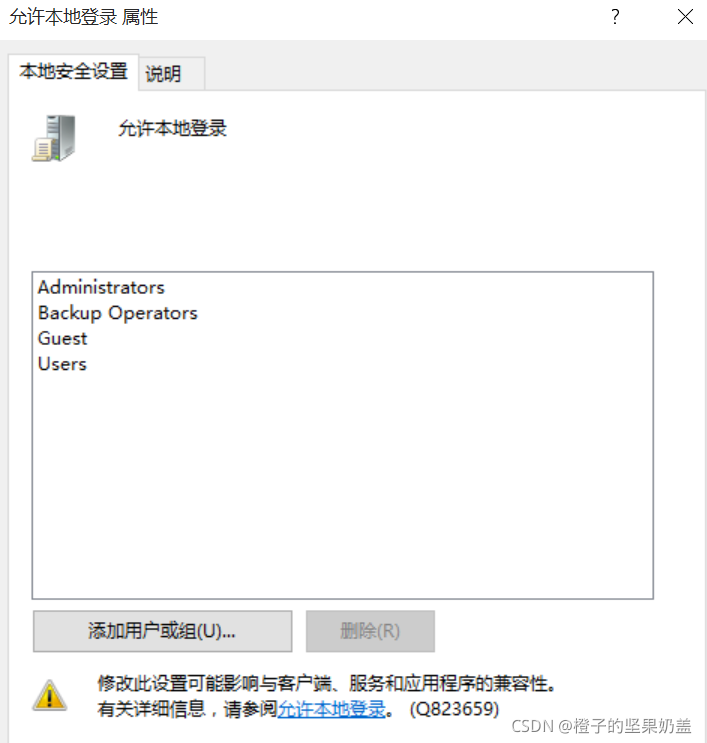

打开开始菜单->“管理工具”->“本地安全策略”->’‘本地策略’’->用户权限分配,进行以下操作:

1 行政长官只有能力迫使远程系统关闭。

2 行政长官只能使用封闭系统。

3 只有署长拥有文件或其他物品的所有权。

4 允许指定授权用户本地访问此机器 。

4.本地组策略管理

同时, 在键盘上单击 WIN+R 打开运行窗口并键入 gpedit.msc, 然后按回键启动本地组战略编辑器, 在键盘上单击 WIN+R 打开运行窗口并键入 gpedit.msc, 然后按回键启动本地组战略编辑器 。

5 根据集团战略,只有核定账户才能在网络上连接计算机(包括网络共享,但不包括终端服务)。

6个IP 安全机制(IPSec)或关于发射Windows网络连接的TCPIP过滤器

7 为Windows XP 和 Windows 2003 启动自受攻击的防火墙。视公司需求而定,限制允许网络访问的程序和能够远程访问该设备的IP地址范围。

8 创建一个有密码保护的屏幕保护程序,并将定时器设定为5分钟。

进入“控制面板->显示->屏幕保护程序”

9 Windows XP SP2和Windows 2003操作系统方案和服务,以激活系统拥有的DEP(数据执行保护)能力,禁止在受保护的记忆区执行危险编码。

10 如果启用 SNMP 服务,则修改默认的 SNMP 社区字符串设置。

打开控制面板, 转到管理工具, 识别 SNMP 服务, 点击在属性面板中打开 " 安全 " 标签的权利, 检查是否从默认的 " 公众 " 中更改了社区字符串 。

11 如果需要投管处的服务,则将IIS升级为最新的补丁。